Kiberlaikapstākļi (DECEMBRIS)

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās.

Latvijas kibertelpā regulāri notiek kampaņveidīgas krāpnieciskās aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no identificētajiem kiberapdraudējumiem. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

Krāpšana

Nepieļaujiet, ka Jūsu svētki kļūst par krāpnieku svētkiem!

Vai Jūs zināt, ka misters Grinčs ir tikai pasaku varonis, toties reālajā dzīvē ir daudz vairāk dažādu ļaundaru un krāpnieku, kas var apdraudēt Jūsu svētku, tostarp Ziemassvētku prieku? Tā, decembrī, interneta krāpnieki bija gatavi izmantot jebkuru iespēju, lai iegūtu iedzīvotāju naudu vai personīgos datus. Pirmssvētku periodā tika novērots krāpniecisku internetveikalu skaita pieaugums, kas centās pievilināt lētticīgus pircējus ar neticami zemām cenām plaši pazīstamiem zīmolu produktiem. Viens no viņu trikiem bija izplatīt vilinošas reklāmas sociālajos tīklos, kurās it kā sabiedrībā atpazīstami uzņēmumi piedāvā iedzīvotājiem par nelielu samaksu iegādāties atpakaļ atgrieztus pasta sūtījumus vai lidostā pamestus bagāžas koferus. Bet patiesībā - tās bija tikai lamatas, lai Jūs noklikšķinātu uz saitēm, kas var saturēt vīrusus vai ļaunprātīgu programmatūru, tādējādi izkrāpjot Jūsu maksājumu karšu datus. Tāpēc esiet uzmanīgi un nepieļaujiet, ka Jūsu svētki kļūst par krāpnieku svētkiem!

CERT.LV rekomendē: pirms Jūs veicat kādu pirkumu internetā, pārbaudiet pārdevēja reputāciju un atsauksmes. Izmantojiet “Google" meklētāju vai citus rīkus, lai pārliecinātos, vai šis veikals ir uzticams.

Turpinās blēžu maskarādes

Maskarāde ir viena no Jaungada sagaidīšanas tradīcijām, kas mums dod iespēju izlikties par citiem personāžiem un izklaidēties draugu vai ģimenes lokā. Bet ne visi maskarādes dalībnieki ir godīgi un labvēlīgi. Daži “maskas” izmanto, lai apkrāptu un izmantotu neaizsargātus cilvēkus, kas meklē palīdzību vai uzticas svešiniekiem. Šie krāpnieki ir kā vilki aitas ādā, kas slēpj savu patieso seju un nodomus.

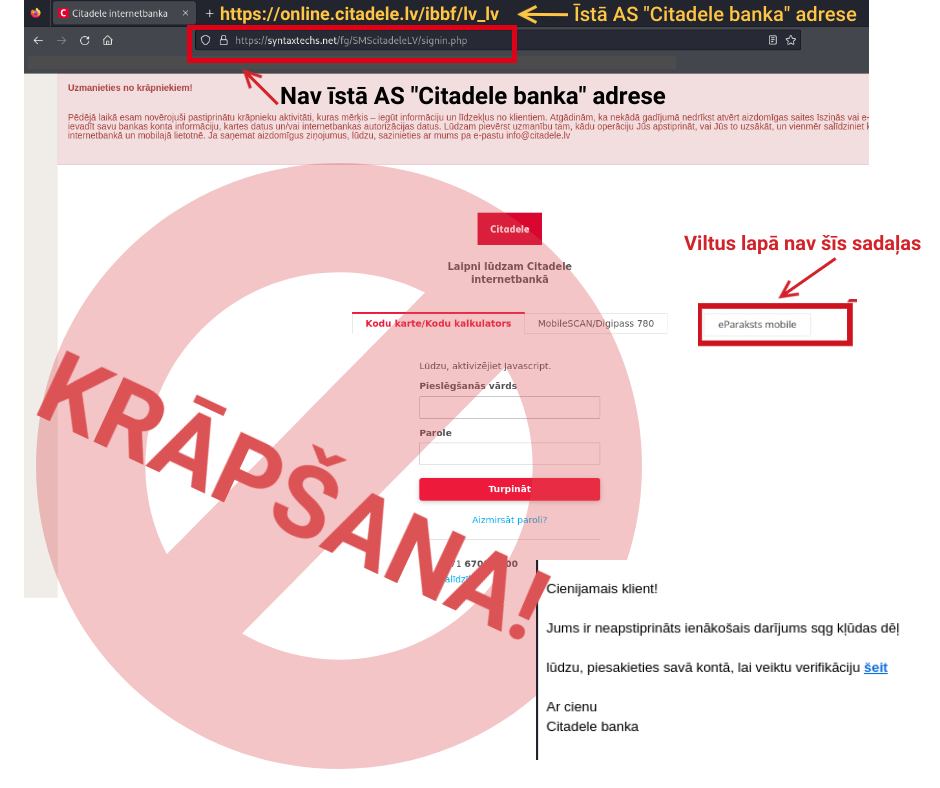

Tā, decembrī, CERT.LV fiksēja vairākas krāpnieciskas kampaņas, kurās blēži uzdevās par pasta pakalpojumu sniedzēju, policijas, bankas, Valsts ieņēmumu dienesta, “Google” vai citu organizāciju pārstāvjiem, un centās pārliecināt iedzīvotājus atklāt internetbankas piekļuves datus. CERT.LV nav informācijas par to, vai kāds no iedzīvotājiem šajā uzbrukumā būtu cietis finansiālus zaudējumus.

Ja ir aizdomas, ka esat saņēmuši krāpnieku e-pastu vai īsziņu un esat ievadījuši savus datus, nekavējoties sazinieties ar savu banku un ziņojiet CERT.LV.

Vairāk: https://www.facebook.com/certlv/posts/pfbid02aFABCpZ2oxHTSzNBUKfrJfYJQWCpjjJTo6V9RZvBrTBKW8iwMoSn4LcjtPXcaF61l

Decembrī CERT.LV saņēma arī virkni ziņojumu par zvaniem, kuros zvanītājs uzdodas par policijas darbinieku un apgalvo, ka ir identificētas problēmas ar zvana saņēmēja bankas kontu, darbības ir it kā saistītas ar mēģinājumiem paņemt kredītu vai arī ar naudas atmazgāšanu. Saruna tiek veikta latviešu valodā. Zvanītājs uz “WhatsApp” atsūta viltotu darbinieka apliecību un “krāpnieka” fotorobotu, kuru aicina atpazīt. Zvana saņēmējs tiek aicināts finanšu līdzekļus uz pagaidu laiku pārskaitīt uz “drošu” kontu.

CERT.LV aicina iedzīvotājus saglabāt modrību! Ja nauda tomēr tikusi izkrāpta, par to vispirms ir jāinformē sava banka, bet pēc tam jāvēršas ar iesniegumu tuvākajā Valsts policijas iecirknī.

Vairāk: https://www.facebook.com/certlv/posts/pfbid0UF7Bg97TXZb5GBsAv6GWZG7JPQnGQZ2mSoN4yeXoKRxbSC3wnzk24hBJTjrqiZ5Nl

Bet tas nav viss. Kā jau ierasts, gada nogalē pastiprināta krāpnieku uzmanība tika pievērsta uzņēmumu un organizāciju grāmatvežiem, kuriem šis laiks bija īpaši noslogots. Tā, piemēram, krāpnieki sūtīja paziņojumus par it kā laikus neapmaksātu rēķinu, vai arī uzņēmuma vadītāja vārdā pieprasīja steidzamu maksājumu, cerot uz to, ka steigā netiks pamanītas saņemtā e-pasta viltojuma pazīmes.

CERT.LV mudina būt piesardzīgiem, kritiski izvērtēt neticami labus svētku piedāvājumus, izvairīties no steigā pieļautām kļūdām un ziņot uz cert@cert.lv par pamanītajām krāpniecībām un viltus vietnēm. Lai nodrošinātu aktīvo aizsardzību pret vietnēm ar ļaundabīgu saturu, CERT.LV un NIC ikvienam piedāvā efektīvu bezmaksas DNS ugunsmūra risinājumu: https://dnsmuris.lv/

Ļaunatūra un ievainojamības

Kritiskas ievainojamības Zyxel NAS ierīcēs

Ziema atkal pārsteidza daudzus nesagatavotus, un ziemīgie ceļi pēkšņi “pamodināja” arī tos, kas joprojām brauca ar vasaras riepām, kuras vajadzēja izmest jau pirms divām sezonām. Tā, decembrī, dažus “pamodināja” vairākas ievainojamības Zyxel NAS (network-attached storage) ierīcēs, tostarp trīs kritiskas ievainojamības, kuras ļauj neautentificētam uzbrucējam izpildīt sistēmas komandas operētājsistēmas līmenī. Šo ievainojamību, kas skar NAS326 un NAS542 ierīces, izmantošana var radīt neautorizētu piekļuvi, sensitīvu sistēmas informācijas noplūdi vai ļaut uzbrucējam pilnībā pārņemt ietekmētās Zyxel NAS ierīces.

CERT.LV aicina rūpīgi sekot informācijai par atjauninājumiem un nekavēties ar to uzstādīšanu.

Vairāk: https://cert.lv/lv/2023/12/kritiskas-ievainojamibas-zyxel-nas-ierices

Jauni ielāpi nulles dienas ievainojamībām

Decembrī “Microsoft” nāca klajā ar drošības atjauninājumiem jeb “ielāpu” paku, ar ko tika “salāpītas” 28 ievainojamības, tai skaitā 8 attālinātā koda izpildes ievainojamības un viena nulles dienas ievainojamība, kas skar AMD procesorus, ar kuras palīdzību, iespējams, var izgūt sensitīvus datus. Savukārt decembra sākumā tika izziņoti “Android” atjauninājumi, ar kuriem tika risinātas 85 ievainojamības, tai skaitā kritiski svarīga ievainojamība, kas bez lietotāja piekrišanas īstenoja attālināto koda izpildi. CERT.LV aicina rūpīgi sekot līdzi atklātajām ievainojamībām un nekavēties ar atjauninājumu uzstādīšanu.

“Chrome” pārlūkam atklāta bīstama ievainojamība; nepieciešams atjaunināt lietotni

Ja lietainā laikā Jūs aizmirsāt lietussargu, Jūs noteikti izmirksiet. Ja lietojat “Chrome” pārlūku, bet nesekojat līdzi pārlūka atjauninājumiem, tas var nopietni apdraudēt Jūsu datoru. “Google” decembrī publicēja steidzamus atjauninājumus, lai novērstu “Chrome” nulles dienas ievainojamību, kas bija jau astotā salabotā kopš 2023. gada sākuma. Šī ievainojamība ļauj kibernoziedzniekiem izpildīt patvaļīgu kodu Jūsu datorā, atverot noteiktas mājaslapas “Chrome” pārlūkā.

Lai pasargātu sevi no iespējamiem uzbrukumiem, nepieciešams instalēt atjauninājumu pēc iespējas ātrāk, kā arī vajadzētu pārbaudīt citus pārlūkus, kas balstīti uz “Chromium” tehnoloģiju, piemēram, “Edge” vai “Brave”. Tie arī var būt ietekmēti ar šo ievainojamību.

Vairāk: https://www.bleepingcomputer.com/news/security/google-fixes-8th-chrome-zero-day-exploited-in-attacks-this-year/

“Raspberry Robin” datortārps atkal ložņā

Decembra vidus bija tik pelēki slapjš, ka pat saule negribēja līst laukā no mākoņiem. Bet – kā bija kibervidē? Kāds kibernoziedznieks izplatīja “datortāpu”, rezultātā dažu valsts iestāžu tīklā tika novērota “Raspberry Robin” ļaunatūras klātbūtne.

Ko dara šis “datortārps”? To savā veidā var salīdzināt ar “slepeno pazemes tuneli” zem Jūsu mājokļa, pa kuru periodiski Jūsu viesistabā var tikt ielaisti bīstami ciemiņi, jums nezinot. “Raspberry Robin” galvenokārt skar “Windows” operētājsistēmu un izplatās, piemēram, ar ārējo datu nesēju starpniecību, tādējādi īpaši apdraudot koplietošanas datorus, piemēram, lielajās mācību auditorijās, kur prezentāciju failus šādā veidā katru nedēļu augšupielādē gan pasniedzēji, gan studenti.

Lai pasargātu savu organizāciju no šādām ļaunatūrām, ir svarīgi izglītot lietotājus un uzlabot IT sistēmu monitoringu. Ieteicams konfigurēt antivīrusa risinājumu tā, lai tas skenētu arī iekārtai pievienotus ārējos datu nesējus. Par risinājumiem un ieteikumiem vairāk informācijas šeit: CERT.LV - Vairākās Latvijas izglītības iestādēs konstatēta Raspberry Robin ļaunatūras izplatība

Vai caur “Bluetooth” savienojumu hakeri var pārņemt Jūsu ierīci?

Kā ziemas laikapstākļi un “Bluetooth” ievainojamība var ietekmēt Jūsu dzīves kvalitāti? Ziemā, piemēram, sniegs un ledus var radīt grūtības ceļu satiksmē. Tāpēc ir svarīgi būt labi sagatavotiem un ievērot drošības pasākumus. Piemēram, sekot līdzi laikapstākļu prognozēm, brīdinājumiem un nodrošināt, ka jūsu transportlīdzeklis ir piemērots braukšanai ziemā. Savukārt “Bluetooth” ievainojamība var būt nopietns drauds jūsu privātumam un drošībai. Ja izmantojat “Bluetooth” savienojumu, jums vajadzētu būt modriem un regulāri atjaunināt ierīču programmatūru un lietot drošus protokolus.

Tā, decembrī, drošības pētnieki atklāja nopietnu “Bluetooth” ievainojamību, kas ļauj hakeriem attālināti pārņemt Jūsu ierīces. Šī ievainojamība, kas pazīstama kā CVE-2023-45866, darbojas tā, ka hakeris liek jūsu ierīcei savienoties ar viltotu “Bluetooth” tastatūru un jūsu vietā ievada komandas. Tādējādi viņš var piekļūt jūsu personīgajiem datiem, instalēt ļaunprātīgu programmatūru vai pat izdzēst ierīci. Ievainojamība skar “Android”, “macOS”, “iOS”, “iPadOS” un “Linux” ierīces. Tas ir biedējoši, vai ne? Bet nav iemesla panikai, jo ir izeja! Lai aizsargātu savas ierīces, ir svarīgi veikt “Bluetooth” atjauninājumus pēc iespējas ātrāk, kā arī jāizvairās no “sapārošanas” ar nezināmām ierīcēm, savukārt “Bluetooth” jāatslēdz - kad jūs to neizmantojat.

Vairāk: https://www.techradar.com/pro/security/this-bluetooth-security-flaw-could-be-used-to-hijack-apple-and-linux-devices

Pakalpojuma pieejamība

DDoS uzbrukumu atkusnis

Kādas ir sekas straujai sniega segas kušanai uz lauku ceļiem un piekļuves atteices uzbrukumiem? Decembra nogalē, kad sniegs strauji kusa, šķīdoņa dēļ grants ceļi kļuva neizbraucami. Tas radīja problēmas satiksmes dalībniekiem un daudz darba ceļu uzturētājiem. Savukārt kibernoziegumu frontē situācija bija mazāk dramatiska. Tā, decembrī, DDoS uzbrukumu skaits samazinājās, salīdzinot ar novembri. Lai gan DDoS uzbrukumi bija vērsti gan pret valsts, gan privātā sektora organizācijām, tomēr mērķu infrastruktūras bija gatavas uzbrukumus atvairīt, un tie neietekmēja resursu darbību. Kopumā situācija vērtējama kā stabila. CERT.LV turpina aktīvi monitorēt kibertelpas apdraudējumus.

Ielaušanās un datu noplūde

Noplūdis studentes universitātē lietotais “Microsoft 365” konts

Nē, stāsts nav par to, kādus draudus mūsu drošībai rada ēku netīrītie jumti, no kuriem krīt sniegs un milzīgas lāstekas. Šis stāsts ir par to, kā datorvīrusi var apdraudēt mūsu drošību un kā tos novērst. Tā decembrī CERT.LV saņēma iesniegumu no kādas universitātes par studentes gūto “mācību stundu” ar datorvīrusiem. Kas notika? Studentes privātais dators bija inficēts ar vairākiem “Trojan” vīrusa paveidiem, ko viņa lejupielādēja, lietojot “uTorrent”. Rezultātā “Microsoft 365” konts, ko viņa lietoja universitātē, tika kompromitēts, jo vīruss piekļuva viņas e-pastam un parolēm. Labā ziņa ir tā, ka citu studentu konti netika kompromitēti.

CERT.LV aicina būt atbildīgiem un iesaka izmantot antivīrusu programmas, kā arī izvairīties lejupielādēt nezināmas vai nelicencētas programmatūras. Arī divfaktoru autentifikācija ir pareizs un nepieciešams solis drošībai. Ieteicams arī pārbaudīt jums pieejamās “Microsoft 365” funkcijas un monitorēt IP adreses, kuras tiek izmantotas, lai pieslēgtos lietotāju kontiem.

Vairāk par “Microsoft” piedāvāto Unreal Travel uzraudzības funkciju var lasīt vietnē: https://techcommunity.microsoft.com/t5/microsoft-defender-xdr-blog/detecting-and-remediating-impossible-travel/ba-p/3366017

Lietu internets

Vai kiberuzbrukumi siltuma un ūdens apgādes sistēmām notiek tikai Holivudas filmās?

Decembrī Islandē sākās vulkāna izvirdums, un cilvēki pat pidžamās brauca skatīties izvirdumu sekas. Ja jūs domājat, ka kiberuzbrukumu “izvirdumi” lietu internetam notiek tikai Holivudas filmās vai tālajās zemēs, tad jums ir laiks pamosties. Nesen Igaunijā kiberuzbrukuma dēļ tika ietekmētas vairākas katlumājas un sūkņu stacijas, liecina Igaunijas Informācijas sistēmu pārvaldes (RIA) ikmēneša apskats. Tā, piemēram, no uzbrukuma cieta kādas lauku pašvaldības ūdensapgādes kompānija, un tādēļ apstājās deviņu kanalizācijas un vienas dzeramā ūdens sūkņu stacijas tālvadības aprīkojums, tomēr stacijas darbu turpināja.

Vairāk: https://nra.lv/pasaule/439956-igaunija-novembri-kiberuzbrukuma-del-ietekmetas-vairakas-katlumajas-un-suknu-stacijas.htm

Lai gan Latvijā līdz šim kiberuzbrukumi siltuma un ūdens apgādes sistēmām nav novēroti, mums jābūt uzmanīgiem. Daudzi no mums izmanto attālinātās vadības iekārtas, lai regulētu siltumu un ūdeni savos mājokļos vai darba vietās. Un tas nozīmē, ka mēs atveram durvis potenciāliem kiberuzbrucējiem, kas var izmantot mūsu iekārtas kā ieejas punktus mājokļa vai uzņēmumu tīklos. Un ko viņi var darīt ar to? Nu viņi var, piemēram, izslēgt siltumu vai ūdeni, mainīt temperatūru vai spiedienu. Tas ir nopietns drauds mūsu drošībai.

CERT.LV brīdina būt piesardzīgiem un kritiski izvērtēt nepieciešamību padarīt attālinātās vadības iekārtas pieejamas no interneta. Ja attālinātā vadība ir nepieciešama, tad obligāti nomainiet ierīces noklusējuma paroli un uzstādiet papildu drošības parametrus. Bet, ja Jums nav ne jausmas, kā to darīt, labāk vērsties pēc atbalsta pie IT profesionāļiem.

Vairāk: https://www.sargs.lv/lv/latvija/2023-12-14/certlv-latvija-kiberuzbrukumi-siltuma-un-udens-apgades-sistemam-lidz-sim-nav

Drošu 2024. gadu kibertelpā!