Aktivizējušies krāpnieki, kas meklē neuzmanīgus grāmatvežus

Pēdējā mēneša laikā manāmi pieaugusi krāpnieku aktivitāte, kas par saviem upuriem izraugās uzņēmumu un organizāciju grāmatvežus vai tos darbiniekus, kas atbildīgi par finansēm un pārskaitījumiem. Krāpnieku mērķis parasti ir noskaidrot bankas konta atlikumu un panākt, ka grāmatvedis veic neplānotu un steidzamu maksājumu uz tā norādīto bankas kontu.

Var rasties jautājums, kā krāpniekiem izdodas panākt šādu grāmatveža rīcību? Atbilde – izmantojot dažādus sociālās inženierijas paņēmienus. Parasti šādi uzbrukumi ir konkrēti mērķēti, un ļaundari ir paveikuši savu mājas darbu – iepazinušies ar internetā pieejamo informāciju par uzņēmumu un tā darbiniekiem.

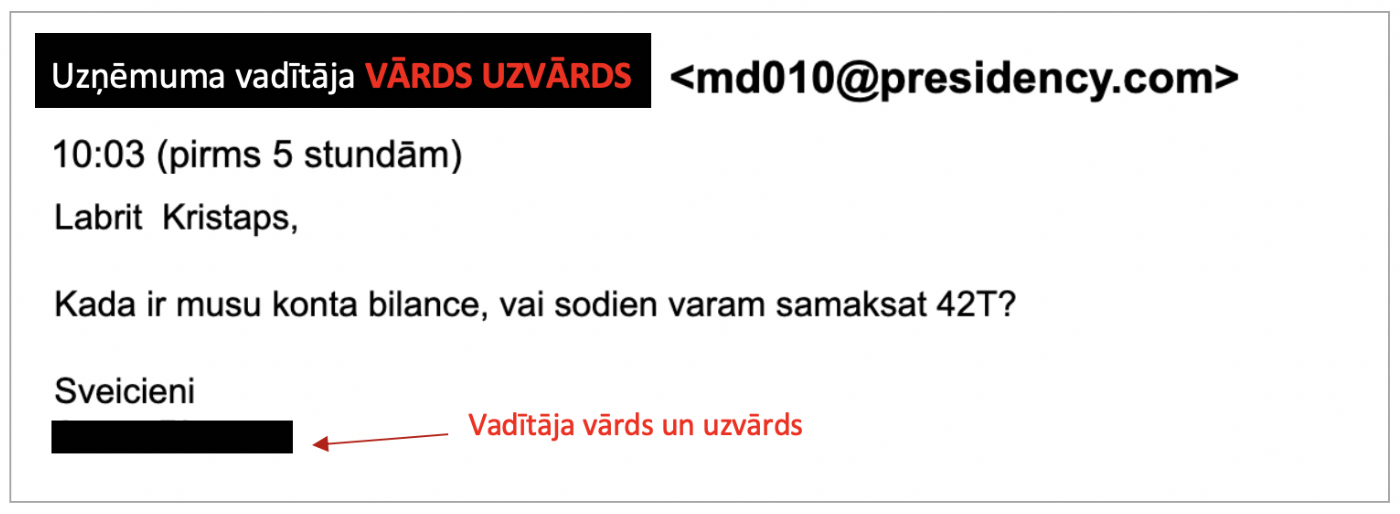

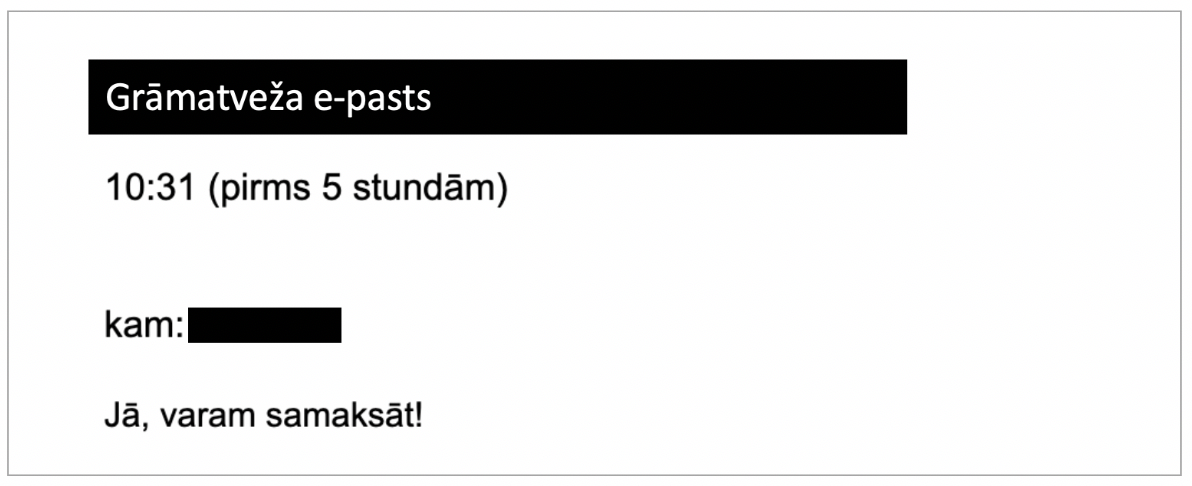

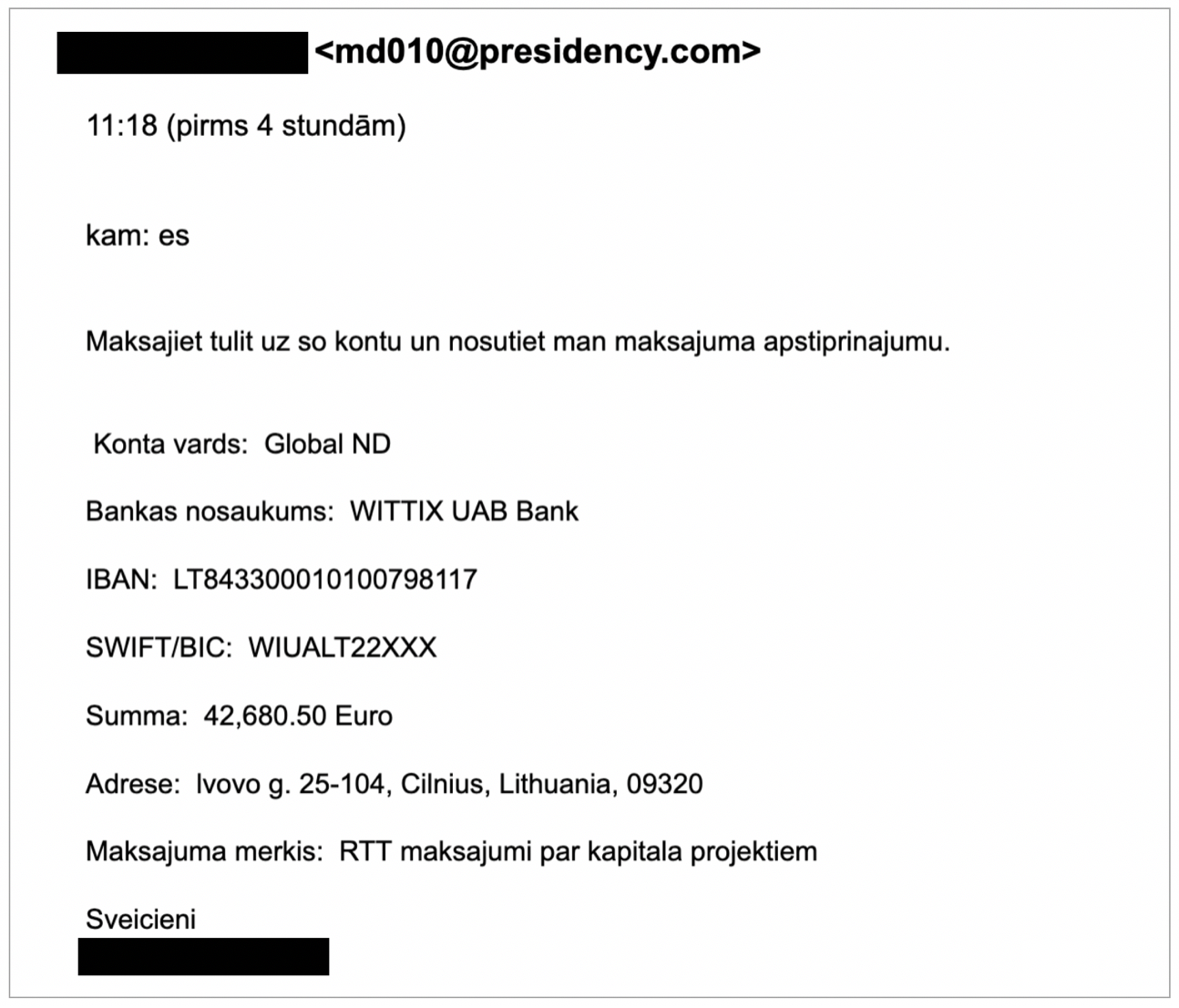

Tālāk scenāriji un sižets var atšķirties. Latvijā visbiežāk organizācijas un uzņēmumi var saskarties ar tā saucamo “CEO fraud” krāpšanu, kur ļaundari, izliekoties par vadību, pieprasa grāmatvedim ziņot par konta atlikumu, un pēc tam lūdz veikt steidzamu maksājumu uz kāda nezināma klienta / partnera kontu ārzemēs. Bieži šādos e-pastos ir arī piebilde - pēc maksājuma veikšanas atsūtīt arī maksājuma uzdevumu utt.

Lai izliktos par kādu no uzņēmuma vadības – ļaundari var gan viltot e-pasta “From” lauku, gan, piemēram, sūtīt e-pastu no uzņēmumam līdzīga domēna (janis.berzins@laumina.lv vietā janis.berzins@laurnina.lv) vai kāda populāra e-pasta klienta (gmail, inbox, mail.ru u.c.). Ja ikdienā nākas apstrādāt lielu daudzumu dokumentu un rēķinu, un nav noteikta strikta maksājuma procedūra - pastāv iespēja, ka grāmatvedis šādu niansi nepamana un pārskaitījumu veic.

Ir arī citi scenāriji, kuros krāpnieki izliekas par sadarbības partneriem, un lūdz steidzami apmaksāt nokavētu rēķinu, draudot pārtraukt sniegtos pakalpojumus. Arī šajā gadījumā krāpnieki visticamāk būs iepazinušies ar uzņēmuma darbības sfēru un potenciālajiem sadarbības partneriem.

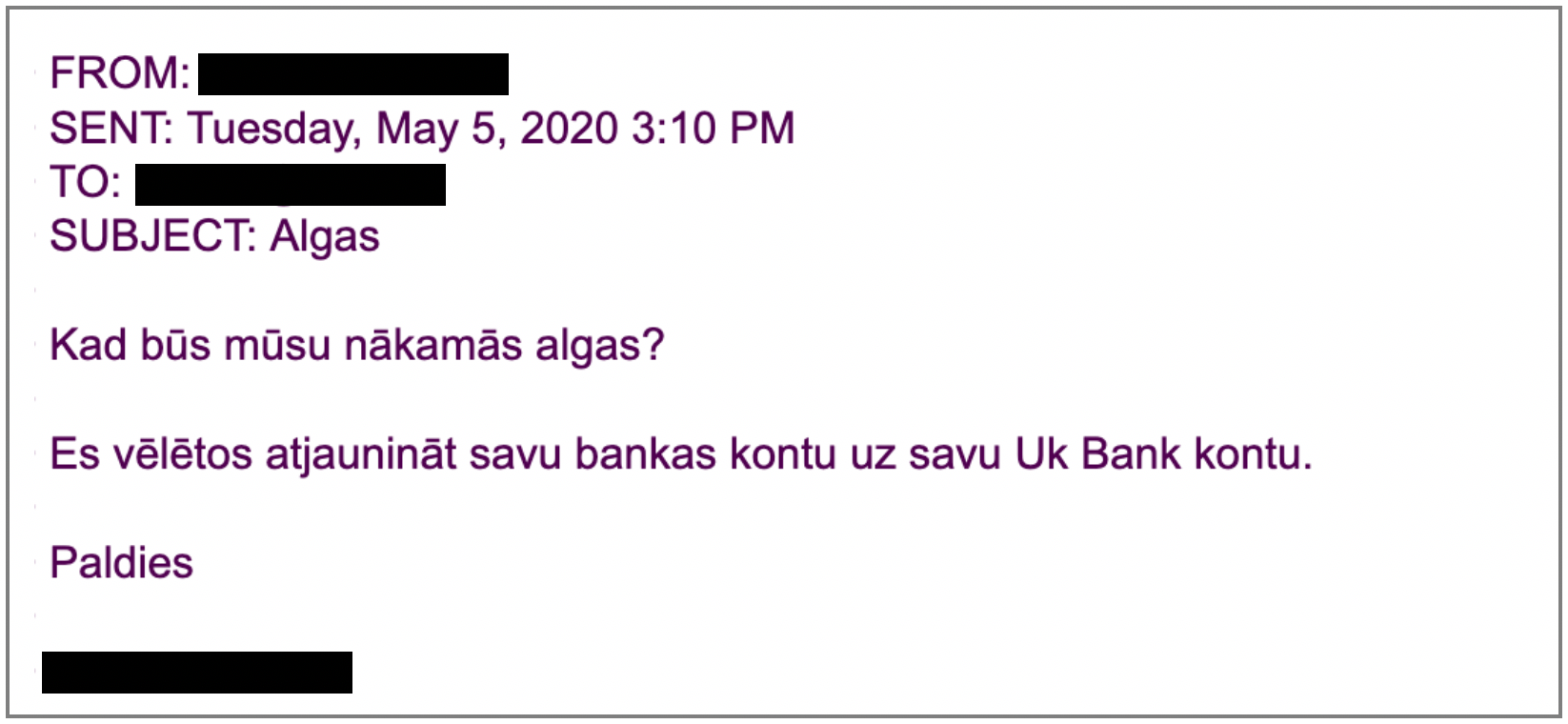

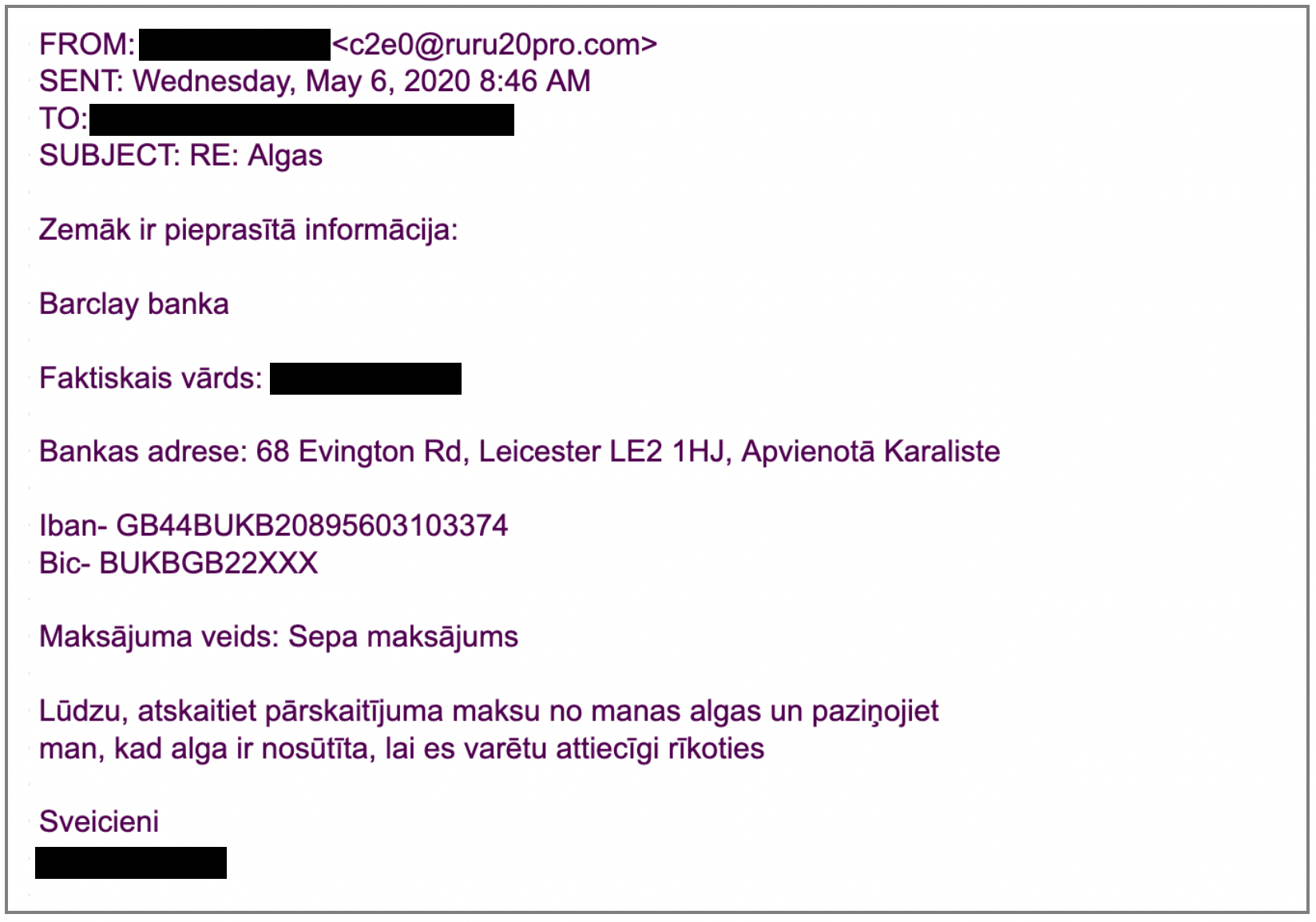

Viens no jaunākajiem un aktuālākajiem scenārijiem: e-pasta sarakstē ļaundari izliekas par kādu no uzņēmuma darbiniekiem, un jautā grāmatvedei, kurā datumā būs nākamā alga. Pēc atbildes saņemšanas (ja krāpniecība laikus netiek atklāta), krāpnieks sūta nākamo e-pastu, ar lūgumu mainīt bankas kontu, uz kuru šajā datumā pārskaitīt algu.

Ko darīt darbiniekam, lai nekļūtu par krāpnieku upuri?

Zemāk doti pāris ieteikumi, kas var jūs pasargāt no kļūšanas par krāpniecības upuri:

- Pievērst uzmanību saņemtā e-pasta detaļām: valodas un gramatikas kļūdām; vai tiek radīta steidzamības sajūta?; vai saņemtās vēstules komunikācijas stils atšķiras no tā, kā vadība komunicē ikdienā?

- Pievērst uzmanību nosūtītāja e-pastam: vai e-pasts sūtīts no oficiālā darba e-pasta?; vai nav manāmas izmaiņas atsūtītā e-pasta domēnā (lieki burti, cipari, paplašinājumi utt)?, vai ar šādu e-pasta adresi notikusi sarakste jau iepriekš?

- Uzņēmuma līmenī vienoties par noteiktām maksājuma procedūrām, piemēram, apmaksāt tikai tos rēķinus, kurus vadība ir elektroniski parakstījusi utt. Maksājumu pieprasīšanai un apstiprināšanai iesakām izmantot eparaksts.lv digitāli parakstītus dokumentus.

- Pirms pārskaitījuma veikšanas (īpaši, ja runa ir par lielām summām) – noteikti pārjautāt vadībai, sadarbības partnerim, kolēģim par šī pieprasījuma leģitimitāti, izmantojot alternatīvus saziņas kanālus, piemēram, pazvanot. Labāk lieku reizi pārjautāt, nekā kļūt par krāpniecības upuri un ciest nopietnus zaudējumus.

Ko darīt uzņēmumam / organizācijai, lai pasargātu savus darbiniekus?

Lai pasargātu uzņēmumu / organizāciju no viltotu e-pastu saņemšanas un izsūtīšanas citiem, sava uzņēmuma vārdā, iesakām izmantot šādas tehnoloģijas:

- SPF (Sender Policy Framework) – jāizveido attiecīgs DNS ieraksts.

- DKIM (DomainKeys Identified Mail) – pārbauda ienākošā e-pasta digitālo parakstu pret sūtītāja publisko atslēgu, kura ir publicēta DNS ierakstā.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) protokolu, kuru ir vērts ieviest tikai tad, kad ir uzstādīti abi iepriekšminētie (DKIM un SPF). Par e-pasta drošību ir izveidota arī infografika un publicēts video CERT.LV mājaslapā (latviešu valodā). Atrodams šeit: https://cert.lv/lv/2019/03/aizsardziba-pret-e-pasta-nosutitaja-adreses-viltosanu

Iepriekš minētās tehnoloģijas ir jāievieš gan sūtītāja, gan saņēmēja pusē, lai abas iesaistītās puses būtu pasargātas, ja būs ieviests tikai vienam - konkrētais uzņēmums pasargās tikai sevi no sava domēna vārdā viltotu e-pastu saņemšanas.

Ja gadījumā nācies saskarties ar šādiem krāpniecības mēģinājumiem, - aicinām minētos e-pastus kā pielikumu pārsūtīt arī uz cert tālākai analīzei. Šādi ziņojumi mums palīdz laicīgi brīdināt arī citus potenciālos krāpniecības upurus.

Reālu e-pastu vizualizācijas (2 dažādas sarakstes):

Sākumattēls: Pixabay.com