Kiberlaikapstākļi (JANVĀRIS)

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

Krāpšana

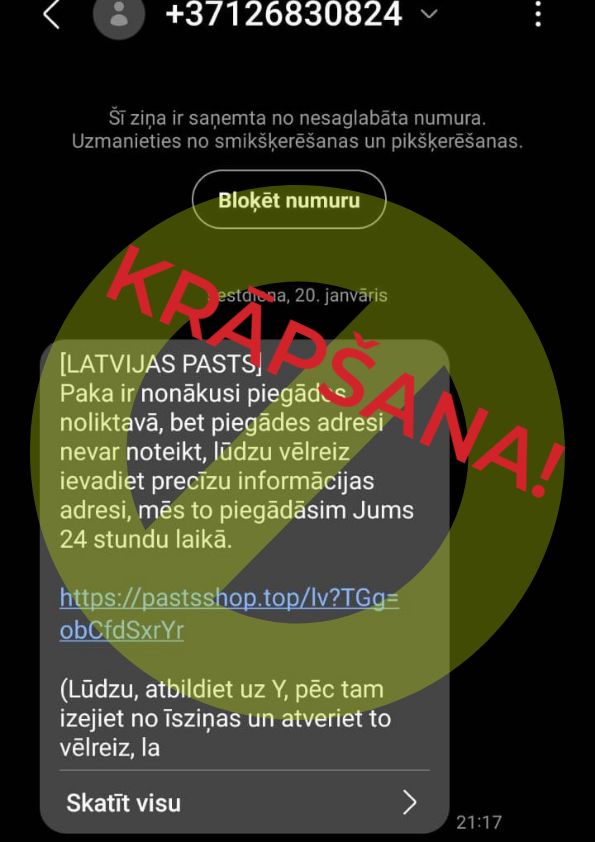

Pikšķerēšanas “sniegputenis” nerimstas: neuzmanība var dārgi izmaksāt

Janvāris sagādājis ne tikai stindzinošu salu, atkusni un vējainu slapjdraņķi, bet arī raizes tiem, kas piedzīvoja pamatīgus pikšķerēšanas “sniegputeņus”. CERT.LV reģistrētie incidenti liecina, ka joprojām aktīvi tiek izmantota SMS un e-pastu pikšķerēšanas kombinācija - krāpniecisku paziņojumu sūtīšana, radot iespaidu, ka tie nāk no uzticama avota, piemēram, “Latvijas Pasts”, “DPD”, “UPS”, “DHL”, “OMNIVA”, “Fedex”, e-lieta u.c.

Tā, janvārī, viltvārži “Latvijas Pasts” vārdā masveidā sūtīja īsziņas ar melīgu informāciju par kavētām vai nepareizi norādītām piegādēm. Šāda īsziņa satur bīstamu saiti, un upuris tiek mudināts sniegt personīgos datus krāpniecības vietnē.

Aktivizējušies arī pikšķerēšanas uzbrukumi ss.lv un “Facebook Marketplace” platformās, kur pircēji tiek aizvedināti uz krāpnieciskām vietnēm. Tā, piemēram, lai norēķinātos par pirkumu un kurjera piegādi, kāds pircējs ievadīja savus maksājumu kartes datus viltus "DPD" vietnē. Tā kā, veicot šīs darbības, viņš nebija pietiekami uzmanīgs un nepārliecinājās par vietnes drošumu, krāpnieki no viņa bankas konta noņēma 1008 eiro.

Krāpnieku ambīcijas iet vēl tālāk - maskējoties kā “Netflix”, blēži izplatīja pikšķerēšanas e-pasta ziņojumus, kur e-pasta adresāti tika aicināti iespējot divu faktoru autentifikāciju. Krāpnieki centās panākt, lai upuris uzklikšķina uz atsūtītās saites un atvērtajā viltus vietnē ievada personīgos datus. Un vēl daudzas tamlīdzīgas situācijas. Pikšķerēšanas shēmas pastāvīgi attīstās. Tāpēc vienmēr ir svarīgi būt piesardzīgiem un padomāt, pirms noklikšķināt, un tādējādi laikus atpazīt pikšķerēšanas uzbrukumus. CERT.LV iesaka preventīvas darbības:

- Pārbaudiet avotus un datu precizitāti: esiet piesardzīgi un kritiski izvērtējiet saņemtās ziņas patie-sumu un sūtītāja e-pasta adresi.

- Pirms atvērt saiti, izpētiet un pārliecinieties, ka tā ir droša un uzticama: novietojot kursoru virs saites, iespējams aplūkot vietnes adresi, uz kuru šī saite aizvedīs. Neklikšķiniet uz aizdomīgām sai-tēm!

- Neuzticieties svešiem ziņojumiem un neievadiet savus personas datus: ja jums ir šaubas par kādu informāciju, zvaniet uz attiecīgās organizācijas oficiālo tālruni un pārbaudiet to.

- Ziņojiet par krāpnieku aktivitātēm un ļaundabīgām vietnēm, pārsūtot kaitīgos e-pastus uz cert@cert.lv. Instrukcija, kā pareizi pārsūtīt: https://cert.lv/lv/kontakti/ka-parsutit-kaitigus-e-pastus

- Izmantojiet CERT.LV un NIC.LV nodrošinātu efektīvu bezmaksas aktīvo aizsardzību – https://dnsmuris.lv/, lai pasargātu sevi un darbiniekus no krāpniecisku vietņu apmeklēšanas.

Joprojām aktuāli - viltus darba devēji

Kā sniegputenis, kas apgrūtina redzamību auto vadītājiem, viltvārži turpina uzdoties par uzticamu organizāciju, piemēram “WorkingDay Global” vai “Alliance Recruitment” darbiniekiem. Janvārī konstatēti datu izvilināšanas mēģinājumi ziņapmaiņas platformā “WhatsApp”. Izliekoties par darba devējiem, krāpnieki aicina potenciālos darbiniekus uz interviju, lai izvilinātu viņu internetbankas pieejas datus. Laimīgā kārtā, “WhatsApp” lietotāji ir bijuši uzmanīgi un nav iekrituši šajos slazdos.

Ja jums rodas aizdomas par šādu krāpšanu, nekavējoties pārtrauciet sarunu un bloķējiet šo numuru. CERT.LV aicina iedzīvotājus būt piesardzīgiem un izvairīties izpaust personas datus, elektronisko maksāšanas līdzekļu datus un citu personīga rakstura informāciju.

Romantiskā krāpšana jeb jauns veids kā šantažēt upurus

Valsts policijā saņemta informācija no vairākiem iedzīvotājiem par naudas izspiešanas mēģinājumiem. Noskaidrots, ka gan vīrieši, gan sievietes, vecumā no 20 līdz 65 gadiem, sociālajos medijos sarakstes laikā nepazīstamām personām nosūtījuši savus kailfoto, atsevišķos gadījumos arī videomateriālus, pēc kā sarakstes biedri pieprasījuši naudas līdzekļus, pretējā gadījumā draudot šīs fotogrāfijas publicēt. Vienā gadījumā izspiesta nauda vairāk nekā 2000 eiro, bet citā gadījumā naudas vietā pieprasītas sociālo mediju paroles, ko kāds iedzīvotājs nosūtīja, zaudējot piekļuvi saviem sociālo mediju profiliem. Aicinām iedzīvotājus būt piesardzīgiem un pārlieku neuzticēties sociālajos medijos iepazītiem svešiniekiem. Kā arī izvairīties trešajām personām izpaust savus personīgos datus, lai nepakļautu sevi riskam kļūt par krāpšanas vai izspiešanas upuri.

Telefonkrāpnieki sākuši izmantot mākslīgā intelekta rīkus

Aktivizējušies krāpniecības gadījumi, kas iekļauj cilvēka balss atdarināšanu, brīdina “Bite Latvija”. Telefonkrāpnieki sākuši aktīvāk izmantot mākslīgā intelekta rīkus, veicot robotzvanus, kas sarunas laikā cenšas no zvana adresāta izvilināt privātu informāciju, piemēram, personas datus, internetbankas pieejas un citu informāciju. Krāpniecisko zvanu veikšanai tiek izmantotas iepriekš internetā ierakstītas īstu cilvēku balsis, kas tiek apstrādātas ar īpašu mākslīgā intelekta programmatūru, radot imitētas balsu versijas. "Bite Latvija" aicina iedzīvotājus izvairīties izpaust sensitīvu informāciju nepazīstamiem zvanītājiem.

Vairāk: https://www.tvnet.lv/7938113/telefonkrapnieki-sakusi-izmantot-maksliga-intelekta-rikus-bridina-bite

Neuzķerieties uz burgerkrāpnieku āķa!

“McDonald's” informē par viltus konkursiem un maltīšu piedāvājumu, kas janvāra mēnesī Latvijā tika izplatīti it kā uzņēmuma vārdā ar mērķi apkrāpt iedzīvotājus, izmantojot viltus kontus sociālajos tīklos. Lai iegūtu maltīti, iedzīvotāji tiek aicināti sniegt informāciju, ievadot personas datus, kā arī veikt priekšapmaksu. Tā ir krāpnieciska darbība, kuras mērķis ir iegūt iedzīvotāju naudu, un maltītes netiek piegādātas, uzsver uzņēmumā. “McDonald's” aicina iedzīvotājus būt piesardzīgiem un ziņot par aizdomīgām darbībām. Tāpat uzņēmums aicina uzmanīgi pārbaudīt interneta vietnes, uz kurām ved akciju un piedāvājumu reklāmas.

Vairāk: https://www.delfi.lv/bizness/44467736/tehnologijas/56291690/aicina-neticet-loti-zemam-cenam-latvija-uzdarbojas-burgerkrapnieki

Ļaunatūra un ievainojamības

Stindzinošā salā jārēķinās, ka rokas sals - ar siltiem cimdiem pārspīlēt nav iespējams. Tāpat kibertelpā ir svarīgi ievērot drošības pamatprincipus, lai pasargātu savas ierīces un sistēmas. Janvārī izgaismojās vairākas kritiskas ievainojamības, kas var ļaut kiberuzbrucējiem izmantot attālinātu koda izpildi (Remote Code Execution jeb RCE), lai iekļūtu ievainojamajā sistēmā. Šīs ievainojamības ietver arī tādas, kas dod iespēju neautentificētam vai neautorizētam lietotājam piekļūt sistēmai un nesankcionēti nolasīt sistēmā glabāto informāciju, un pēc tam, iespējams, mēģināt izpildīt RCE. Par jaunatklātām kritiskām ievainojamībām un veicamajām darbībām iestādes iekārtu un tīklu pasargāšanai CERT.LV operatīvi brīdināja gan publiskā, gan privātā sektora organizācijas.

Dinamiskā kiberdrošības ainava prasa pastāvīgu modrību, savlaicīgus programmatūras atjauninājumus, kā arī ievainojamību atklāšanas rīku uzlabošanu, jo kibernoziedznieki nemitīgi pielāgo un uzlabo savu taktiku. CERT.LV aicina sekot līdzi izstrādātāju norādījumiem un nevilcinoties atjaunināt programmatūras uz jaunāko pieejamo versiju. Ar visiem aktuālajiem brīdinājumiem var iepazīties tīmekļa vietnē www.cert.lv.

- Būtiskas ievainojamības Jenkins programmatūrā - CVE-2024-23897, CVE-2024-23898: https://cert.lv/lv/2024/01/kritiskas-ievainojamibas-jenkins-programmatura-cve-2024-23897-cve-2024-23898

- Kritiska ievainojamība Confluence Data Center un Server programmatūrā - CVE-2023-2252: https://cert.lv/lv/2024/01/kritiska-ievainojamiba-confluence-data-center-un-server-cve-2023-22527

- Kritiskas ievainojamības GitLab programmatūrā - CVE-2023-7028, CVE-2023-5356: https://cert.lv/lv/2024/01/gitlab-kritiskas-ievainojamibas

- Kritiskas ievainojamības Ivanti programmatūrā Ivanti Connect Secure un Ivanti Policy Secure - CVE-2023-46805, CVE-2024-21887: https://cert.lv/lv/2024/01/kritiskas-ievainojamibas-ivanti-programmatura-ivanti-connect-secure-un-ivanti-policy-secure

- Kritiska "nulles dienas" ievainojamība Apache OFBiz atvērtā koda risinājumā - CVE-2023-51467: https://cert.lv/lv/2024/01/kritiska-apache-ofbiz-ievainojamiba-cve-2023-51467

- Kritiska SSH protokola ievainojamība - CVE-2023-48795: https://cert.lv/lv/2024/01/kritiska-ssh-protokola-ievainojamiba-cve-2023-48795

Pakalpojuma pieejamība

Gads sācies ar vētrainiem DDoS uzbrukumiem

Latvijas kibertelpā arī šis solās būt vētrains gads. Jau gada pirmajā mēnesī piedzīvots visai spēcīgs DDoS uzbrukumu “sniegputenis”. DDoS uzbrukumu mērķu sarakstā bija gan valsts un pašvaldību iestāžu, gan finanšu institūciju, gan arī transporta, pasta un telekomunikāciju nozares uzņēmumu tīmekļa vietnes, bet mērķu infrastruktūras bija gatavas uzbrukumus atvairīt, un tie neradīja paliekošu ietekmi uz attiecīgo pakalpojumu vai resursu pieejamību.

Latvijā ar šādiem kiberuzbrukumiem nākas saskarties regulāri kopš Krievijas pilna apjoma iebrukuma Ukrainā. Krievija joprojām ir galvenais kiberapdraudējuma avots, kas izmanto politisko situāciju, uzbrukumam mērķi izvēloties atbilstoši politiskajām aktualitātēm. Kopumā situācija tiek kontrolēta un ir vērtējama kā stabila. CERT.LV turpina nepārtraukti uzraudzīt Latvijas kibertelpas potenciālos apdraudējumus.

DDoS uzbrukumi BGP

Janvārī CERT.LV sadarbībā ar FIRST (Forum of Incident Response Security Teams) izplatīja aicinājumu elektronisko sakaru komersantiem, kritiskās infrastruktūras uzturētājiem un pamatpakalpojumu sniedzējiem pilnveidot BGP (Border Gateway Protocol) konfigurāciju, ievērojot labo praksi, lai stiprinātu BGP sesiju aizsardzību. Aicinājums attiecas arī uz citām Latvijas iestādēm un organizācijām, kas savā infrastruktūrā uztur BGP.

DDoS uzbrukums pret BGP sesijām ir labi zināms, taču kibertelpā nav sastopams bieži. Pagājušā gada jūnijā FIRST fiksēja 2 šādus gadījumus, kad pret divām organizācijas BGP sesijām tika īstenots sekmīgs DDoS uzbrukums (TCP 179 ports), un abas sesijas tika pārtrauktas. Minētie uzbrukumi BGP sesijām radīja bažas vairāku iemeslu dēļ. Piemēram, IT drošības organizācija “Shadowserver” un “Shodan” serviss apkopojušas informāciju par +300 000 BGP 179 porta sesijām, kas pakļautas riskam un varētu kļūt par mērķi līdzīgiem uzbrukumiem. Latvijā konstatēts ap 150 šādu internetā eksponētu BGP servisu. Vienlaicīgi uzbrukumi šiem servisiem varētu radīt nopietnas sekas un globālu “haosu internetā”. CERT.LV no savas puses ir izsūtījusi brīdinājumus visām iestādēm un organizācijām, kurām TCP 179 ports ir eksponēts internetā un kas atrodamas “Shadowserver” un “Shodan” sarakstos.

Vairāk: https://cert.lv/lv/2024/01/ddos-uzbrukumi-bgp-sesijam.

Ielaušanās un datu noplūde

Joprojām ievērojamā intensitātē tiek ziņots par ielaušanās mēģinājumiem. CERT.LV reģistrētie dati rāda, ka uzbrukumi tika veikti pret izglītības iestādēm, elektronisko sakaru komersantiem, kā arī dažām valsts un pašvaldību iestādēm, lielākajā daļā gadījumu izmantojot paroļu pārlases uzbrukumus (brute-force). Pēc CERT.LV rīcībā esošās informācijas šie uzbrukumi nav bijuši sekmīgi.

Liela uzbrucēju interese ir par attālinātajam darbam izmantotajām tehnoloģijām - RDP (Remote Desktop Protocol), VPN (Virtual Private Network) un tiešsaistes sanāksmju un tērzēšanas platformām. Uzbrucēji turpina aktīvi izmantot arī konfigurācijas nepilnības plaši lietotos produktos.

Vēl vairāk - pielietojot dažāda veida uzbrukumus, tostarp jaunatklātas ievainojamības, kibernoziedznieki uzstājīgi meklē iespējas iekļūt uzņēmumu un organizāciju iekšējos tīklos, lai nesankcionēti piekļūtu personīgiem datiem vai nošifrētu iekārtas un pieprasītu maksu par datu atgūšanu. Piemēram, janvārī tika saņemts ziņojums par kiberuzbrukumu pret kādu grāmatvedības ārpakalpojumu uzņēmumu. Uzbrukuma rezultātā ar izspiedējvīrusu tika nošifrēti tā serveri un datubāzes. Datu šifrēšana tika veikta ar mērķi izspiest naudu – par datu atbloķēšanu kibernoziedznieki pieprasīja veikt izpirkuma maksu 8000 eiro apmērā.

Vājākais drošības posms - joprojām paši cilvēki

Ledus, tīrs ledus, kad patiešām ceļi ir ledaini, un varbūt nevajadzētu braukt ar riteni... Nu, kas gan var būt labāka sajūta par to, kā palikt mājās un baudīt siltu kakao? Nu varbūt tikai drošības sajūta, ka jūsu “Microsoft” kontu neviens nevarēs uzlauzt. Bet vai jūs zināt, kā to nodrošināt? Vai izmantojat drošas paroles un divu faktoru autentifikāciju, vai neklikšķināt uz aizdomīgām saitēm? Ja nē, tad jūs riskējat ar savu digitālo identitāti tikpat daudz, kā ar savu fizisko veselību, braucot ar riteni pa ledus klātu ceļu.

CERT.LV reģistrētie iedzīvotāju ziņojumi janvārī liecina, ka “Facebook”, “Microsoft” un “Google” kontu uzlaušanas gadījumu skaits un intensitāte nav mazinājusies. Uzlauzts konts nozīmē to, ka konta īpašnieka parole ir nonākusi kiberuzbrucēja rokās, kurš to izmanto, lai piekļūtu upura privātajai informācijai un veiktu citas ļaunprātīgas darbības. Visbiežāk tā notiek, izmantojot paroļu pārlases uzbrukumu vai upura datorā slepus instalētu ļaunprātīgu programmatūru informācijas ievākšanai un personīgo datu zagšanai, pašam datora īpašniekam par to nezinot. Diemžēl paši cilvēki joprojām ir vājākais drošības posms, jo bieži vien aiz neuzmanības vai steigas uzspiež uz kādas tīmekļa vietnes un akceptē kādas programmas vai aplikācijas lejupielādi, kas satur ļaunatūru un zog upura personīgos datus.

CERT.LV iesaka izmantot antivīrusu programmas un regulāri tās atjaunināt, nesaglabāt pārlūkā paroles, kā arī izvairīties lejupielādēt nezināmas vai nelicencētas programmatūras. Arī divu faktoru autentifikācija ir svarīgs un nepieciešams solis drošībai, kas ietver divas darbību kopas, lai identificētu lietotāju.

Ar Krievijas izlūkdienestu saistīti hakeri uzlauzuši “Microsoft” vadošo darbinieku e-pastus

“Microsoft” kiberdrošības komanda 12. janvārī secināja, ka pret viņiem tiek vērsts uzbrukums, un nekavējoties aktivizēja atbildes procesu, lai izmeklētu un apturētu uzbrucējus, kā arī mazinātu uzbrukuma sekas un liegtu piekļuvi. Tika identificēts, ka uzbrucējs ir Krievijas sponsorētā APT grupa “Midnights Blizzard”. Jau 2023. gada novembrī uzbrucēji kompromitēja kādu kontu, izmantojot paroļu izsmidzinātāja (password spray) tehniku, un ieguva piekļuvi sistēmām, piekļūstot ari nelielam procentam “Microsoft” vadošo darbinieku e-pastu kontiem. Uzbrukums nebija saistīts ar ievainojamību “Microsoft” produktos vai pakalpojumos. Fakts, ka hakeri varēja piekļūt kontam, liecina, ka tas nebija aizsargāts ar divu faktoru autentifikāciju (2FA) vai daudzfaktoru autentifikāciju (MFA).

“Password Spray” jeb paroļu izsmidzinātājs ir arvien vairāk izplatīts paņēmiens, ar kura palīdzību uzbrucēji mēģina uzminēt paroles lielās organizācijās vai uzņēmumos, izmēģinot vienu visbiežāk izmantoto slikto paroli pret visiem zināmajiem e-pastiem. Lai pasargātu savu kontu no uzlaušanas, risinājums ir divu faktoru autentifikācija vai paroļu pārvaldnieki jeb maciņi, kuros var uzglabāt drošas un unikālas paroles.

Vairāk: https://msrc.microsoft.com/blog/2024/01/microsoft-actions-following-attack-by-nation-state-actor-midnight-blizzard/ un https://www.beyondtrust.com/blog/entry/midnight-blizzard-microsoft-breach

Lietu internets

Kā aizsargāt savas IoT ierīces pret uzlaušanu?

Lai gan lietu interneta ērtības un savienojamība ir nenoliedzama, tas paver arvien plašāku ceļu potenciāliem draudiem. Nav pārsteigums, ka uzbrucēji aktīvi interesējas par nepietiekami aizsargātu viedierīču izmantošanu pretlikumīgu darbību veikšanai, piemēram, tīmeklī publiskojot “viedo” iekārtu piekļuves datus - IP adreses, lietotājvārdu un paroles attālinātai iekārtu kontrolei. Datu noplūdes var būtiski apdraudēt Jūsu iekārtu un datu drošību. Pirms jebkuras iekārtas pieslēgšanas internetam pārjautājiet sev, vai tiešām šai iekārtai nepieciešams interneta pieslēgums, jo tas būtiski palielina riskus. Lai aizsargātu IoT ierīces pret uzlaušanu, CERT.LV rekomendē veikt preventīvos pasākumus:

- Ja iekārta tiek pieslēgta internetam, nepieciešams nomainīt ražotāja uzstādīto lietotājvārdu un paroli uz drošu un unikālu, turklāt ieteicams izmantot paroļu frāzi, kas ir pietiekami sarežģīta (20+ simboli), un tiek uzglabāta uzticamā paroļu pārvaldniekā.

- Iespējot divu faktoru autentifikāciju, kad vien iespējams: jūsu kontiem tiks pievienots papildu drošības līmenis, un datorpirātiem būs daudz grūtāk piekļūt.

- Regulāri veikt atjauninājumus ierīcei un programmatūrai.

- Ierobežot piekļuvi iekārtai (piemēram, tikai no noteiktām IP adresēm) un profilaktiskos nolūkos pāriestatīt (reset) ierīces, kuras sen nav lietotas.

- Ja iekārta vairs netiek aktīvi lietota, atslēgt to no interneta.