Kiberlaikapstākļi (FEBRUĀRIS)

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

Krāpšana

Oranžais brīdinājums: No kuldīdznieces izkrāpti 160 000 eiro

Kliedzošs gadījums noticis februārī ar kādu kuldīdznieci, kurai izkrāpti 160 000 eiro. Sievietei zvanīja krāpnieki, kuri uzdevušies par bankas un policijas darbiniekiem, nosūtot viltus apliecību ar Valsts policijas priekšnieka foto. Viņi pieprasīja instalēt AnyDesk aplikāciju, pārliecinot sievieti, ka viņas bankas kontos notiek krāpnieciskas darbības, tāpēc nauda ir jāpārskaita vai jānosūta viņiem, lai nauda būtu drošībā. Sieviete apstiprināja bankas lietotāja datus un PIN kodus, kā rezultātā no saviem un darbavietas kontiem pārskaitīja aptuveni 150 000 eiro un turklāt pakomātā ievietoja vēl 10 000 eiro skaidrā naudā.

Būsim modri! Policija aicina ievērot piesardzību, neievadīt savus internetbankas un personas datus apšaubāmās vietnēs un nekādā gadījumā tos nenodot trešajām personām. Policija atgādina, ka ne policijas, ne banku, ne citu iestāžu darbinieki nekad nezvanīs, lai noskaidrotu bankas kontu datus, kā arī neprasīs jūsu ierīcēs uzinstalēt programmatūru attālinātai piekļuvei jūsu datora.

“Ar mani jau tas nenotiks!” – tramplīns jaunam krāpšanu vilnim

Krāpnieki seko līdzi aktualitātēm, izmanto to savā labā un arvien aktivizējas brīdī, piemēram, kad iedzīvotājiem aktuāla kļūst ikgadējā pārmaksāto nodokļu atgūšana. Tā, februārī, krāpnieki iedzīvotājiem masveidā sūtīja viltus īsziņas un e-pastus Valsts ieņēmumu dienesta (VID) vārdā, rakstot, ka sagatavots nodokļu pārmaksas dokuments par pērno gadu. Šai īsziņai/e-pastam tiek pievienota krāpnieciska saite, kas nesakrīt ar VID oficiālo vietņu adresi. Noziedznieki vēlas, lai īsziņas/e-pasta saņēmējs krāpnieciskajā vietnē ievada savus bankas kontu datus, tādējādi nododot tos krāpnieku rīcībā. Kā sūtītāja vārds īsziņā patiešām uzrādās "VID", taču jāatceras, ka krāpnieki ar numuru viltošanas tehnoloģijām pavisam vienkārši spēj atdarināt praktiski jebkuras organizācijas nosaukumu un tālruņa numuru.

Parādījusies jauna tendence izkrāpt bankas piekļuves informāciju tiesvedības datu monitoringa vietnes elieta.lv vārdā, kur ziņas saņēmēju apsūdz “Facebook Marketplace” krāpšanā. Kiberuzbrukumā tiek izmantota smikšķerēšana jeb krāpniecisku īsziņu sūtīšana, lai persona, atverot nosūtītajā ziņā esošo saiti, lejuplādētu ļaunatūru vai veiktu citu sev kaitīgu darbību.

Pirmais solis drošībai ir pārbaudīt, vai atsūtītā saite pilnībā sakrīt ar iestādes vai uzņēmuma oriģinālo vietnes adresi. Šaubu gadījumā nekavējoties sazināties ar konkrēto organizāciju, izmantojot oficiālajā mājaslapā norādīto tālruņa numuru. Nekādā gadījumā neievadīt savus bankas kontu datus apšaubāmās interneta vietnēs un nenodot tos trešo personu rīcībā.

Noskaties CERT.LV kiberdrošības eksperts skaidro, kā atpazīt krāpniecisku īsziņu jeb smikšķerēšanas mēģinājumu: https://jauns.lv/raksts/zinas/595637-video-patiesiba-par-meliem-uzmanies-vid-iszinas-nesuta-bet-krapnieki-gan

Krāpnieki upuru medīšanas shēmās iesaista kurjerus

Aktīvi izmantojott saziņas lietotni "WhatsApp", krāpnieki upuru medīšanai jaunākajās krāpšanas shēmās iesaista arī kurjerus. Viltvārži veic zvanus, uzdodoties par policijas, drošības dienestu vai bankas darbiniekiem, informējot, ka radusies problēma ar maksājumu kartes datiem, tāpēc tā jānomaina. Tiek teikts, ka atbrauks kurjers vai bankas darbinieks ar jaunu karti, taču vispirms kurjeram jāatdod vecā bankas karte un PIN kods.

Drošības speciālisti aicina atcerēties, ka neviena valsts institūcija un to pārstāvji telefonsarunās un e-pasta ziņojumos nemudinās uz tūlītēju rīcību un neaicinās dalīties ar bankas konta pieejas vai maksājumu karšu datiem.

Čau, mamma, es aizmirsu maku mājās…

Joprojām aktuāls krāpšanas veids, kur sūtītājs, uzdodoties par īsziņas saņēmēja bērnu, raksta par it kā salūzušu telefonu, aizmirstu maku vai iekļūšanu ceļu satiksmes negadījumā, lūdz viņam steidzami pārskaitīt naudu. Šādus negaidītus un brīžam šķietami paradoksālus piemērus varētu turpināt vēl un vēl. Vai esam pietiekoši vērīgi?

Lai arī braukšana ziemā sniedz zināmus pārbaudījumus, autovadītājam ir jābūt gatavam (bez straujiem manevriem) pēkšņai laikapstākļu maiņai. Tas pats attiecas uz kibertelpu. Būsim uzmanīgi un vērīgi! Pirms jebkādas rīcības veikšanas rūpīgi jāpārbauda paziņojumi, kas apgalvo, ka ir no tuviniekiem, kāda uzņēmuma vai valdības iestādes, lai pārliecinātos par to patiesumu. Svarīgi starp ģimenes locekļiem izrunāt, kādā veidā attālināti tiks lūgta palīdzība, ja tā būs nepieciešama, piemēram, vienojoties par slepenu paroli vai frāzi, kas jānosauc. Šāda piesardzība palīdzēs jums aizsargāt savus kontus, naudu un informāciju no kibernoziedzniekiem.

Pfū, iedomājies, es taču gandrīz atvēru to saiti un ievadīju datus…

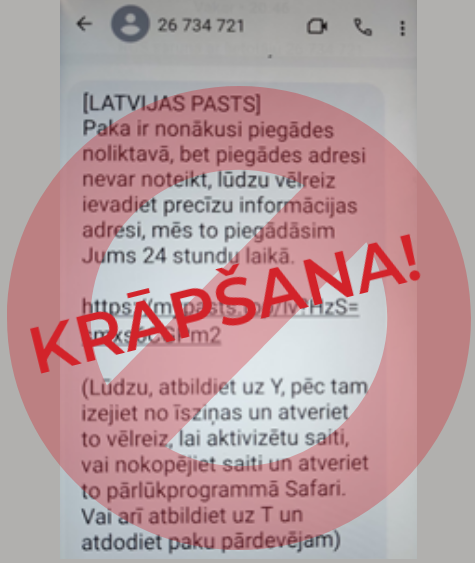

Un tagad par krāpšanu, kas atkārtojas un nepāriet kā gadalaiki. Joprojām turpinās krāpšanas gadījumi piegādes dienestu vārdā: "Latvijas Pasts", "Omniva", "DPD", "DHL", "UPS" u.c. Pielietojot smikšķerēšanas un e-pastu pikšķerēšanas kombināciju, tiek izplatīti aicinājumi apmeklēt pasta pakalpojumu sniedzēju vietnes, lai precizētu piegādes adresi, apmaksātu muitu vai veiktu citas darbības.

Ziņojumos iekļautās saites ved uz kādu no saišu īsināšanas servisiem (urlz.com, u.to, lnkd.in, az3.in, linkr.it, inx.lv un citiem), kas pārvirza potenciālo upuri uz krāpnieku izveidotu vietni. To noformējums atdarina izmantotā servisa mājaslapas izskatu. Tieši viedtālruņu vidē krāpniekiem nereti veicas vislabāk – cilvēki noklikšķina uz saņemtās saites, jo telefona ekrāns ir mazs, tāpēc domēna vārdi netiek rūpīgi apskatīti.

Lai pasargātu sevi un darbiniekus no krāpniecisku vietņu apmeklēšanas, CERT.LV aicina izmantot efektīvu bezmaksas aktīvo aizsardzību – https://dnsmuris.lv/

Lauzta sirds un tukšs maks – kā izvairīties no romantiskiem krāpniekiem tīmeklī?

Ne vienmēr Valentīndiena noslēdzas ar pasakainu saulrietu. Ja jūs esat no tiem, kas meklē romantiskas attiecības internetā, esiet uzmanīgi! Nekļūstiet par upuri romantiskiem krāpniekiem, kas izmanto jūsu emocijas un uzticēšanos, lai izspiestu naudu vai iegūtu jūsu kailfoto šantāžai. Lai piesaistītu uzmanību, šie krāpnieki izveido pievilcīgus profilus “Facebook”, “Instagram” vai “Tinder”. Viņi raksta jums sirsnīgas un aizkustinošas vēstules, stāsta par savu grūto dzīvi un sapņiem. Viņi liek jums justies īpašiem un mīlētiem, bet patiesais mērķis ir tikai viens – izmantot jūs savtīgiem nolūkiem. Esiet īpaši piesardzīgi, ja jums tiek lūgts vai prasīts aizdot naudu, ieguldīt kriptovalūtā vai ieguldījumu kontos.

Noskaties > Kādas pazīmes var liecināt par romantisko krāpšanu un kā no tās izvairīties, ar noderīgiem ieteikumiem dalās CERT.LV pārstāve: https://www.youtube.com/watch?v=Sv1Ka0oX9Po&t=105s

Ļaunatūra un ievainojamības

Ļaunatūra ir kā elektroniska bumba ar laika degli digitālajā vidē, kas spēj iznīcināt kritisko infrastruktūru un komunikācijas tīklus. Toties bīstamākais kibervidē joprojām ir cilvēks pats. Daudzi kiberuzbrukumi sākas ar pikšķerēšanas e-pastu izsūtīšanu vai paroļu uzlaušanu, mēģinot piekļūt mūsu digitālajiem aktīviem. Bet kurš atver vaļā aizdomīgas saites, lieto vājas paroles un neveic atjauninājumus? Cilvēks pats. Būsim modri!

Kamēr februārī dominēja atkušņi un silts laiks, tikmēr starp Latvijas IP adrešu apgabalā novēroto ļaunatūru aktivitātēm līderību ieņēma ļaunatūra Socks5systemz, kas inficē iekārtas un pārvērš tās par pāradresācijas starpniekserveriem, savukārt ļaundari tos var izmantot, lai padarītu grūtāku viņu nelegālo un kaitīgo darbu izsekošanu. Vērojama arī Mirai aktīva izplatīšanās, kas inficē un iekļauj robotu tīklos lietu interneta (IoT) iekārtas, lai izmantotu tās tālākiem uzbrukumiem un citām pretlikumīgām darbībām. Kā papildu pārbaudījums iedzīvotāju modrībai - Pseudomanuscrypt jeb spiegošanas trojāns, kurš spēj neautorizēti piekļūt un eksfiltrēt datus no inficētās ierīces, tai skaitā lietotņu autentifikācijas u.c. datus, kā arī spēj veikt inficētās sistēmas ekrānšāviņus, skaņas ierakstīšanu ar mikrofonu un citas darbības.

Kibervidē izgaismojās vairākas kritiskas ievainojamības. Tajā skaitā ievainojamība MS Exchange Server programmatūrā (CVE-2024-21410), kas sniedz neautentificētam uzbrucējam iespēju iegūt paaugstinātas jeb privileģētas piekļuves tiesības. Konstatētas divas ievainojamības Fortinet FortiSIEM programmatūrā (CVE-2024-23108 un CVE-2024-23109), kas uzbrucējam ļauj apiet autentifikācijas validāciju un neautentificējoties veikt nesankcionētu komandu izpildi, izmantojot tam speciāli sagatavotus API pieprasījumus.

CERT.LV aicina rūpīgi sekot līdzi izstrādātāju norādījumiem, un nevilcinoties atjaunināt programmatūras uz jaunāko pieejamo versiju. Ar visiem aktuālajiem brīdinājumiem var iepazīties tīmekļa vietnē www.cert.lv

Pakalpojuma pieejamība

Latvijas kibertelpa pakļauta viļņveidīgiem DDoS uzbrukumiem, tomēr labi aizsargāta

Šoziem laikapstākļi mainīgi – ja vēl pirms nedēļas valdīja atkusnis, nākamnedēļ jau iespējams plašs apledojums. Tāpat DDoS uzbrukumu intensitāte turpina saglabāties viļņveidīga.

Lielākajā daļā DDoS gadījumu Krievija joprojām ir galvenais kiberapdraudējuma avots. Krievijas agresīvo režīmu atbalstošu haktīvistu grupējumu veikti uzbrukumi nereti tiek īstenoti kā atbildes reakcija politiskiem lēmumiem vai pilsoniskās sabiedrības aktivitātēm, kas vērstas pret Krieviju. Taču, atšķirībā no 2022. un 2023. gada, arvien mazāk tiek saņemti ziņojumi, ka kiberuzbrukumi būtu bijuši sekmīgi.

Februārī DDoS uzbrukuma mērķu sarakstā bija gan valsts pārvaldes infrastruktūra, gan telekomunikāciju un informācijas tehnoloģiju nozares uzņēmumi, tomēr uzbrukumi neradīja paliekošu ietekmi uz attiecīgo pakalpojumu vai resursu pieejamību. Un tā nav nejaušība – tas liecina par Latvijas infrastruktūras augsto sagatavotības pakāpi pretstāvēt šādiem uzbrukumiem.

Ielaušanās un datu noplūde

Agrajos deviņdesmitajos, kad datori tik tikko kļuva par plaša patēriņa ierīcēm, tie tika lietoti bez jebkādas aizsardzības. Tagad dators bez drošības programmatūras un regulāriem atjauninājumiem nav iedomājams, tāpat kā automašīna nav iedomāja bez drošības jostas un spilveniem. Taču arī tas nav simtprocentīgi droši. Kiberuzbrucēji turpina aktīvi izmantot konfigurācijas nepilnības plaši lietotos produktos. Joprojām ievērojama uzbrucēju interese ir par attālinātajam darbam izmantotajām tehnoloģijām - RDP (Remote Desktop Protocol), VPN (Virtual Private Network) un tiešsaistes sanāksmju un tērzēšanas platformām. Vēl vairāk – februārī pret attālinātās piekļuves programmatūru “AnyDesk” tika vērsts kiberuzbrukums, kura rezultātā kompromitēta daļa no produkcijas vides.

CERT.LV stingri rekomendē izmantot antivīrusu programmas un regulāri tās atjaunināt, nesaglabāt pārlūkā paroles, kā arī izvairīties lejupielādēt nezināmas vai nelicencētas programmatūras. Līdzīgi kā drošības jostu lietošana automašīnā ir obligāta prasība, tā arī divu faktoru (2FA) autentifikācija ir svarīgs un nepieciešams solis drošībai, lai aizsargātu savus digitālos aktīvus kibervidē.

Hakeri nopludina “Ignitis ON” elektrouzlādes klientu datus

11. februārī Lietuvas elektroauto uzlādes pakalpojumu sniedzējs "Ignitis ON" piedzīvojis kiberuzbrukumu, kurā noplūdināti vismaz 20 000 klientu dati. Uzbrukuma dēļ daļai "Ignitis ON" klientu tika atvienota piekļuve pakalpojuma lietotnei, un viņi nevarēja uzlādēt savas automašīnas ar elektrisko dzinēju. Uz vairākām stundām tika atslēgtas arī visas kompānijas uzlādes stacijas Lietuvā. Kompānija informēja, ka kiberuzbrukumā noplūdušo datu vidū ir klientu vārdi un uzvārdi, elektroniskā pasta adreses, radiofrekvenču identifikācijas (RFID) marķieri un atsevišķu automobiļu reģistrācijas numuri. "Ignitis ON" atvainojās par notikušo un lūdza klientus nomainīt paroli lietotnē. "Ignitis ON" elektroauto uzlādes stacijas ir arī Latvijā, taču CERT.LV rīcībā nav informācijas, ka šajā kiberuzbrukumā būtu cietuši Latvijas iedzīvotāji.

Paroļu pārvaldnieki – mārketinga triks vai jēgpilna izvēle?

Unikālas un drošas paroles lietošana katram kontam un lietotnei ir viens no veidiem, kā pasargāt savus digitālos aktīvus. Bet vai ir iespējams atcerēties visas paroles? Daudzi iekrīt sliktos ieradumos, atkārtoti izmantojot tās pašas paroles. Tas noved pie būtiska drošības apdraudējuma, jo paroļu uzlaušana ir veids, kā kibernoziedznieki var nesankcionēti piekļūt mūsu digitālajiem aktīviem.

Paroļu pārvaldnieks ir programmatūra, kas var atvieglot jūsu ikdienu un vienlaikus padarīt to drošāku. Tas glabā paroles aizsargātā datubāzē, ko dažkārt dēvē par glabātavu. Paroļu pārvaldnieks sašifrē jūsu paroļu maciņa saturu un aizsargā to ar tā saukto galveno paroli, kuru zināt tikai jūs. Kad jums ir nepieciešama kāda no jūsu parolēm, vienkārši ievadiet savu galveno paroli paroļu pārvaldītājā, lai atbloķētu glabātavu. Tas automātiski piemeklēs atbilstošo paroli un drošā veidā atvērs pieeju pieprasītajai vietnei.

CERT.LV rekomendē izmantot labi pazīstamus un uzticamus paroļu pārvaldniekus. Esiet piesardzīgi attiecībā uz rīkiem, kas ir pieejami tikai nesen, vai par kuriem nav nemaz vai ir ļoti neliels skaits atsauksmju. Pārliecinieties, ka piegādātājs aktīvi atjaunina paroļu pārvaldnieku, ja tajā tiek atklātas jaunas drošības nepilnības un ka vienmēr izmantojat jaunāko versiju.

Lietu internets

Nē, 3 miljoni elektrisko zobu suku netika izmantoti DDoS uzbrukumā

Plašu interneta lietotāju interesi februārī izpelnījās “Fortinet” ziņu stāsts par to, ka 3 miljoni elektrisko zobu suku esot izmantoti DDoS uzbrukumos. Jā, jūs pareizi izlasījāt. Kā tas vispār ir iespējams? Vai tās ir kādas īpašas zobu sukas ar Wi-Fi savienojumu? Vai kāds ir ielauzies vannas istabās, lai uzstādītu ļaunprātīgu programmatūru zobu birstēs? Nē.

Nav pierādījumu, ka šāds uzbrukums būtu patiešām noticis. Tas var būt tikai hipotētisks piemērs, ko drošības uzņēmums “Fortinet” izmantoja, lai parādītu, cik viegli ir uzlauzt IoT ierīces. Bet kaut kā tas tika pārveidots par reālu ziņu stāstu, kas izplatījās kā uguns pa sauso pļavu. Pat ja tas būtu noticis, tas nebūtu tik vienkārši kā izklausās. Elektriskajām zobu birstēm nav tieša savienojuma ar internetu. Tās izmanto “Bluetooth”, lai izveidotu savienojumu ar mobilajām lietotnēm, kas pēc tam augšupielādē jūsu datus tīmekļa platformās. Šādu masveida uzlaušanu varētu panākt tikai ar piegādes ķēdes uzbrukumu, kas ierīcēs aktivizē ļaunprātīgu programmaparatūru.

Tas gan nenozīmē, ka mums nav jābūt uzmanīgiem ar mūsu IoT ierīcēm. Jo ir daudz citu ierīču, kas ir pievienotas internetam un var tikt izmantotas DDoS robottīklos. Piemēram, maršrutētāji, serveri, printeri, televizori un videokameras... Vēl vairāk - saskaņā ar “Statista” datiem ir sagaidāms, ka līdz šī gada beigām internetam būs pieslēgti aptuveni 17 miljardi IoT ierīču, kuras potenciāli varētu iekļaut DDoS robottīklos.

Tas ir labs atgādinājums būt modriem un aizsargāt savus digitālos aktīvus, nodrošinot, lai mūsu ierīcēm un drošības programmatūrām ir veikti atjauninājumi, kā arī lietot drošas paroles, kas tiek uzglabātas uzticamā paroļu pārvaldniekā, un ir iespējota divu faktoru autentifikācija. Un protams, joprojām ir svarīgi tīrīt zobus katru dienu!