Kiberlaikapstākļi (MARTS)

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

Krāpšana

Vienalga - līst, kapā krusa vai spīd saulīte – pikšķerēšanas kampaņas aizvien “strādā” kā labi ieeļļots mehānisms, jo piemānīt cilvēku ir vieglāk nekā IT sistēmu, kas regulāri tiek atjaunināta un aizsargāta. CERT.LV un SKDS veiktā iedzīvotāju aptauja atklāj, ka 21% krāpnieku upuru iekrīt izliktajās lamatās tieši steigas un neiedziļināšanās dēļ. Pikšķerētāji mēģina panākt, lai persona izpaustu savu personīgo informāciju, noklikšķinātu uz ļaunprātīgas saites vai atvērtu inficētu e-pasta vēstules pielikumu. Uzbrukuma ieroču arsenālā visbiežāk ir e-pasta vēstules no šķietami uzticama avota, netrūkst arī īsziņas, ziņas sociālajos medijos un telefona zvani. Joprojām krāpnieki uzdodas par policijas darbiniekiem, finanšu uzraugiem vai bankas darbiniekiem un norāda uz nelikumīgām darbībām vai neapstiprinātiem pārskaitījumiem no potenciālā upura konta. Aizvien aktuālas ir arī viltus tirdzniecības platformas internetā. Tāpat “garnadži” aicina apmeklēt kurjerpakalpojumu sniedzēju vietnes, lai precizētu piegādes adresi, veiktu piegādes apmaksu par it kā aizkavētu sūtījumu, apmaksātu muitu vai veiktu citas darbības.

Būsim modri! Policija aicina ievērot piesardzību, neievadīt savus internetbankas un personas datus apšaubāmās vietnēs un nekādā gadījumā tos nenodot trešajām personām. Policija atgādina, ka ne policijas, ne banku, ne citu iestāžu darbinieki nekad nezvanīs, lai noskaidrotu bankas kontu datus, kā arī neprasīs jūsu ierīcēs uzinstalēt programmatūru attālinātai piekļuvei jūsu datora.

Noskaties Kā atpazīt krāpnieciskas e-vēstules: https://youtu.be/drSQPIBGWYE

Krāpnieku galvenā ēsma pavasarī – ienākumu deklarācijas

Sākoties gada ienākumu deklarācijas iesniegšanas laikam, martā iedzīvotājus skāra viltus īsziņu un e-pastu “lietusgāze” Valsts ieņēmumu dienesta (VID) vārdā. Te svarīgi atcerēties – visus VID tiešsaistes pakalpojumus var saņemt elektroniskās deklarēšanas sistēmā eds.vid.gov.lv. Tikai šajā sistēmā iedzīvotāji var aizpildīt gada ienākumu deklarāciju, lai saņemtu nodokļa atmaksu. Ja saņemat īsziņas, e-pastus vai pat zvanus ar aicinājumiem sekot neatpazīstamām saitēm, ievadīt kodus, instalēt programmas, sniegt savus datus, vai veikt kāds citas darbības, lai saņemtu nodokļu pārmaksu – nezaudējiet modrību, jo šie aicinājumi ir krāpnieciski. CERT.LV atgādina, ka neviena valsts institūcija un to pārstāvji e-pasta ziņojumos vai telefonsarunās nemudinās uz tūlītēju rīcību un neaicinās dalīties ar bankas konta pieejas vai maksājumu karšu datiem. Valsts iestādes tīmekļa vietnes adresē vienmēr būs .gov.lv. Par zvana vai ziņas leģitimitāti jāpārliecinās, apmeklējot iestādes tīmekļa vietni un sazinoties, izmantojot tur norādīto telefona numuru. Sagaidāms, ka aprīlī aktivizēsies krāpnieki, kuri kā "ēsmu" izmantos valsts atbalstu hipotekārā kredīta ņēmējiem, kuriem aprīlī paredzēts saņemt pirmo kompensāciju, ko pārskaitīs VID. “Swedbank” brīdina par to, un aicina cilvēkus atcerēties, ka “nauda tiks ieskaitīta kontā” un, ka “nekādi dati nebūs jāievada”, kā arī - nav nepieciešamības vērsties ar iesniegumu bankā. Nav jāpaļaujas uz konsultantu - krāpnieku, kurš “jums sakārtos papīrus”.

Vairāk: https://nra.lv/ekonomika/latvija/449370-swedbank-bridina-par-to-kas-gaidams-aprili.htm

Jauns krāpniecības vilnis ar viltus darba piedāvājumiem

Krāpnieki nepagurstoši izdomā aizvien jaunus veidus, kā labticīgiem cilvēkiem nolaupīt datus, lai veikli iztukšotu viņu bankas kontus. Martā krāpnieki saziņas vietnē “WhatsApp” kādas vietējās vai ārvalstu personālatlases kompānijas vārdā sūtīja viltus ziņas, piedāvājot darbu par gluži pasakainu algu, taču, lai pieteiktos, personai jāatklāj detalizēti bankas un personu identificējoši dati.

CERT.LV kiberdrošības eksperte norāda, ka saņemot šādu ziņu, jāizvērtē katra tās teksta detaļa: no kuras valsts numura ziņa sūtīta un vai tā sakrīt ar it kā pārstāvētā uzņēmuma darbība vietu; vai personālatlases uzņēmuma nosaukums uzrakstīts pareizi un vai tāds uzņēmums vispār eksistē; vai personas vārds, no kuras it kā saņemat šo ziņu, atrodams uzņēmuma interneta mājaslapā; vai tekstā ir drukas kļūdas, ko profesionāls personāla atlases speciālists nepieļautu? Arī darba piedāvājums jāizskata maksimāli kritiski – jo vieglāku peļņu sola, jo lielākām aizdomām būtu jārodas.

Noskaties Kā atpazīt krāpniekus, kas ar viltus darba piedāvājumiem izvilina bankas konta datus https://jauns.lv/raksts/zinas/599299-video-patiesiba-par-meliem-jauns-krapniecibas-vilnis-ar-viltus-darba-piedavajumiem

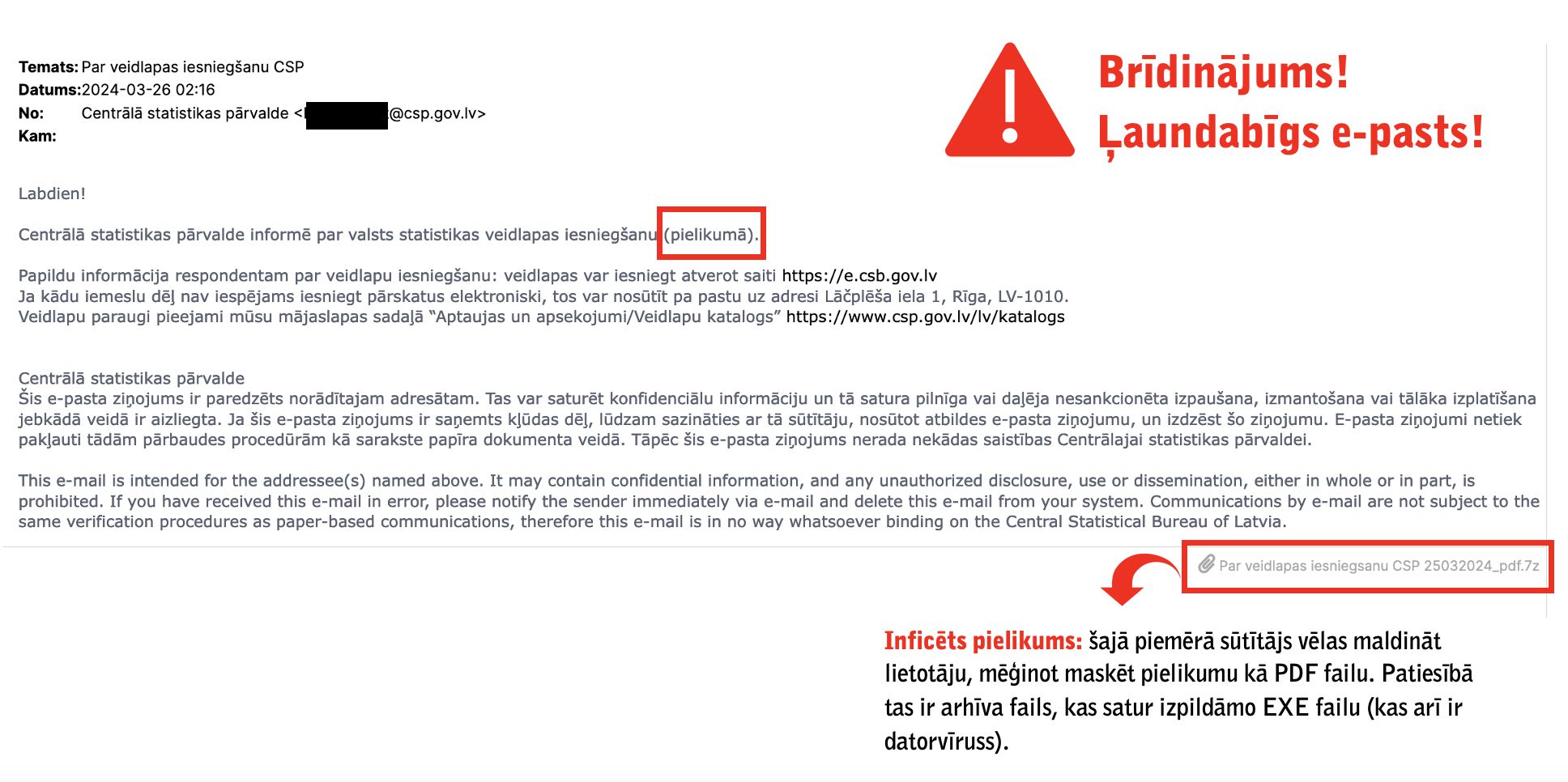

Valsts iestāžu darbiniekiem masveidā nosūtīti datorvīrusi informācijas zagšanai

Marta nogalē krāpnieki Centrālās statistikas pārvaldes (CSP) vārdā masveidā izsūtīja ļaundabīgas e-pasta vēstules valsts iestāžu darbiniekiem. Vēstules pielikumā esošais datorvīruss bija paredzēts sensitīvas informācijas zagšanai no upura iekārtas. Sūtītāja e-pasta adrese bija viltota, imitējot reālu CSP darbinieku. Arī vēstules saturs, šķietami informējot par veidlapas iesniegšanu CSP, izskatījās ticams un, iespējams, bija pārkopēts no kāda iepriekš sūtīta CSP e-pasta.

CERT.LV aicina iedzīvotājus saglabāt modrību un, saņemot šādu e-pastu, nekādā gadījumā nevērt vaļā tā pielikumu. Ļoti liels skaits adresātu saņēma šos CSP e-pastus tieši DMARC (spoofing aizsardzība) neesamības dēļ. Lai pasargātu citus saņēmējus un sava uzņēmuma vai organizācijas reputāciju, būtiski ir nodrošināt iespēju citiem pārliecināties par saņemtā e-pasta autentiskumu, ja tas izsūtīts jūsu uzņēmuma vai organizācijas vārdā, kā arī liegt iespēju trešajām pusēm izsūtīt šādus e-pastus.

CERT.LV iesaka pārskatīt e-pasta servera DMARC konfigurāciju un pārliecināties, ka e-pasti, kas ir sūtīti it kā jūsu vārdā, bet no cita e-pasta servera, attiecīgi tiek norādīti kā neleģitīmi.

Vairāk par DMARK tehnoloģiju izmantošanu, kas sniedz aizsardzību pret izejošu e-pastu viltošanu, lasiet: https://cert.lv/lv/2020/05/e-pastu-drosiba-aizsardziba-pret-izejoso-e-pastu-viltosanu

Apsveicam! Jūsu rīcībā ir minūte, lai atbildētu…

Joprojām aktuālas ir īsziņas: “Apsveicam! Jūs varat laimēt jaunu iPhone 15 Pro Max…Viss, kas jums jādara, ir jāatbild uz dažiem jautājumiem. Jūsu rīcībā ir 1 minūte un 43 sekundes, lai atbildētu uz tālāk minētajiem jautājumiem, pirms mēs nodosim dāvanu citam laimīgajam uzvarētājam!”… Martā “laimīgākie” iedzīvotāji šādas īsziņas saņēma it kā LMT vārdā par negaidīti laimētiem vērtīgiem viedtālruņiem. Bezmaksas laimesti ir vilinoši kā siers peļu slazdā. Diemžēl steiga un labticība var beigties ar sensitīvas un personīgas informācijas izpaušanu vai naudas zaudēšanu. Esiet vērīgi- neiekrītiet krāpnieku “slazdos”.

Ziņojiet par krāpnieku aktivitātēm un ļaundabīgām vietnēm, pārsūtot kaitīgos e-pastus uz cert@cert.lv. Instrukcija, kā pareizi pārsūtīt: https://cert.lv/lv/kontakti/ka-parsutit-kaitigus-e-pastus

CERT.LV apkopotie būtiskākie ieteikumi drošībai

Pirmais nosacījums - vienmēr kritiski jāizvērtē situācija un jāatceras, ka steiga ir jūsu ienaidnieks.

- Saņemot e-pastu vai īsziņu, jāizvērtē, cik ticama ir saņemtā ziņa, vai sūtītājs tiešām izmantotu šādu saziņas veidu. Rūpīgi jāpievērš uzmanība gan sūtītāja e-pasta adresei, gan e-pasta saturam, tostarp valodas kļūdām un stilam.

- Par zvana vai ziņas leģitimitāti jāpārliecinās, apmeklējot organizācijas tīmekļa vietni un sazinoties, izmantojot vietnē norādīto telefona numuru.

- Datu un kontu aizsardzībai jāuzstāda vairāku faktoru autentifikāciju visur, kur vien tas ir iespējams.

- Vienmēr kritiski jāpārbauda, vai atsūtītā saite pilnībā sakrīt ar organizācijas tīmekļa vietnes adresi.

- Nav jāpakļaujas krāpnieku prasībām jūsu viedierīcēs instalēt attālinātas piekļuves programmatūru. Nepieļaujiet, ka krāpnieks var rīkoties ar jūsu ierīci un identitāti!

- Iekārtu un lietotņu atjaunināšana jāveic regulāri un savlaicīgi.

- Izmantojiet aktīvās aizsardzības rīku - DNS ugunsmūri, lai pasargātu sevi un darbiniekus no krāpnieciskām vietnēm. Vairāk informācijas par tā darbību un uzstādīšanu: https://dnsmuris.lv/

Ļaunatūra un ievainojamības

Aukstuma viļņu un sniegotu dienu Latvijā kļūst arvien mazāk. Taču ļaunatūru un ievainojamību skaits gan nemazinās. Marta sākumā atklātas vairākas kritiskas ievainojamības VMware programmatūrā. Ievainojamības (CVE-2024-22252, CVE-2024-22253, CVE-2024-22254, CVE-2024-22255) sniedz uzbrucējam iespēju veikt koda izpildi uz iekārtas, kura uztur VMware virtuālo mašīnu.

Tāpat augsta riska ievainojamība atklāta Cisco Secure Client programmatūrā, kas izpildās gadījumos, kad tiek izmantota tīmekļa spraudņa paplašinājuma funkcija. Šī ievainojamība (CVE-2024-20337) ir saistīta ar nepietiekamu lietotāja ievades datu validāciju. Uzbrucējs var izmantot šo ievainojamību, pārliecinot lietotāju VPN sesijas izveides laikā noklikšķināt uz viltotas saites.

Neapšaubāmi - jaunatklātas ievainojamības ir aktuāla tēma, taču tā mēdz aizēnot faktu, ka lielākā daļa kiberuzbrucēju izmanto publiski sen zināmās ievainojamības, kurām izstrādātājs ir izlaidis “ielāpu”, taču lietotājs nav veicis atjauninājumus. Neizpildot svarīgus atjauninājumus, tiek plaši “pavērtas” durvis uzbrucējiem iekļūt sistēmā, piekļūt konfidenciālai informācijai vai izraisīt citas negatīvas sekas. Jo ilgāk ir “atvērtas” durvis, jo lielāka iespēja, ka kāds nevēlams apmeklētājs pieņems “ielūgumu”.

CERT.LV aicina rūpīgi sekot līdzi izstrādātāju norādījumiem un nekavējoties atjaunināt programmatūras uz jaunāko pieejamo versiju.

Pakalpojuma pieejamība

Martā DDoS jeb piekļuves atteices uzbrukumi tika vērsti pret vairākiem desmitiem interneta pakalpojumu un nozīmīgu valsts sektora pakalpojumu sniedzēju tīmekļa vietņu. Pateicoties labi sagatavotām daudzpakāpju aizsardzības sistēmām un procesiem, vairumā gadījumu šie uzbrukumi neietekmēja resursu darbību vai arī to ietekme bija īslaicīga un nenozīmīga.

Redzama tendence, ka pirms uzbrukumiem tiek veikta izpēte, tiek meklētas organizācijas resursa vājās vietas, veikti ielaušanās mēģinājumi. Uzbrukums tiek mērķēts tieši caur “vājāko” ķēdes posmu.

Politiski motivēti DDoS kibernoziedznieki ir Krievijas spēka struktūrās integrēti izpildītāji, kuri pilda dotos uzdevumus. Viņu mērķis ir apgrūtināt tehnisko infrastruktūru Ukrainas atbalstītājiem NATO valstīs, arī Latvijā. Tā, piemēram, marta vidū daudzu Igaunijas valsts iestāžu timekļa vietnes skāra līdz šim Igaunijā lielākais DDoS uzbrukumu vilnis. Tīmekļa vietnēm tika nosūtīti gandrīz 3 miljardi ļaunprātīgu pieprasījumu nolūkā tās pārslogot. Atbildību par uzbrukumiem lielākoties uzņēmušies proklemliskie haktīvistu grupējumi.

DDoS uzbrukumi ir kā “lietusgāze”, kas parāda vājās vietas noteces sistēmā. Lai arī uzbrukumi ir viļņveidīgi, jārēķinās, ka politiski motivēta uzbrucēju interese par Latvijas resursiem turpinās saglabāties, attiecīgi sistēmu uzturētājiem proaktīvi jārūpējas par resursu atjaunināšanu un jāstiprina savas kiberdrošības pārvaldība. CERT.LV aicina sazināties ar institūcijas komandu gadījumos, ja ir nepieciešams atbalsts incidenta izmeklēšanā, seku novēršanā un prevencijas plānošanā, zvanot uz 67085888 vai rakstot uz cert@cert.lv

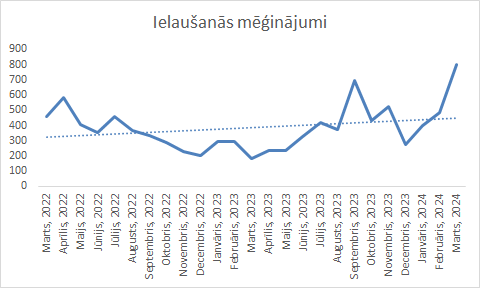

Ielaušanās un datu noplūde

Martā tika sasniegti ne tikai vietējas nozīmes siltuma rekordi. CERT.LV reģistrētie dati rāda, ka martā kiberuzbrucēju ielaušanās mēģinājumi apdraudēja gandrīz 800 unikālas IP adreses, kas ir augstākais rādītājs pēdējo divu gadu laikā. Ielaušanās mēģinājumu skaits šī gada sākumā ir audzis par vairāk nekā 118%, salīdzinājumā ar iepriekšējā gada pirmajiem trim mēnešiem.

Aktīviem uzbrukumu mēģinājumiem vairāk tika pakļauti privātā sektora uzņēmumi, kas sniedz ar IT saistītus pakalpojumus. Uzbrucēji turpināja meklēt ievainojamības uzņēmumu izmantotajās sistēmās un risinājumos.

Visbiežāk neautorizēta piekļuve tīmekļu serverim un tā failu neautorizēta modifikācija notiek, izmantojot neatjaunotas satura vadības sistēmas (CMS) versiju un to spraudņu versiju ievainojamības. Līdz ar to tieši CMS un to spraudņu novēlota atjaunošana ir tīmekļa serveru kompromitēšanas dominējošais iemesls. Turklāt biežāk par citām tiek kompromitētas uz “WordPress” bāzes veidotas tīmekļa vietnes, kas ir skaidrojams ar to, ka “WordPress” ir visbiežāk izmantotais CMS.

Tāpat uzbrucējiem pietiek kompromitēt tikai vienu e-pasta kontu, lai sasniegtu visus pārejos organizācijas darbiniekus. Piemēram, martā kāda Latvijas augstskola cieta lielā pikšķerēšanas uzbrukumā, jo kiberuzbrucēji bija ieguvuši piekļuvi viena studenta e-pastam un nosūtījuši no tā ap 10 000 pikšķerēšanas e-pastus pārējiem studentiem un darbiniekiem.

CERT.LV stingri iesaka izmantot antivīrusu programmas un regulāri tās atjaunināt, nesaglabāt pārlūkā paroles, kā arī izvairīties lejupielādēt nezināmas vai nelicencētas programmatūras. Līdzīgi kā drošības jostu lietošana automašīnā ir obligāta prasība, tādai ir jābūt arī divfaktoru autentifikācijai kibervidē, lai aizsargātu savus digitālos aktīvus.

Lietu internets

Lai gan martā būtiski incidenti netika reģistrēti, nevarētu teikt, ka “kuģojam” pavisam mierīgos ūdeņos. Saskaņā ar SPRK datiem, pērn Latvijā bija 3 miljoni mobilo pakalpojumu pieslēgumu, no kuriem 2,2 miljoni bija mobilā interneta pieslēgumi, kurus lietotāji izmantoja interneta lietošanai telefonā, datorā vai planšetē.

Savukārt ierīču skaits, kas savienots ar internetu, visā pasaulē jau ir vairāk nekā 15 miljardi, un turpina strauji augt. (https://www.statista.com/statistics/1183457/iot-connected-devices-worldwide/)

Nu jau praktiski jebkura elektriski vadāma ierīce, kuru var ieslēgt vai izslēgt, var tikt savienota ar internetu. Grūti nosaukt jomas, kur lietu internets vēl netiek izmantots. Taču ar lielisku savienojamību ir saistīta liela atbildība un vēl lielāks skaits kiberdraudu. Hakeri ir gatavi uzbrukt jebkurai IoT ierīcei, kas bieži vien ir tikpat neaizsargāta kā pludmales lietussargs viesuļvētras laikā.

CERT.LV atkārtoti atgādina par kiberhigēnu: aizsargāt savus digitālos aktīvus, nodrošinot ierīcēm un programmatūrām regulārus atjauninājumus; nomainīt ražotāja uzstādīto lietotājvārdu un paroli, iespējot divfaktoru autentifikāciju un glabāt savas paroles uzticamā paroļu pārvaldniekā.