Kiberlaikapstākļi | 2024 | JŪNIJS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

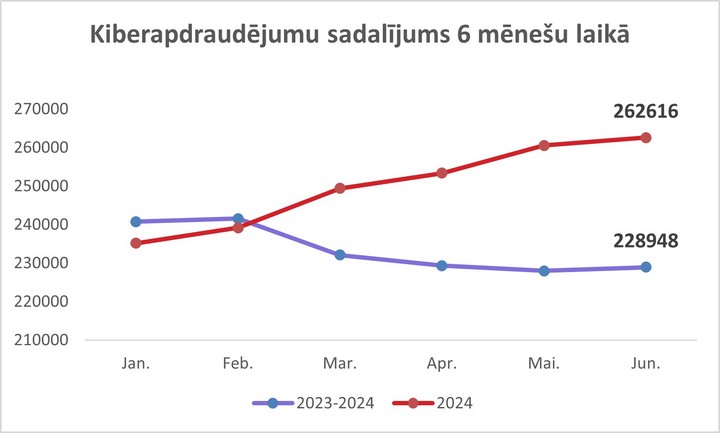

Jūnijā CERT.LV reģistrētas kopskaitā 262 616 apdraudētas unikālas IP adreses, kas ir augstākais rādītājs šogad. Pret iepriekšējo mēnesi kāpums ir bikls, taču salīdzinājumā ar 2023. gada jūniju tas ir gandrīz par 15% vairāk.

Attēlā: Kopskaitā CERT.LV reģistrētās apdraudētās unikālās IP adreses sešu mēnešu laikā

Kiberdraudu līmenis nav samazinājies; liela daļa uzbrukumu tiek atvairīti automatizēti. Latvijas kibertelpā Eiropas Parlamenta vēlēšanu laikā nav novērots neviens incidents, kas būtu tieši saistāms ar vēlēšanu sistēmām vai to drošību. Turpretī krāpniecības apmēri uzņem apgriezienus. Ik mēnesi aptuveni miljons eiro tiek izkrāpts, izmantojot dažādas metodes, tostarp vikšķerēšanu, pikšķerēšanu, vāju autentifikācijas praksi un cilvēku neuzmanību. Lai pasargātu no šiem riskiem, ir svarīgi, lai cilvēki būtu informēti un piesardzīgi. Tautā runā, “kas Līgo vakarā uzstāda DNS ugunsmūri, tam visu vasaru odi nekož!”

Krāpšana

Uzmanieties no krāpnieku vēstulēm par bankas kodu kalkulatora derīguma termiņu

Pēdējā gada laikā ar telefonkrāpnieku mēģinājumu apkrāpt saskārušies 64% iedzīvotāju, liecina pēc LSM.lv pasūtījuma veiktā "Norstat" aptauja. Arī Valsts policijas dati apliecina, ka krāpniecības epizožu skaits un nodarīto zaudējumu apmērs uzņem apgriezienus – šogad pirmajos četros mēnešos vien jau izkrāpti vairāk nekā 6,6 miljoni eiro. Krāpnieku izdomai gala nav, tie cītīgi seko līdzi aktualitātēm sabiedrībā.

Jau ilgstoši populārākais krāpšanas veids ar skaitliski pieaugošu tendenci gan cietušo, gan finansiālo zaudējumu ziņā ir vikšķerēšana. Jūnijā telefonkrāpnieki visbiežāk uzdevušies par policijas, banku, Iekšlietu ministrijas vai VID darbiniekiem, kā arī mobilo tīklu operatoriem. Tāpat arī sūtījuši viltus īsziņas it kā no tiesas vai “Latvijas Pasts”. Vairākos gadījumos pieprasīts instalēt "Anydesk" programmatūru.

Savukārt labā ziņa ir tā, ka IKT pakalpojumu sniedzējs “Bite Latvija” ieviesis jaunu bezmaksas drošības risinājumu, lai pasargātu savus klientus no krāpnieciskiem zvaniem. Turpmāk krāpnieciskie zvani, kas maskēti par Latvijas numuriem, tiks automātiski bloķēti, tādējādi samazinot iespēju izkrāpt klientu naudu vai privātos datus. Analogs risinājums jau ir ieviests “Bite Lietuva”, un pirmajās divās nedēļās klientiem tika bloķēti vairāk nekā 70 000 krāpnieciskie zvani. Vai pārējie IKT pakalpojumu sniedzēji Latvijā arī sasparosies un ieviesīs šādu drošības risinājumu saviem klientiem?

Neskatoties uz nemitīgiem brīdinājumiem, joprojām valda īsta pekle

Līdzīgi kā postošu negaisu riski, ar augšupejošu tendenci turpina pieaugt CERT.LV reģistrēto krāpšanas incidentu skaits, jūnijā sasniedzot augstāko rādītāju pēdējā gada laikā. Jūnijā valdīja “īsta pekle” ar mērķētiem pikšķerēšanas uzbrukumiem, izmantojot e-pasta vēstules ar pievienotu krāpniecisku saiti. It īpaši intensīvas pikšķerēšanas tika novērotas ar VID, “Latvijas Pasts”, “Paysera”, “SEB banka” un “Citadele banka” vārdu.

CERT.LV vairākkārtīgi brīdināja iedzīvotājus par kvikšķerēšanu, kas ir krāpniecības veids ar QR koda palīdzību. Uzdodoties par VID, krāpnieki aicināja veikt noteiktas darbības saistībā ar nodokļu atmaksu: iedzīvotājam ir jānoskenē e-pastā atsūtītais QR kods, pēc kā, nonākot viltus mājaslapā un ievadot savus bankas datus, un apstiprinot “Smart-ID” kodus, no iedzīvotājiem tiek izkrāpti naudas līdzekļi. Valsts policijā vērsušās vairākas personas no visas Latvijas, no kurām šādā veidā izkrāpta nauda.

CERT.LV aicina iedzīvotājus būt piesardzīgiem, un, saņemot viltus VID paziņojumu ar iestrādātu QR kodu, to noteikti neskenēt. Atcerieties! Visu informāciju, ko VID sūta, iespējams apskatīt Elektroniskās deklarēšanas sistēmā (EDS). E-pastā iedzīvotāji no VID var saņemt tikai paziņojumus par informāciju, kas pieejama EDS, turklāt šajā paziņojumā ir saite uz EDS eds.vid.gov.lv.

Steidzami: Mobilā tālruņa numurs nav apstiprināts!

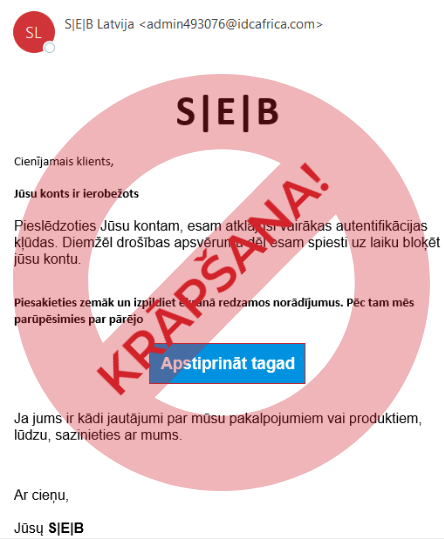

Maskējoties aiz “SEB banka” vārda, jūnijā plosījās pikšķerēšanas viļņi ar krāpnieciska satura e-pasta vēstules paziņojumiem: “Steidzami: mobilā tālruņa numurs nav apstiprināts” vai par it kā bloķētu bankas kontu autentifikācijas kļūdas dēļ. Iedzīvotāji tika steidzināti atvērt saiti uz viltus tīmekļvietni / internetbankas lapu, lai krāpnieki izvilinātu personas datus un izkrāptu naudu.

CERT.LV atgādina, ka neviena banka īsziņās, e-pasta ziņojumos vai telefonsarunās nemudinās uz tūlītēju rīcību un neaicinās dalīties ar paroli, bankas konta pieejas vai maksājumu karšu datiem vai citu personisku informāciju. Vienmēr kritiski jāizvērtē īsziņas un zvanus, kur ir steidzami jāpieņem kāds lēmums!

Par zvana vai ziņas leģitimitāti jāpārliecinās, apmeklējot iestādes tīmekļa vietni un sazinoties, izmantojot tur norādīto telefona numuru.

Gadījumā, ja no konta ir izkrāpta nauda, par to pēc iespējas ātrāk jāpaziņo savai bankai un pēc tam jāvēršas ar iesniegumu Valsts policijas iecirknī.

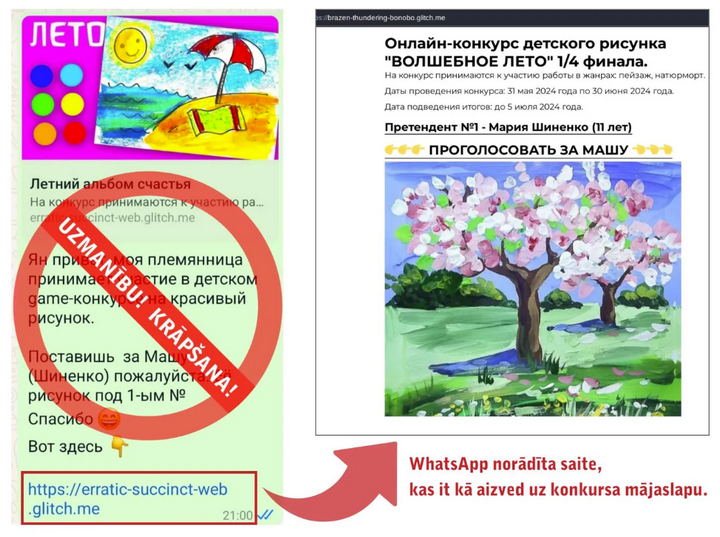

Kāpēc krāpnieki aicina balsot par bērnu zīmējumiem? Lai nozagtu “WhatsApp” lietotāja kontu!

Jūnijā uzliesmoja īpaši ciniska krāpniecības kampaņa, kas mērķēta uz “WhatsApp” lietotājiem. Krāpnieki ar šķietami no paziņas vai tuvas personas sūtītiem aicinājumiem balsot par bērnu zīmējumiem mēģina nozagt “WhatsApp” lietotāju kontus. No nozagtā konta tālāk var tikt izplatītas krāpnieciskās ziņas kontaktos esošajām personām ar mērķi gūt materiālu labumu. Vairāki šīs krāpniecības upuri konstatēti arī Latvijā, un par līdzīgu kampaņu jau iepriekš ziņojis arī Ukrainas CERT-UA.

Ja esat ievadījis savus datus pikšķerēšanas vietnē, visticamāk, jūsu “WhatsApp” konts ir kompromitēts. Šādā gadījumā “WhatsApp” iestatījumos (iOS: Settings -> Linked devices vai Android: "trīs punkti labajā, augšējā stūrī" -> Linked devices) nepieciešams pārbaudīt, vai jūsu kontam nav tikušas piesaistītas citas aizdomīgas ierīces. Ja šādas ierīces iestatījumos uzrādās - tās nekavējoties turpat ir jāatslēdz. Tāpat stingri ieteicams “WhatsApp” kontam iestatīt Divpakāpju autentifikāciju.

Vairāk: https://cert.lv/lv/2024/06/krapnieki-aicina-balsot-par-bernu-zimejumiem-lai-nozagtu-whatsapp-kontu

A man pats Vorens Bafets laikam raksta!

Joprojām aktuāli – viltus darba devēji. Blēži, uzdodoties par uzticamu organizāciju darbiniekiem, ziņapmaiņas platformā “WhatsApp” aicina potenciālos darbiniekus uz interviju, lai izvilinātu viņu internetbankas pieejas datus. Laimīgā kārtā, “WhatsApp” lietotāji ir bijuši uzmanīgi un nav iekrituši šajos slazdos.

Ja Jums rodas aizdomas par šādu krāpšanu, nekavējoties pārtrauciet sarunu un bloķējiet šo numuru. CERT.LV aicina iedzīvotājus būt piesardzīgiem un neizpaust personas datus, elektronisko maksāšanas līdzekļu datus vai citu personīga rakstura informāciju.

Krāpnieki informē par “vīrusu” telefonā un liek dalīties ar ekrāna saturu

Aktivizējušies viltvārži, kuri, uzdodoties par mobilo sakaru operatoru drošības speciālistiem, cenšas pārliecināt upuri, ka viņa viedtālrunis ir inficēts ar vīrusu vai pat uzlauzts. Sarunas laikā krāpnieki cenšas noskaidrot, kurās bankās iedzīvotājam ir aktīvi konti, un informē, ka drīzumā gaidāms zvans arī no bankas un policijas. Lai izkrāptu naudu, finanšu krāpnieki pārliecina upuri, ka tā telefons ir inficēts ar vīrusu, un liek dalīties ar ekrāna saturu. Ar attālinātās pieejas rīkiem, piemēram, "Anydesk", krāpnieki iegūst piekļuvi upura internetbankai, pēc tam var sekot aicinājums pārskaitīt naudu.

Ļaunatūra un ievainojamības

Ļaunatūra vai kausveida stikla sūklis – kurš dzīvo ilgāk?

Ieperinājusies "AgentTesla" ļaunatūra kāda uzņēmuma, kas nodarbojas ar autokrēsliņu tirdzniecību, datorā izraisīja nopietnus kiberapdraudējumus uzņēmuma tīmekļvietnēm. Šo vietņu īpašnieks saņēma “AgentTesla” vīrusu e-pastā, atverot pielikumu, kas tika maskēts kā PDF dokuments, bet patiesībā saturēja ļaunatūru. “AgentTesla” mērķis ir sniegt uzbrucējam piekļuvi inficētajai iekārtai, lai zagtu informāciju, tostarp paroles, uz upura iekārtas. Incidents tika atklāts mēnesi vēlāk pēc tam, kad tika apdraudētas uzņēmuma tīmekļvietnes un e-pasti. Pēc incidenta nekavējoties tika pārinstalēts inficētais dators, atjaunotas tīmekļvietnes no datu rezerves kopijas, kā arī nomainītas visas izmantotās paroles un iespējota Divpakāpju autentifikācija.

Atklāta augsta riska ievainojamība “Check Point Security” vārteju produktos

Lauvas tiesa kiberuzbrukumu joprojām tiek veikti, izmantojot publiski zināmas ievainojamības, tāpēc savlaicīga konfigurācijas nepilnību apzināšana un ievainojamību lāpīšana var būtiski uzlabot kiberdrošību.

Jūnijā tika publicēts brīdinājums par augsta riska ievainojamību “Check Point Security” vārteju produktos - CVE-2024-24919, kas tiek izmantota kiberuzbrukumos, lai iegūtu attālinātu piekļuvi ugunsmūriem un mēģinātu ielauzties uzņēmumu tīklos. Turklāt tās izmantošana konstatēta arī Latvijā.

CVE-2024-24919 ir informācijas izpaušanas ievainojamība iekārtu programmatūrā, kas var tikt aktīvi izmantota iekārtās, kurās iespējota vismaz viena no šīm funkcionalitātēm: IPsec VPN Software Blade (kas pievienots Remote Access VPN kopienai) vai Mobile Access Software Blade. Tādējādi uzbrucējiem ir iespējams neautorizēti piekļūt visai iekārtā esošajai informācijai, kā piemēram, lietotāju paroļu jaucējvērtībam.

CERT.LV aicināja nekavēties un pēc iespējas ātrāk uzstādīt aktuālos atjauninājumus. Vairāk: https://cert.lv/lv/2024/06/augsta-riska-ievainojamiba-check-point-security-varteju-produktos

Pakalpojuma pieejamība

Turpinās viļņveidīgi DDoS uzbrukumi pret valsts iestādēm, IKT kritisko infrastruktūru un pakalpojumu sniedzējiem, tostarp transporta un sakaru nodrošinātājiem un privātajiem uzņēmumiem, taču tie nav radījuši būtiskus traucējumus sistēmu pieejamībai. Kiberdraudu līmenis nav samazinājies, taču Latvija ir iemācījusies daudz labāk ar to tikt galā, liela daļa DDoS uzbrukumu tiek atvairīti automatizēti.

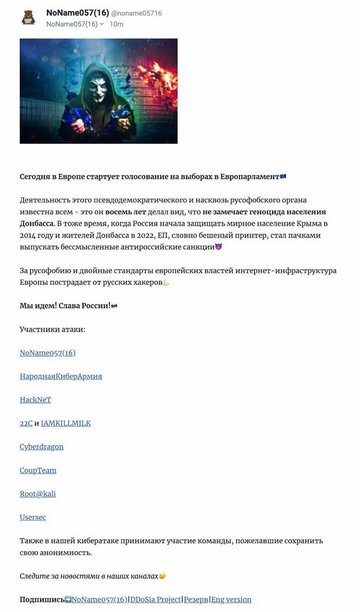

Krievijas agresīvā režīma atbalstītāju "Telegram" kontos izplatītie aicinājumi traucēt vēlēšanu procesu nav nesuši panākumus

Īsi pirms Eiropas Parlamenta (EP) vēlēšanu sākuma Krievijas atbalstītāju "Telegram" kontos tika izplatīti aicinājumi traucēt vēlēšanu procesu gan Latvijā, gan citās Eiropas Savienības valstīs, taču šie mudinājumi nav nesuši panākumus.

Latvijas kibertelpā EP vēlēšanu laiks aizritēja bez starpgadījumiem. Latvijā nav novērots neviens incidents, kas būtu tieši saistāms ar vēlēšanu sistēmām vai vēlēšanu drošību.

Vēlēšanu laikā CERT.LV pastiprināta kibertelpas uzraudzība notika visu nedēļu, tostarp uzmanība tika pievērsta ne tikai vēlēšanu sistēmas, bet arī vēlēšanu procesā iesaistīto organizāciju drošībai.

Attēlā: Krievijas agresīvā režīma atbalstītāju izplatītie aicinājumi traucēt vēlēšanu procesu

Traucēta “Smart-ID” darbība

Pirms Līgo svētku brīvdienām kiberuzbrukuma rezultātā radās traucējumi elektroniskās identifikācijas un parakstīšanās rīka “Smart-ID” darbībā - bija apgrūtināta “Smart-ID” transakciju izsaukšanu lietotāju pusē. Pret “Smart-ID” veiktais kiberuzbrukums īslaicīgi ietekmēja tikai pakalpojuma pieejamību, bet tas nekādi neapdraudēja lietotāju datu drošību. Minētais kiberuzbrukums vēlreiz demonstrē, cik būtiska ir virzība uz pieejamo autentifikācijas līdzekļu diversifikāciju jeb, ka sabiedrībā plaši izmantoti pakalpojumi, atbalsta iespēju autentificēties ar dažādiem risinājumiem. Arī šajā gadījumā banku klientiem bija iespēja autentifikācijai izmantot citus pieejamos risinājumus, piemēram, “eParaksts mobile”.

Ielaušanās un datu noplūde

Uzlauzta kādas politiskās partijas tīmekļa vietne

Jūnija sākumā tika uzlauzta kādas politiskās partijas tīmekļa vietne. Tika nopludināti satura vadīšanas sistēmas administratora dati, kas saturēja paroles. Tīmekļvietnes uzlaušanu sekmēja nepilnības IKT sistēmas pārvaldībā. Veicot incidenta analīzi, tika noskaidrots, ka dati noplūduši no inficēta datora. Nav pamata uzskatīt, ka uzbrukums būtu saistīts ar vēlēšanām. CERT.LV sniedza atbalstu incidenta izmeklēšanā un sniedza ieteikumus IKT sistēmu pārvaldības uzlabošanai.

“Ar mani jau tā nenotiks” nestrādā

Jūnijā saņemts ziņojums par kompromitētu kādas valsts iestādes darbinieka e-pasta adresi, no kuras vairākiem publiskā sektora saņēmējiem tika izsūtītas pikšķerēšanas e-pasta vēstules. Veicot analīzi, tika secināts, ka darbinieka e-pasta konts ir ticis kompromitēts, darbiniekam pašam uzķeroties uz pikšķerēšanas vietni. CERT.LV ieteica kompromitētās ierīces lietotāja profiliem nomainīt piekļuves datus, kā arī veikt vispārēju, iespējams, kompromitētā datora pārbaudi.

Tāpat tika saņemta informācija par internetā nopludinātām parolēm, kuru vidū bija atrodama ari kādas veselības aprūpes iestādes darbinieka datora parole. Tika veikta iestādes piederošā datora analīze, lai noteiktu potenciālo veidu, kādā notikusi paroles noplūde, un sniegti ieteikumi apdraudējuma novēršanai.

Ieteikumi datu drošības aizsargāšanai

Datu drošības svarīgumu mūsdienās nav iespējams pārvērtēt, ņemot vērā pieaugošo kiberapdraudējumu un iekšējo risku apjomu. Tā ir nepieciešama, lai pārzinātu savu datu veidus, neļautu nesankcionētu datu izmantošanu, kā arī identificētu un mazinātu riskus saistībā ar datiem.

Ļaunprātīgi urķi pastāvīgi izstrādā veidus, kā nozagt personas informāciju un pieprasīt izpirkuma maksu, pārdot to vai veiktu citas noziedzīgas darbības. Uzlaušana attiecas uz jebkuru mēģinājumu, izmantojot datoru, nozagt datus, sabojāt tīklus vai failus, pārņemt organizācijas digitālo vidi vai ietekmēt tās datus un aktivitātes. Urķēšanas metodes ietver, piemēram, pikšķerēšanu, ļaunatūru, SQL injekcijas un DDoS uzbrukumus. Kā datus aizsargāt? īsteno sešas stratēģijas datu drošības pārvaldībai:

- Paroļu pārvaldības labās prakses ieviešana (2FA, paroles uzglabāšana paroļu pārvaldniekā).

- Šifrēšanas izmantošana, lai aizsargātu datus.

- Regulāra darbinieku apmācība par datu drošību.

- Aizsardzības plāna izveide, klasificējot datus un izveidojiet atbilstošu piekļuves vadību un politiku.

- Regulāra un savlaicīga programmatūras un drošības atjauninājumu instalēšana.

- Drošības protokolu ieviešana attālajam darbam.

Kādas ir pazīmes, kas liecina par to, ka jūsu konts vai ierīce varētu būt uzlauzta, un, ja tas tā ir, ieteikumi, kā to risināt, lasiet: https://cert.lv/lv/2023/11/mana-iekarta-ir-uzlauzta-ko-darit-ouch-novembris-2023

Lietu internets

Būtiski incidenti netika reģistrēti. Šobrīd ir iestājusies kārtīga vasara, bet vai tā vēl ilgi pie mums uzkavēsies? Iztēlojoties jūs laiski gulošus pludmalē, atgādinām par vajadzību stingri ievērot 6 drošības iestatījumus ar internetu savienotām ierīcēm:

- Atspējot attālo piekļuvi maršrutētājam no ārpus sava tīkla vai pārliecinieties, ka šī funkcija ir droša.

- Nomainīt noklusējuma paroli un administratora lietotājvārdu.

- Izveidot drošu tīkla paroli.

- Regulāri uzstādīt vai iespējot automātiskos atjauninājumus.

- Izveidot īpašu tīklu IoT ierīcēm, lai attālinātās darba un mājas viedierīces būtu dažādos tīklos, tādējādi nodrošinot, ka potenciāli neaizsargātas ierīces neatrodas vienā tīklā.

- Aktivizēt aktīvo aizsardzību - DNS Ugunsmūri!

CERT.LV atgādina: “Kas Līgo vakarā uzstāda DNS ugunsmūri, tam visu vasaru odi nekož!”