Kiberlaikapstākļi | 2024 | AUGUSTS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

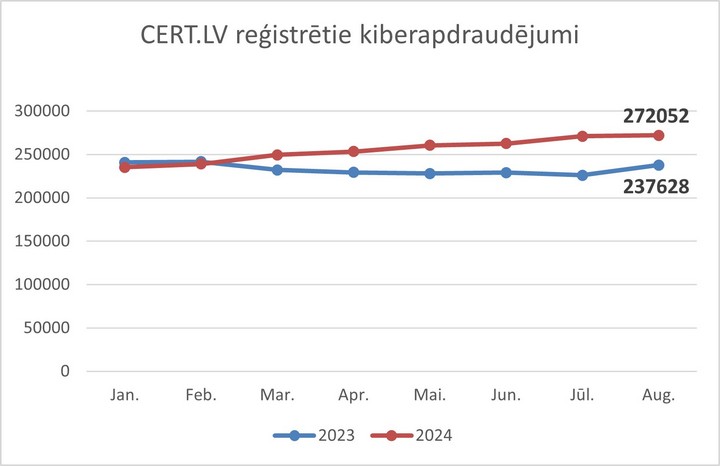

Augustā CERT.LV reģistrētas 27 2052 apdraudētas unikālas IP adreses, kas ir augstākais rādītājs šogad. Pret iepriekšējo mēnesi pieaugums ir bikls, bet salīdzinājumā ar 2023. gada augustu tas ir par 14.5% vairāk.

Attēlā: Kopskaitā CERT.LV reģistrētāie kiberapdraudējumi

Saistībā ar palīdzību Ukrainai Latvijā apjomīgi pakalpojumatteices uzbrukumi; brutālas krāpšanas metodes, atdarinot pazīstama cilvēka balsi; viltotas tīmekļvietnes un profili, kas sola neiedomājamas atlaides; ceļojumu sezona kā pļaujas lauks datu zagļiem; serveru šifrēšana izspiešanas nolūkā; arī profesionālās riteņbraukšanas velosipēdi nav pasargāti no kiberuzbrukumiem: aktuālais kibertelpā augustā, kas prasa pastiprinātu uzmanību un drošības pasākumus.

Krāpšana

Uzmanieties no telefonkrāpniekiem, kas atdarināta pazīstama cilvēka balsi

Daudziem ļoti labā atmiņā būs palicis pērnais augusts, kad lielgraudu krusa sadragāja ne vienu vien automašīnu, bet šogad pieredzēta savā ziņā odu apokalipse. Līdzīgi kibervidē. Aktivizējušies krāpniecības gadījumi, kas iekļauj cilvēka balss atdarināšanu, izmantojot mākslīgā intelekta rīkus. Telefonkrāpnieki zvana no nezināmiem numuriem (bet var gadīties, ka vilto arī pazīstamus numurus), atdarinot zvana saņēmējam pazīstama cilvēka balsi, un lūdz steidzamu finansiālu palīdzību. Šādi zvani tā saņēmējam rada tūlītēju trauksmi un maldīgu iespaidu, ka grūtībās ir nonācis tuvs cilvēks, kas palielina iespēju kļūt par telefonkrāpnieka upuri. Tā, augustā, CERT.LV saņēma kādas personas ziņojumu par telefonkrāpnieku, kurš zvanīja no nepazīstama numura un uzdevās par draugu, viltojot balsi, un apgalvoja, ka esot notikusi avārija un viņam nepieciešami 25 000 EUR. Persona, kas ziņoja, uzreiz pārzvanīja draugam, un atklājās, ka viss ir kārtībā.

Būsim uzmanīgi un vērīgi! Pirms jebkādas rīcības veikšanas jāpārliecinās par zvanītāja patiesumu. Svarīgi starp tuviniekiem izrunāt, kādā veidā attālināti tiks lūgta palīdzība, ja tā būs nepieciešama. Piemēram, var vienoties par paroli - frāzi, kas jānosauc gadījumos, ja radinieks prasa veikt naudas pārskaitījumu. Šāda piesardzība palīdzēs aizsargāt savus kontus, naudu un informāciju no telefonkrāpniekiem.

Daži ieteikumi, ko var darīt, lai izvairītos no dziļviltojumiem: https://ir.lv/2024/08/06/dzilviltojumu-merkis-ari-uznemumi/

Joprojām aktuāli krāpnieciski zvani, kuros uzdodas par banku vai policijas darbiniekiem

Jā, tie paši zvani, kas liek domāt, ka jūsu bankas konts ir tik tuvu katastrofai kā Titāniks aisbergam. Krāpnieki steidzina un mudina rīkoties ātri. Ja saņemat zvanu no kāda, kurš apgalvo, ka ir bankas darbinieks un vēlas palīdzēt "novērst problēmas" ar jūsu kontu, vai uzdodas par policijas darbinieku un paziņo, ka jūsu tuvinieks iesaistīts ceļu satiksmes negadījumā un pieprasa lielu naudas summu, lai it kā izvairītos no kriminālprocesa uzsākšanas - pārtrauciet sarunu.

Nesen CERT.LV saņēma ziņojumu par krāpnieku, kurš uzdevās par policistu un pat nosūtīja viltotu dienesta apliecību caur “WhatsApp”, lai iegūtu zvana saņēmēja uzticību. Pateicoties zvana saņēmēja modrībai, mēģinājums tika atmaskots.

Atcerieties! Bankas darbinieki vai policisti nekad neprasīs jūsu konta piekļuves datus, neprasīs apstiprināt izejošos maksājumus un nelūgs instalēt attālinātās piekļuves programmatūras. Turiet acis vaļā un neuzticieties nevienam zvanītājam, kurš lūdz naudu vai personiskos datus. Šaubu gadījumā der pašam sazvanīt banku vai policiju un pārliecināties, vai “izmeklēšana” patiešām notiek. Ja esat kļuvis par krāpniecības upuri, nekavējoties sazinieties ar savu banku un policiju.

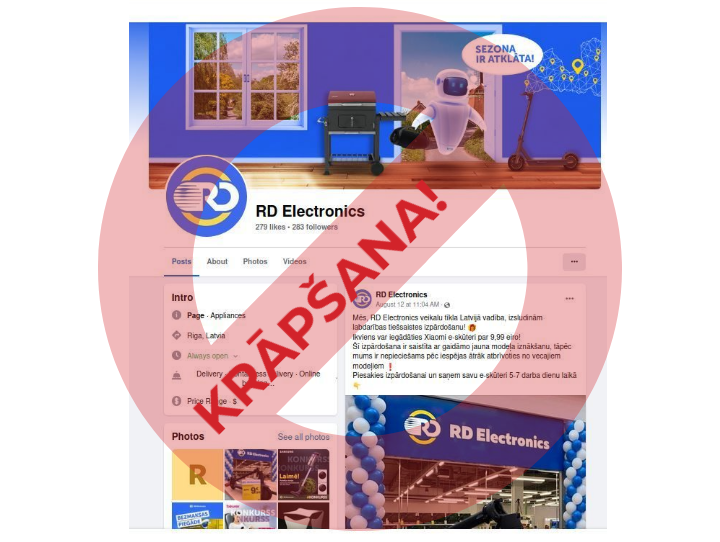

Uzmanieties! Aktivizējušies krāpnieciski profili Facebook platformā

Viltotas tīmekļvietnes vai profili sociālajos medijos, kas sola neiedomājamas atlaides vai aicina aizpildīt aptaujas, lai vāktu personu datus, ar krāpnieciskām saitēm aizvien pievilina neuzmanīgus lietotājus. Viens no piemēriem - augustā Facebook platformā aktivizējās viltus profils, kas imitēja RD Electronics un izplatīja viltus ziņas par labdarības izpārdošanu, novirzot upuri uz norēķinu karšu datu pikšķerēšanas formu. Un kā ķirsītis uz kūkas - krāpnieki piedāvāja viltus akciju par elektrisko skūteri, kas it kā maksā 9.99 eiro. Tāpat sociālajos medijos tika izplatīta krāpnieciska ziņa, ka iespējams piedalīties it kā SEB bankas lietotāju aptaujā un, aizpildot anketu, var saņemt 150 eiro balvu. Viltus anketā ievadītā informācija tiek izmantota upura tālākai uzrunāšanai.

Aicinām būt vērīgiem un neuzķerties uz krāpnieku trikiem. Nekādā gadījumā neievadiet savus datus krāpnieku sameistarotās aptaujas formās! Ja saskaraties ar krāpnieciskiem profiliem, aptaujām vai saitēm, ziņojiet par to CERT.LV.

Esam patiesi pateicīgi par Jūsu lēmumu izvēlēties mūsu pakalpojumus!

Fiksēti vairāki krāpnieciski gadījumi, kur izmantojot viltus tīmekļvietnes, kas šķietami atgādina Omniva vai DPD mājaslapas, krāpnieki mēģina izkrāpt norēķinu karšu datus no personām, kas ievieto savas preces pārdošanai interneta vidē. Izliekoties par pircējiem, krāpnieki sūta ziņu ar viltus saiti un lūdz ievadīt kartes datus (arī CVV kodu), apgalvojot, ka preces piegādei un apmaksai izmantos Omniva vai DPD.

CERT.LV brīdina, ka CVV kods maksājumu saņemšanai nav nepieciešams, tāpēc šajā situācijā prasība ievadīt CVV kodu skaidri signalizē par krāpšanu. Diemžēl šādi gadījumi notiek. Piemēram, augustā kāda persona, kas pārdeva preci vietnē andelemandele.lv, iekrita krāpnieku slazdā, ievadīja savus norēķinu kartes datus, tā rezultātā zaudējot 122 EUR.

Aicinām ikvienu izmantot bezmaksas DNS ugunsmūri savu finanšu un datu aizsardzībai, kā arī ziņot CERT.LV par krāpnieciskām interneta veikalu saitēm un par pamanītām pikšķerēšanas vietnēm.

Krāpnieki aktīvi medī ceļotāju bankas datus

Ceļojumu sezona ir pļaujas laiks arī datu zagļiem un krāpniekiem – tie apsēduši populārākās naktsmītņu izīrēšanas vietnes un var piekļūt lietotāju datiem caur publiskajiem bezvadu interneta pieslēgumiem (Wi-Fi), viesnīcu publiskajiem datoriem, Bluetooth un citādi. Īpaši daudz kiberuzbrukumu šosezon piedzīvo booking.com, airbnb.com un citu populāru naktsmītņu izīrēšanas platformu lietotāju konti. Uzbrukumi adresēti gan viesnīcu darbiniekiem, gan naktsmītņu īrētājiem. Lai pasargātos no krāpniekiem, jāzina datu zagļu atpazīšanas knifi: https://jauns.lv/raksts/zinas/616058-video-patiesiba-par-meliem-uzmanies-krapnieki-aktivi-medi-celotaju-bankas-datus

Ļaunatūra un ievainojamības

Jaunatklāto kritisko ievainojamību lietavas turpinās

Augustā kibertelpu kā nokrišņu mākoņi šķērsoja vairākas kritiskas ievainojamības. 8. augustā CERT.LV brīdināja par ievainojamībām Roundcube Webmail (CVE-2024-42008, CVE-2024-42009, CVE-2024-42010), kas ļauj uzbrucējiem izpildīt JavaScript kodu un piekļūt e-pastiem. 9. augustā atklāta ievainojamība Windows serveru programmatūrā (CVE-2024-38077), kas ļauj veikt attālinātu koda izpildi bez autorizācijas. Savukārt 13. augustā Zabbix programmatūrā atklāta ievainojamība (CVE-2024-22116), kas ļauj ierobežotas piekļuves administratoriem veikt attālinātu koda izpildi. Tad 14. augustā atklāta ievainojamība Windows sistēmās (CVE-2024-38063), kas ļauj veikt attālinātu koda izpildi bez autorizācijas, izmantojot IPv6 paketes. Un tas vēl nav viss. 20. augustā CERT.LV brīdināja par ievainojamību Linux GLIBC funkcijā iconv (CVE-2024-2961), kas var tikt izmantota attālinātu komandu izpildei Roundcube programmatūrā. Turklāt 30. augustā informēja, ka atklāta kritiska attālinātā koda izpildes ievainojamība (CVE-2024-42815; CVSS 9.8) TP-Link RE365 sērijas maršrutētājos.

CERT.LV aicina rūpīgi sekot informācijai par atjauninājumiem un nekavēties ar to uzstādīšanu. Plašāk: https://cert.lv/lv/incidenti/bridinajumi

Atjauninājumu veikšana ir būtiska, lai saglabātu jūsu digitālo drošību un privātumu. Tas palīdz aizsargāt jūsu ierīces no kiberuzbrucējiem, kas izmanto jaunatklātas ievainojamības. Atjauninājumi bieži vien ietver labojumus, kas novērš šīs ievainojamības, kā arī uzlabojumus, kas var uzlabot programmatūras veiktspēju un lietotāja pieredzi. Tāpēc ir svarīgi regulāri pārbaudīt un instalēt atjauninājumus visās jūsu ierīcēs, lai nodrošinātu to drošu un efektīvu darbību.

Serveru šifrēšana izspiešanas nolūkā paralizē uzņēmuma produkcijas izplatīšanu

Augustā kāds Latvijas ražošanas uzņēmums piedzīvoja šifrējošā izspiedējvīrusa uzbrukumu. Naudas izspiešanas nolūkos tika nošifrēti uzņēmuma serveri un datubāzes. Izspiedējvīruss paralizēja loģistiku un radīja būtiskus traucējumus piegādes ķēdē arī sadarbības partneriem.

Mūsdienās uzņēmumu attīstība ir cieši saistīta ar tehnoloģijām, tāpēc kiberuzbrukumi var būtiski ietekmēt biznesa procesus. Šifrējošo izspiedējvīrusu riski nākotnē tikai pieaugs.

CERT.LV mudina organizācijas regulāri veikt standarta drošības pasākumus:

- veidot un pārbaudīt datu rezerves kopijas, glabāt tās atsevišķi no sistēmas;

- savlaicīgi veikt atjauninājumus visām iekārtām un antivīrusa programmatūrai;

- īpaši svarīga ir pārdomāta paroļu maiņa korporatīvajā vidē – tai jānotiek periodiski, ievērojot drošu paroļu politiku;

- izvairīties no paroļu saglabāšanas/sinhronizēšanas, izmantojot publiskos datorus;

- paaugstināt attālinātās piekļuves drošību datorsistēmām un administrēšanas rīkiem;

- deaktivizēt vecus lietotāju kontus;

- instruēt darbiniekus un apmācīt nevērt vaļā aizdomīgus e-pastus un pielikumus, jo vīruss izplatās tieši šādi;

- izmantot bezmaksas DNS ugunsmūri, lai bloķētu darbiniekiem pieeju ļaundabīgiem resursiem.

Plašāk par CERT.LV piedāvātām pastiprinātās aizsardzības iespējām, tostarp draudu medību operācijām: https://cert.lv/lv/pakalpojumi#11-kiberdrosibas-draudu-medibas

Pakalpojuma pieejamība

Saistībā ar palīdzību Ukrainai Latvijā novēroti politiski motivēti pakalpojumattieces uzbrukumi

Augusta otrajā pusē valsts mērogā tika novēroti intensīvi un pielāgoti pakalpojumatteices jeb DDoS uzbrukumi valsts sektora un transporta nozares interneta resursiem, kā arī atsevišķiem resursiem privātajā sektorā. Uzbrukumu rezultātā daļai resursu bija novērojami darbības traucējumi - lēndarbība vai atsevišķos gadījumos – periodiska nepieejamība.

Kopumā uzbrukumi vērtējami kā apjomīgi. No LVRTC iegūtā informācija liecina, ka uzbrucēji profilēja vietņu veiktspēju un pielāgoja uzbrukumu parametrus, tēmējot uz noteiktām lapu funkcionalitātēm. Uzbrucēji dinamiski adaptējās un aktivizēja jaunus uzbrukuma avotus. Uzbrukumi ar dažādiem mērķiem un intensitāti turpinājās nedēļas garumā.

Uzbrukumu iemesls ir sasaistāms ar Latvijas jaunāko palīdzības paketi Ukrainai, kas tika apstiprināta 13. augustā - 30 aprīkotu transportlīdzekļu nodošanu Ukrainai.

Politiski motivēti DDoS uzbrukumi, ko veic Krievijas atbalstīti haktīvistu grupējumi ar mērķi radīt sabiedrībā paniku un graut uzticību valsts iestādēm, viļņveidīgi notiek kopš 2022. gada sākuma. Ticams, ka Latvija, Lietuva, Igaunija, Ziemeļvalstu reģions un Polija turpinās būt Krievijas kiberoperāciju ilgtermiņa mērķi.

CERT.LV turpina aktīvi uzraudzīt kibertelpu, līdz šim nav konstatēti sekmīgi uzbrukumi ar būtisku ietekmi uz valsts un kritisko infrastruktūru. Kopumā situācija Latvijas kibertelpā ir stabila.

Lai stiprinātu noturību pret jauniem izaicinājumiem un tendencēm, centralizētajam DDoS aizsardzības risinājumam, ko finansē Aizsardzības ministrija, ir veikti nozīmīgi uzlabojumi. Sistēmu uzturētājiem jābūt proaktīviem un jāturpina nostiprināt organizācijas kiberdrošības pārvaldību. CERT.LV ieteikumi DDoS ietekmes mazināšanai: https://cert.lv/lv/2022/08/ieteikumi-ddos-ietekmes-mazinasanai.

Ielaušanās un datu noplūde

Brutāls “mēstuļu” vilnis par viltus uzlaušanu

Augustā fiksēti apmēram 550 tūkstoši e-pastu, kas identificēti kā mēstules ar paziņojumu, ka tās saņēmēja operētājsistēma ir uzlauzta, visa informācija no iekārtas nokopēta uz kiberuzbrucēja serveriem, un ka kiberuzbrucējam ir piekļuve upura e-pastiem, ziņojumapmaiņām, sociālajiem tīkliem, kontaktu sarakstam. Draudot sagraut upura dzīvi, kiberuzbrucējs pieprasa samaksāt 1 000 EUR (bitkoinu ekvivalentā pēc pārskaitījuma brīdī spēkā esošā valūtas kursa), lai dzēstu šo nozagto informāciju no uzbrucēja serveriem.

CERT.LV rīcībā nav informācijas, vai kāds būtu “uzķēries” un samaksājis. Tas ir krāpnieciska surogātpasta gadījums un personas dati nav izzagti.

Kā rīkoties, ja saņemta e-pasta vēstule par pierakstīšanās darbību jūsu Microsoft kontā

Turpinās Microsoft akreditācijas datu pikšķerēšanas, izmantojot ļaunprātīgu HTML e-pasta vēstules pielikumu ar krāpniecisku pieteikšanās formu. Šīs pikšķerēšanas shēmas ir tik izsmalcinātas, ka pat visuzmanīgākais cilvēks var tikt apmānīts.

Tātad, ko darīt, ja jūs saņemat šādu e-pastu? Pirmkārt, rūpīgi apskatiet un neklikšķiniet uz saiti, kas jums šķiet aizdomīga. Otrkārt, pārbaudiet e-pasta adresi. Ja tas nāk no "microsoft.support@totally-not-a-scam.ru", tad tas ir pirmās klases biļete uz "Nē, paldies!" vilcienu.

Ja neesat veikuši šādu pierakstīšanos un neatpazīstat minēto ierīci, visticamāk, jūsu Microsoft konts ir kompromitēts. Nekavējoties nomainiet kompromitētā konta paroli, izvēlieties pietiekami sarežģītu paroli un izmantojiet paroļu pārvaldnieku. Nekādā gadījumā nedrīkst izmantot vienādas paroles dažādiem kontiem. Ieteicams uzstādīt divfaktoru autentifikāciju (2FA). Tas ir kā papildu slēdzene jūsu digitālajām durvīm, un, lai gan tas var šķist nedaudz apgrūtinoši, tas ir tā vērts.

Lietu internets

Kiberuzbrukumiem var tikt pakļauti arī velosipēdi

Iedomājieties, ka esat sacensību priekšvakarā, un jūsu velosipēds pēkšņi sāk uzvesties kā spītīgs mājdzīvnieks, pārslēdzot ātrumus pēc sava prāta. Jūs spiežat pedāļus, bet velosipēds it kā teiktu: “Šodien brauksim uz augšu ar zemāko ātrumu!” Tas viss, pateicoties hakerim, kurš attālināti kontrolē jūsu riteņa ātrumu.

Bet nopietni runājot, datorzinātnieki atklājuši, ka ir iespējams attālināti pārvaldīt velosipēdu bezvadu ātrumu pārslēdzējus, kas var tikt izmantoti ļaunprātīgi. Eksperimentos viņi uzlauza un kontrolēja Shimano Di2 pārslēdzēju. Lai gan modernizācija virza riteņbraukšanu uz priekšu, tā arī paver iespēju sabotēt sacensības. Uzbrukumus var veikt, raidot speciālas komandas pārslēdzēja virzienā, no līdz pat 10 metru attāluma, ietekmējot konkrētu pārslēdzēju vai apkārtējos velosipēdus. Drošība ir svarīga, un zinātnieki sadarbojas ar Shimano, lai uzlabotu drošību un novērstu šādas ļaunprātīgas darbības.

Nu pat velosipēdi nav pasargāti no kiberuzbrukumiem. Tātad, nākamreiz, kad dosieties uz sacensībām, pārbaudiet, vai jūsu velosipēds nav kļuvis par hakeru mērķi. Regulāri veiciet velosipēda programmatūras atjauninājumus, lai nodrošinātu, ka tajā ir jaunākie drošības ielāpi. Pārliecinieties, ka jūsu velosipēda bezvadu savienojumi ir šifrēti, lai hakeriem būtu grūtāk piekļūt sistēmai.