Kiberlaikapstākļi | 2025 | JANVĀRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Intensīvas pikšķerēšanas shēmas, izsmalcināta investīciju krāpšana romantizētā mērcē, postoši ļaunatūru uzbrukumi, internetā nedroši eksponētas iekārtas, viegli uzminami PIN kodi un maksājumu karšu datu noplūdes: aktuālais kibertelpā gada pirmajā mēnesī un no kā jāuzmanās turpmāk.

Krāpšana

Krāpnieku metodes kā hidra - pastāvīgi atjaunojas un pielāgojas jauniem apstākļiem

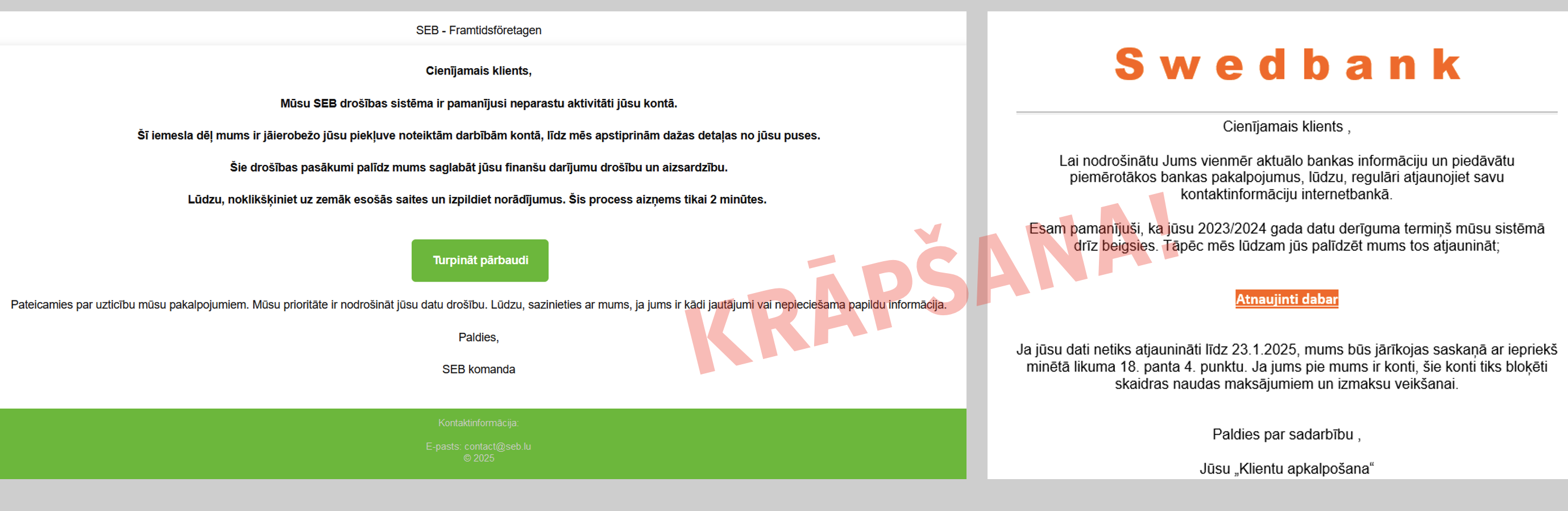

Kamēr ziema “atpūšas”, kibertelpā jau gada pirmajā mēnesī piedzīvots visai spēcīgs krāpšanas “sniegputenis”. Krāpnieki turpina sūtīt viltus ziņas, apgalvojot, ka bankas konta dati ir novecojuši vai nepieciešami datu atjauninājumi, tādējādi cenšoties izvilināt cilvēku personīgos bankas pieejas datus. Apjomīgākā pikšķerēšanas kampaņa janvārī bija maskēta ar SEB bankas vārdu, fiksētas pikšķerēšanas arī ar Swedbank tēlu u.c.

Attēlā ekrānšāviņi ar pikšķerēšanas piemēriem e-pasta vēstulēs

Attēlā ekrānšāviņi ar pikšķerēšanas piemēriem e-pasta vēstulēs

Turpinās pikšķerēšanas ar PayPal rēķiniem – pēc viltus rēķina saņemšanas tos upurus, kas piezvanījuši uz viltus klientu apkalpošanas numuru, krāpnieki mudina instalēt attālinātās vadības programmatūru un mēģina izkrāpt finanšu datus.

Fiksētas pikšķerēšanas kampaņas e-pastu piekļuves datu izkrāpšanai, tostarp Microsoft Outlook, Roundcube, Zimbra un inbox.lv. Nerimstas smikšķerēšana, krāpniekiem izmantojot Amazon Prime un NETFLIX zīmolus un izsūtot īsziņas ar aicinājumu apstiprināt maksājuma datus.

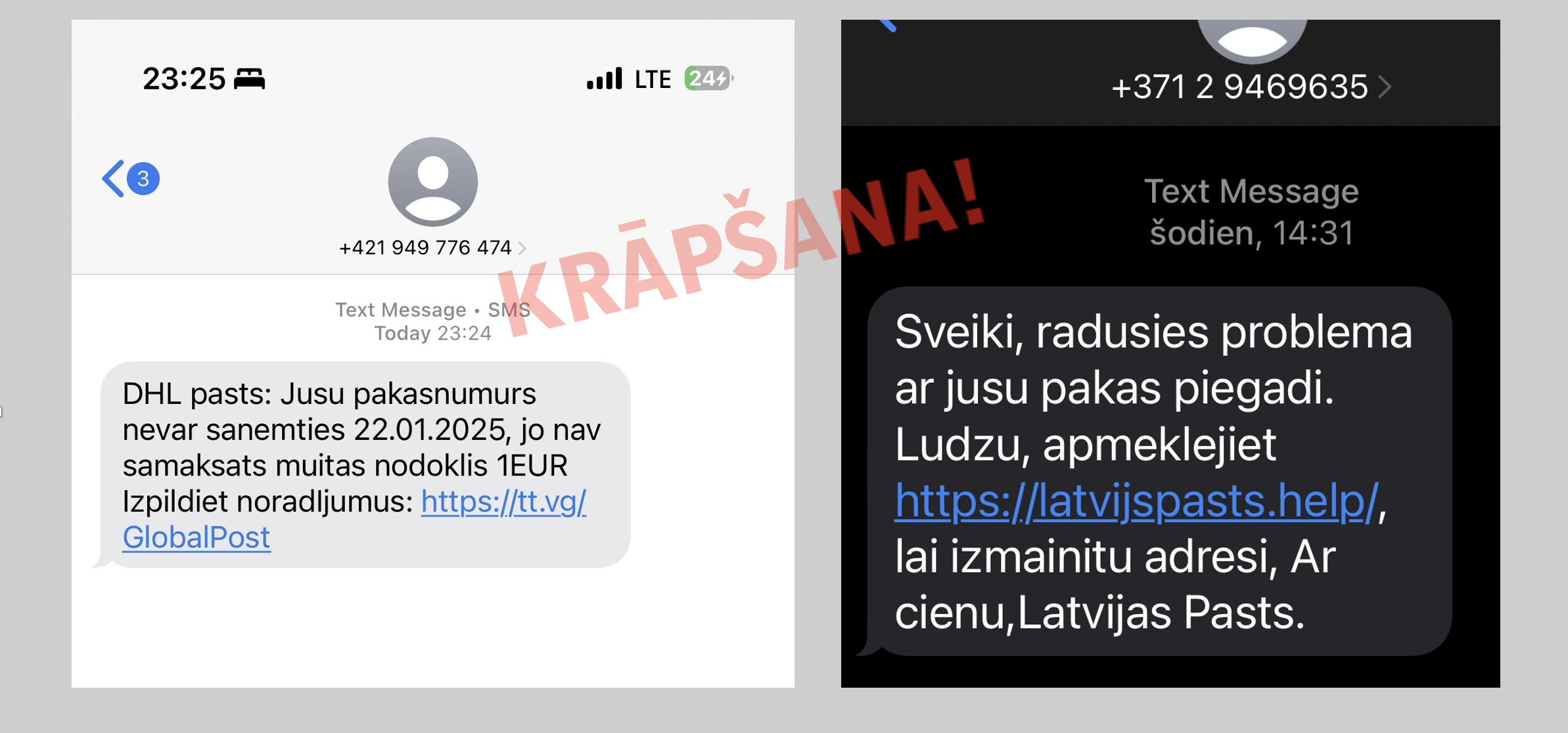

Joprojām iecienīta krāpnieku shēma ir uzdoties par Latvijas Pasts un kurjerpakalpojumu sniedzējiem (DPD, DHL, Omniva), mudinot lietotājus “apstiprināt” sūtījuma saņemšanas laiku vai precizēt piegādes adresi.

Attēlā ekrānšāviņi ar smikšķerēšanas piemēriem

Attēlā ekrānšāviņi ar smikšķerēšanas piemēriem

Izveidojot viltus tīmekļvietnes, no iedzīvotājiem mēģina izvilināt bankas karšu datus un izkrāpt naudu. Piemēram, viltus viesnīcu lapā kāds iedzīvotājs zaudējis vairākus tūkstošus eiro, rezervējot Tenerifē neeksistējošu villu.

Aktuāli krāpnieku zvani no ārvalstīm, maskējoties kā vietējie numuri, kas sākas ar +371 . Un tas vēl nav viss!

Aicina uzmanīties no iespējamiem krāpnieciskiem zvaniem par elektrības skaitītāju nomaiņu

Iedzīvotājiem jāuzmanās no iespējamiem krāpnieciskiem zvaniem par elektrības skaitītāju nomaiņu, brīdina Klimata un enerģētikas ministrija (KEM), atsaucoties uz Igaunijas kolēģu sniegto informāciju.

Kaimiņos Igaunijā novēroti krāpnieciska rakstura gadījumi, kad persona krievu valodā uzrunā elektroenerģijas tirgotāja klientus, uzdodoties par elektroenerģijas tirgotāja oficiālo pārstāvi. Telefona sarunas laikā klienti tiek informēti, ka saistībā ar gaidāmo elektroenerģijas sinhronizāciju šā gada 8.-9. februārī nepieciešams savā mājoklī nomainīt elektroenerģijas skaitītāju. Krāpnieciskos nolūkos personai tiek lūgts veikt autentifikāciju savā internetbankā ar Smart-ID, tādējādi piekļūstot personas datiem un finanšu līdzekļiem.

KEM aicina iedzīvotājus Latvijā par šādiem gadījumiem informēt savu mobilo sakaru operatoru un Valsts policiju, ja šādi krāpnieciska rakstura zvani nonāk arī Latvijas sabiedrības redzeslokā. KEM aicina neveikt krāpnieku prasītās darbības, nesniegt personīgos datus, kā arī neveikt autorizāciju ar Smart-ID.

Atslēgšanās no BRELL procesam nav saistības nedz ar mājokļos esošiem elektroenerģijas skaitītājiem un to nomaiņu, nedz citām tehniskām darbībām, kas saistītas ar elektroenerģijas pieslēgumu mājsaimniecībām, skaidro KEM. Iedzīvotājus aicina sekot līdzi aktuālai informācijai KEM un AS Augstsprieguma tīkls tīmekļvietnēs.

Kārtējais “Je t’aime” beidzas ar salauztu sirdi un izkrāptiem 40 000 eiro

Vai Tinder lietotne ir kļuvusi par slazdu, kur “romantiskie” investīciju krāpnieki ievilina upuri ilūziju pasaulē? Nesen kāda sieviete Tinder platformā iepazinās ar turīgu “biznesmeni” no Francijas. Liekot lietā pārbaudītas psiholoģijas metodes, viņš pārliecināja sievieti ieguldīt naudu, kā izrādās, speciāli izveidotā krāpnieciskā tīmekļvietnē, apgalvojot, ka milzu peļņu var iegūt ar minimālu risku. Mīlestība var būt akla! Iekrītot krāpnieka lamatās, sieviete zaudēja gandrīz 40 000 eiro.

Lai iegūtu lielāku ticamību, krāpnieki rāda upurim pašu izveidotas tīmekļvietnes, apgalvojot, ka ieguldījumiem ir augsta peļņa, kas gaidāma arī nākotnē. Šādi solījumi norāda uz paaugstināta riska ieguldījumiem vai krāpšanu. Neļaujiet romantikai aizēnot saprātu!

Pat pēc naudas izkrāpšanas, viltvārži nereti turpina krāpšanas shēmas, sazinoties pēc kāda laika atkārtoti kā cita persona, piemēram, jurists vai policists, solot palīdzēt atgūt pazaudēto naudu, bet par to pieprasot atkal veikt neskaitāmus maksājumus. Tādējādi upuris tiek apkrāpts atkārtoti.

SVARĪGI! Rūpējieties par savu datu drošību! Nedalieties ar informāciju par bankas pieejām, parolēm un eParaksta piekļuves datiem ne telefonsarunās, ne sarakstē internetā!

Ziņojiet CERT.LV, pārsūtot saņemto krāpniecisko e-pasta vēstuli uz cert@cert.lv un īsziņu uz tālruņa numuru: 23230444. Saņemtie ziņojumi tiek apkopoti un kaitnieciskie domēna vārdi ievietoti aktīvās aizsardzības rīkā – DNS ugunsmūrī – kas ir bezmaksas risinājums un ir pieejams katram Latvijas iedzīvotājam.

NODERĪGI! Vairāk informācijas, kā atpazīt krāpnieciskas ziņas: https://dnsmuris.lv/ka-zinot-cert-lv.html

Ļaunatūra un ievainojamības

No sniega ne ziņas, ne miņas, tikmēr plosās ļaunatūras

Janvārī salīdzinoši bieži tika novērota SocGholish tipa ļaunatūra. Viens no skaudrākajiem piemēriem bija gadījums ar kādas baznīcas tīmekļvietni. Hakeri uzlauza šo vietni, un pēc tam tajā ievietoja ļaunprātīgu JavaScript kodu, ar kura palīdzību lietotājiem tika piedāvāts lejupielādēt pārlūkprogrammas Chrome viltus atjauninājumu, kas saturēja ļaunatūru. Šāda veida kiberuzbrukumi ir īpaši bīstami, jo tie izmanto uzticamas vietnes, lai izplatītu ļaunatūras, un var viegli maldināt lietotājus, kuri uzticas šīm vietnēm.

Kā tas notiek? Piemēram, izmantojot WordPress ievainojamību, tiek uzlauzta kāda uzticama tīmekļvietne. Kiberuzbrucējs mājas lapas HTML kodā izveido ļaunprātīgu skriptu. Šis skripts, šajā gadījumā ļaunatūra SocGholish, pārveido kompromitēto vietni tā, ka, piemēram, parādās uznirstošais pārlūkprogrammas viltus atjauninājuma paziņojuma logs. Kad lietotājs lejupielādē šādu viltus atjauninājumu, viņa dators tiek inficēts ar ļaunatūru, visbiežāk Lumma Stealer, kas var nozagt sensitīvu informāciju vai veikt citas kaitīgas darbības.

NODERĪGI! Lai pasargātos no ļaunatūrām un citiem kiberapdraudējumiem:

► Regulāri veiciet atjauninājumus – jaunākās versijas ietver drošības labojumus, kas novērš ievainojamības.

⇒ Tīmekļa vietņu uzturētājiem ir svarīgi sekot līdz satura vadības sistēmu atjauninājumiem, piemēram, Wordpress un tā paplašinājumiem.

⇒ Pārlūkprogrammas Chrome versiju atjaunināšana notiek automātiski, kad aizverat un atkārtoti atverat pārlūku. Tāpat arī citi pārlūki veic automātiskos atjauninājumus. Tādējādi jaunākās drošības funkcijas un labojumi ir jūsu rīcībā uzreiz pēc to izlaišanas.

► Izmantojiet antivīrusu programmatūru un DNS ugunsmūra lietotni – tā nodrošina aktīvu aizsardzību, bloķējot kibernoziedznieku uzturētas vietnes, kas saņem un apkopo sensitīvu informāciju no jau inficētām iekārtām.

Pieaug izspiedējvīrusu uzbrukumi organizācijām

Aukstuma viļņu un sniegotu dienu Latvijā kļūst arvien mazāk, ko nevar teikt par izspiedējvīrusu uzbrukumiem – to skaits arvien pieaug. Gada pirmajā mēnesī kāda medicīnas iestāde piedzīvoja šifrējošā izspiedējvīrusa uzbrukumu naudas izspiešanas nolūkos.

Izspiedējvīrusa uzbrukums parasti sākas e-pasta pielikumā, kur pievienots izpildāmais fails, arhivēta datne vai attēls. Tiklīdz tiek atvērts pielikums, ļaunprogrammatūra tiek palaista lietotāja sistēmā.

Lai novērstu un mazinātu iespējamos izspiedējvīrusa riskus, ir svarīgi ievērot kiberdrošības pasākumus: veidot drošas datu rezerves kopijas, izmantot pretvīrusu programmas, pārskatīt attālinātās piekļuves tiesības un izvairīties no aizdomīgu e-pastu vai saišu atvēršanas.

Tīmekļvietnē “No More Ransom” (nomoreransom.org) pieejami padomi par izspiedējvīrusu novēršanu.

Pakalpojuma pieejamība

Viļņveidīgi turpinājās politiski motivēti pakalpojuma pieejamības traucējumi jeb DDoS uzbrukumi. To apjoms sarūk, taču tie kļūst arvien sarežģītāki, koncentrētāki un sāpīgāki.

Kiberuzbrucēji veic arvien rūpīgāku mērķu izlūkošanu, izpētot sistēmu, ar kuru nāksies saskarties, un citus faktorus, kas varētu ietekmēt uzbrukumu, lai efektīvāk sasniegtu vēlamo pakalpojuma nepieejamību.

Intensīvākie DDoS uzbrukumi janvārī tika vērsti pret banku sistēmām, īslaicīgi radot uzbrukumā ietekmēto banku pakalpojumu pieejamības traucējumus bankas klientiem.

Neraugoties uz kiberapdraudējumu intensitāti, to ietekme bija maznozīmīga, kas norāda uz Latvijas augsto kibernoturību un centralizētā aizsardzības pakalpojuma efektivitāti.

NODERĪGI! Ieteikumi DDoS ietekmes mazināšanai pieejami tīmekļvietnē cert.lv.

Ielaušanās un datu noplūde

Noplūduši maksājumu kartes dati – kāpēc tā?

Gada sākums izvērties pavisam nepatīkams kādai dāmai – no viņas bankas konta “atvilkti” vairāki maksājumi par Wolt pasūtījumiem, kurus viņa nemaz nebija veikusi. Kāpēc tā notika? CERT.LV skaidro, ka šajā situācijā, visticamāk, noplūduši maksājumu kartes dati. Tas var notikt, pievienojot maksājumu karti kādai neuzticamai lietotnei, veicot maksājumu negodprātīgā interneta veikalā, ievadot kartes datus kādā krāpnieciskā vietnē, kas atvērta pēc viltus e-pasta vai SMS saņemšanas.

Ir redzēti arī gadījumi, kad Wolt lietotāja kontam, kam jau ir pievienota lietotāja norēķinu karte, krāpnieki piekļūst caur uzlauztu lietotāja e-pastu, kas savienots ar lietotāja Wolt kontu. Tādēļ arī par e-pasta drošību jādomā laikus, un ieteicams uzstādīt tam divu faktoru autentifikāciju.

Ja kiberuzbrucēju mērķis ir iegūt piekļuvi Smart-ID un internetbankai, tad veiksmīga uzbrukuma gadījumā uzbrukuma ietekme būs ātra, jo uzbrucēji centīsies izmantot iegūto piekļuvi, lai aizskaitītu no konta naudu vai pieteiktos kādam kredītam. Ja izkrāpti ir maksājumu kartes dati, tad tie var netikt izmantoti uzreiz, bet tikai pēc kāda laika, līdz ar to ir grūtāk identificēt, kādā veidā šie dati ir noplūduši.

SVARĪGI! Regulāri pārbaudiet bankas konta izejošos maksājumus! Uzstādiet ienākošus paziņojumus par izmaiņām kontā, vai pārbaudiet konta pārskatu pēc iespējas bieži, lai pamanītu aizdomīgus darījumus.

Uzstādiet DNS ugunsmūri ( https://dnsmuris.lv/), tas tiek operatīvi papildināts ar informāciju par aktuālajām krāpnieciskajām vietnēm un pasargā no to atvēršanas. Veiciet savās iekārtās atjauninājumus savlaicīgi.

Publicēti visbiežāk izmantotie PIN kodi: ja starp tiem ir jūsējais, nekavējoties nomainiet to!

Bankas kartes PIN kods ir viens no svarīgākajiem datiem, kas jāatceras. Ja jūsu PIN kods ir pietiekami vienkāršs un bieži sastopams, lai to varētu viegli uzminēt – tas padara to par vieglu mērķi hakeriem un zagļiem.

DataGenetics nesen publicēja visbiežāk lietoto banku karšu PIN kodu analīzi. TOP 10 izplatītākie bankas karšu PIN kodi ir 1234; 1111; 0000; 1212; 7777; 1004; 2000; 4444; 2222; 6969.

Eksperti iesaka izvairīties no koda 1234, kā arī jebkura cita koda, kas izmanto secīgus ciparus. Tāpat viegli uzlaužami ir PIN kodi, kas sastāv no četriem identiskiem cipariem, piemēram, 1111. Nav ieteicama arī dzimšanas datuma izmantošana, jo arī tas nav droši. Izvēloties ciparus, ir svarīgi domāt nestandarta veidā.

PIN kodus visvairāk sargā tas, ka ir tikai 3 vai 5 mēģinājumi iespējami, pirms karte tiek nobloķēta. Līdz ar to pilnās pārlases tipa uzbrukumi īsti nestrādā.

Šajā pētījumā aplūkoti arī retāk lietotie PIN kodi. Topa līderis 8086 starp 3,4 miljoniem kodu ir izmantots tikai 25 reizes. Tomēr arī šis kods pēc pētījuma izlasīšanas vairs noteikti nebūs drošs. Plašāk: unilad.com

Ministri visā pasaulē piedzīvojuši Krievijas hakeru uzbrukumus WhatsApp lietotnē

Ar Krievijas valdību saistīta hakeru grupa mēģinājusi nozagt lietotnes WhatsApp datus par darbiniekiem nevalstiskajās organizācijās, kas piedāvā palīdzību Ukrainai, ziņo uzņēmums "Microsoft".

Krievijas hakeri uzbrukuši valdības ministru un amatpersonu WhatsApp kontiem visā pasaulē, sūtot e-pastus ar uzaicinājumiem pievienoties WhatsApp grupām. Šī taktika iezīmē jaunu pieeju hakeru grupējuma Star Blizzard darbībā, kas ir saistīts ar Krievijas Federālo drošības dienestu. Papildu valdības amatpersonām uzbrukuma mērķu vidū bija diplomātijas, aizsardzības politikas un starptautisko attiecību pētniecības speciālisti, kā arī personas, kas piedāvā palīdzību Ukrainai.

Uzbrukumi sākas ar e-pasta vēstuli no personas, kas izliekas par ASV valdības amatpersonu. E-pasta vēstulē ir iekļauts QR kods, kas, uzklikšķinot, piešķir uzbrucējam piekļuvi mērķa WhatsApp kontam. Tā vietā, lai pievienotu lietotāju grupai, kods savieno kontu ar uzbrucēja ierīci vai WhatsApp tīmekļa portālu. Tas ļauj uzbrucējam piekļūt ziņojumiem un potenciāli nozagt datus. Microsoft neatklāja, vai kāds no ielaušanās mēģinājumiem bijis veiksmīgs.

Lietu internets

Nekas to neuzlauzīs. A ja nu uzlauzīs?

Hakeru uzbrukumi Latvijas infrastruktūrai kļūst biežāki un mērķtiecīgāki, īpaši pret uzņēmumiem un mājsaimniecībām. Būtisks izaicinājums ir viegli uzlaužamas sistēmas, ar kurām attālināti vada dažādas ierīces. Tas var izraisīt nopietnus kiberincidentus, turklāt jau ir bijuši vairāki ļoti nopietni gadījumi.

Piemēram, kādas graudu kaltes infrastruktūra bija pārvaldāma attālināti, un ar Krievijas agresiju saistīti haktīvisti to ietekmēja, lai panāktu, ka graudi sāk degt. Līdzīgs gadījums bija arī kādam piena pārstrādes uzņēmumam ar piena produktu dzesēšanas iekārtām.

Arī DDoS uzbrukumos tiek izmantotas nedroši konfigurētas, novecojušas vai internetam nepareizi pieslēgtas ierīces, sākot no televizoriem līdz apkures katliem un solārajām sistēmām. Šīs ierīces nereti pieslēdz nevis pats lietotājs, bet gan pakalpojuma sniedzējs, ignorējot labas kiberdrošības prakses principus.

Labā ziņa ir tā, ka šos kiberapdraudējumus izdevās laikus pamanīt un novērst. Lai gan drošības riski pastāvēs vienmēr, veicot atbilstošus kiberdrošības pasākumus un ievērojot labas kiberhigiēnas praksi, var efektīvi pasargāt viedierīces un datus no kiberapdraudējumiem.

SVARĪGI! Vienmēr kritiski izvērtējiet nepieciešamību padarīt attālinātās vadības iekārtas pieejamas no interneta. Ja attālinātā vadība ir nepieciešama, nomainiet ierīces noklusējuma paroli un lietotājvārdu, iespējojiet daudzfaktoru autentifikāciju (MFA). Regulāri veiciet atjauninājumus visam, kas darbojas ar programmatūru. Un pārliecinieties, ka jums ir aktīvs DNS ugunsmūris!