Kiberlaikapstākļi 2025 | APRĪLIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Krāpnieku izdoma sit augstu vilni – viltus veikalu un investēšanas vietņu slazdi, viltus “advokāti”, kas mēģina izkrāpt naudu divreiz, un vēl maldināšana par it kā iesaldētu pensiju 2. līmeni, jaunu parāda piedziņas procesa uzsākšanu un autortiesību pārkāpumiem! Turklāt “sliktie boti” vairojas kā sēnes pēc lietus, un pat nevainīgā vīna degustācijā var iedzert kādu “ļaunprātīgu” digitālo malku: aktuālais kibertelpā aprīlī.

Krāpšana

No viltus veikaliem un investīcijām līdz viltus advokātiem: krāpnieku arsenāls paplašinās

Slapjš sniegs, +27 grādi un gruntīga salna vienā mēnesī – aprīlis Latvijā pārsteidza ar krasām laika svārstībām. Piedzīvojām arī intensīvu krāpniecisku kampaņu vilni ar daudzveidīgu uzbrukuma spektru. Krāpnieki aktīvi centās iesaistīt iedzīvotājus shēmās, mudinot investēt naudu fiktīvās ieguldījumu platformās.

Ļaunprātīgi nolūki tika īstenoti ne tikai ar e-pastiem un īsziņām, bet pat ar QR kodiem. Lielākā daļa šo mēģinājumu tika laikus atpazīti un ignorēti, tomēr fiksēti arī gadījumi, kad krāpniekiem izdevās savu mērķi sasniegt.

Saņemti iedzīvotāju ziņojumi par Facebook platformā pamanītām reklāmām, kas veda uz viltus tīmekļvietnēm, tostarp imitējot populārus interneta veikalus kā Etsy un Shein, lai pievilinātu lietotājus ar lielām atlaidēm un solījumiem par bezmaksas precēm.

Īpaši dominē krāpniecības kampaņas ar viltotām Delfi.lv vietnēm, kurās tiek reklamētas viltus investīciju vai kriptoinvestīciju platformas. Turklāt tika ziņots par satraucošu dubultās izspiešanas taktiku – ar upuriem, kuri jau bija zaudējuši naudu viltus investīciju platformā, sazinājās it kā "advokāts", piedāvājot palīdzēt atgūt zaudēto. Diemžēl šādā veidā upuris nereti zaudēja vēl vairāk līdzekļu.

Novēroti krāpniecības mēģinājumi Uzturlīdzekļu garantiju fonda administrācijas vārdā, personām fonda administrācijas vārdā izsūtot viltus īsziņas par jaunu parāda piedziņas procesa uzsākšanu. Tāpat novērots jauns “piegājiens” – uzdodoties par Valsts sociālās apdrošināšanas aģentūras darbiniekiem, krāpnieki centās ievilināt iedzīvotājus savos tīklos ar paziņojumiem par it kā iesaldētu pensiju otrā līmeņa kapitālu. Šādām īsziņām parasti tika pievienota ļaundabīga saite, aicinot to atvērt.

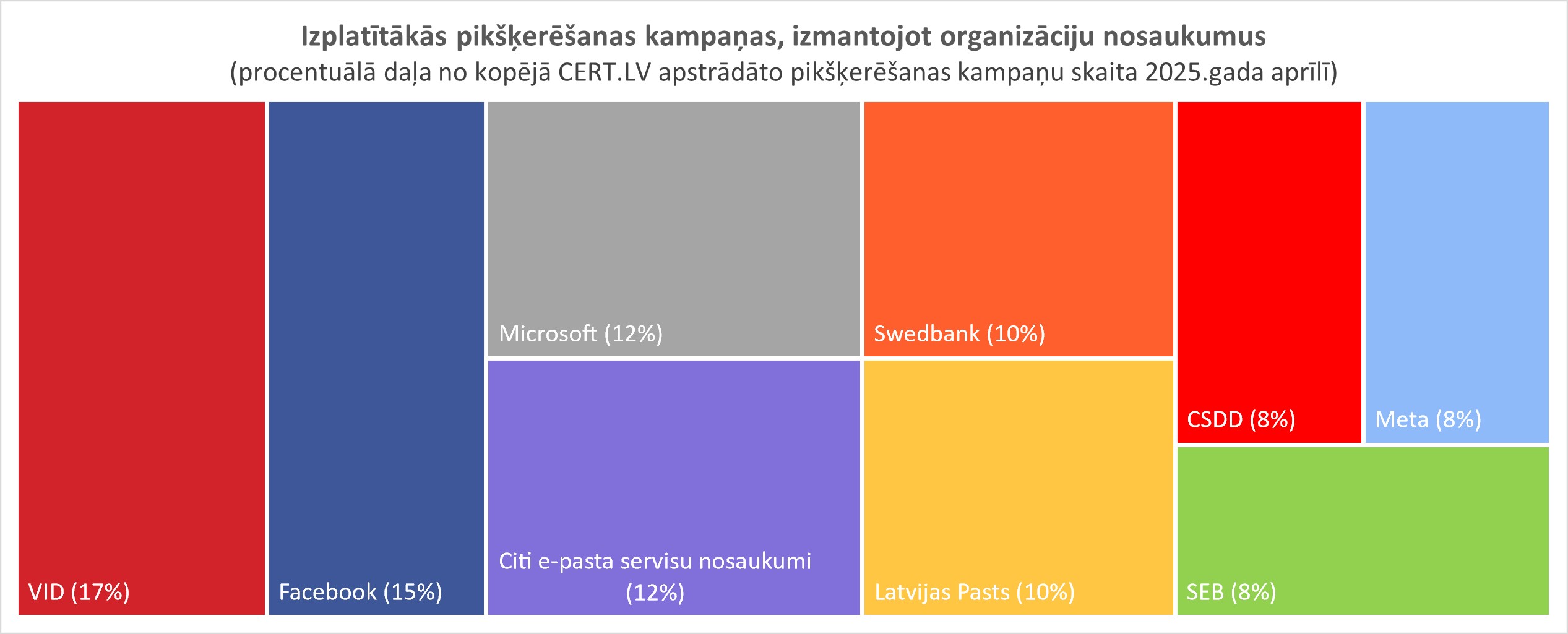

Jau kopš gada sākuma nepārtraukti turpinās un aprīlī dominēja krāpniecības kampaņas, kurās viltvārži uzdodas par Valsts ieņēmumu dienesta (VID) darbiniekiem. Tāpat pieaugusi pikšķerēšana, izmantojot tādu pazīstamu organizāciju kā Facebook, Microsoft, Swedbank, Latvijas Pasts, CSDD un citu nosaukumus.

Krāpšana, izmantojot valsts iestāžu un labi zināmu organizāciju nosaukumus, diemžēl, ir ļoti izplatīta. Ja saņemat jebkādu aizdomīgu ziņu, neklikšķiniet uz tajā iekļautās saites un neatveriet pielikumu. Pārbaudiet saņemto informāciju, sazinoties ar iestādi, izmantojot tās oficiālos saziņas kanālus. Pievērsiet uzmanību saites adresei un pārliecinieties, vai tā sakrīt ar oriģinālo. Nekad neievadiet savus bankas datus apšaubāmās vietnēs!

Kiberkrāpniecības riski nemainīgi augsti – LMT, CERT.LV un Valsts policija vienojas informatīvā drošības kampaņā

Valsts policijas apkopotie dati liecina, ka 2025. gada pirmajā ceturksnī Latvijā reģistrēti 1260 krāpšanas gadījumi, kuros iedzīvotājiem radīti kopēji zaudējumi vairāk nekā 3,9 miljonu eiro apmērā. Krāpšanas gadījumu skaits ir pieaudzis par vairāk nekā 17%, salīdzinot ar pērno gadu.

Ņemot vērā krāpniecības gadījumu skaita pieaugumu un augsto kiberdrošības risku līmeni, aprīlī LMT, Valsts policija un CERT.LV uzsāka kopīgu informatīvo kampaņu, lai pievērstu sabiedrības uzmanību aktuālajiem digitālajiem draudiem, veicinātu izpratni par kiberdrošības nozīmi un aicinātu iedzīvotājus pārskatīt savus digitālās drošības paradumus.

Īpaša uzmanība tika pievērsta tam, lai iedzīvotāji spētu atpazīt krāpniecības mēģinājumus, zinātu, kā rīkoties kiberincidenta gadījumā, un izmantotu praktiskus drošības rīkus, kas palīdz ikdienā samazināt riskus gan sev, gan saviem tuviniekiem.

Aicinām ikvienu izmantot informatīvās kampaņas laikā sniegtos padomus: www.lmt.lv/drosiba.

Ļaunatūra un ievainojamības

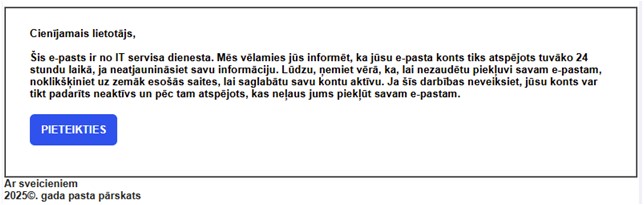

Bīstama pikšķerēšanas kampaņa, izmantojot EML faila formātu

Aprīlī ar pikšķerēšanas kampaņu saskārās kāda publiskā sektora iestāde, saņemot it kā no IT servisa dienesta sūtīto e-pasta ziņojumu “Jūsu e-pasta ziņojums ir bloķēts”. Šajā gadījumā darbinieki ļaunprātīgo e-pasta vēstuli, kas tika saņemta .eml faila formātā, atpazina un novērsa potenciālo kiberapdraudējumu.

Attēlā pikšķerēšanas e-pasta vēstules piemērs

CERT.LV aicina saglabāt modrību un neatvērt aizdomīgus EML failus, jo tie var saturēt kaitīgus pielikumus (piemēram, inficētus dokumentus vai skriptus), iebūvētu HTML saturu, kaitīgas saites un sociālās inženierijas mēģinājumus.

Svarīgi ir atspējot automātisko attēlu ielādi un ieslēgt iespēju rādīt tikai tekstuālo versiju e-pastiem. Ja nepieciešams apskatīt EML failu, darīt to tikai drošā vidē (piemēram, atvērt kā vienkāršu tekstu ar Notepad). Organizācijām būtu jāievieš failu filtru sistēmas, kas bloķē / ievieto karantīnā EML pielikumus.

Viltus paziņojumos par autortiesību pārkāpumiem mēģina piegādāt ļaunatūru

Aprīlī CERT.LV novēroja vairākus gadījumus, kuros krāpnieki mēģinājuši pikšķerēšanas e-pasta vēstulēs piegādāt ļaunatūras gan lieliem, gan maziem uzņēmumiem un iestādēm.

Krāpnieki izliekas par Latvijā zināmām juridiskām firmām, apgalvojot, ka tās pārstāv Latvijas Televīziju (LTV).

Viņi ziņo e-pasta adresātiem par it kā veiktiem autortiesību pārkāpumiem, aicinot ar plašāku informāciju iepazīties pielikumā. Ironiski, ka šajos PDF dokumentos patiesībā slēpjas datu zādzības nolūkiem paredzēta ļaunprogrammatūra.

Krāpnieki apgalvo, ka LTV piederoši darbi, piemēram, dziesmas, skaņu ieraksti vai video, ir nelegāli augšupielādēti bez atļaujas, un detalizēti “pierādījumi” it kā atrodami pievienotajos PDF vai ZIP formāta failos, tādējādi mudinot adresātus tos atvērt.

Vairākos gadījumos neuzmanīgi lietotāji ir atvēruši šos ļaunprātīgos pielikumus, kā rezultātā viņu datorsistēmās tika aktivizēta ļaunatūra.

Abās aprakstītajās situācijās kibernoziedznieki izmanto sociālās inženierijas metodes, manipulējot ar adresātu emocijām, radot steigas un baiļu sajūtu. Tiek lietoti draudīgi formulējumi, piemēram: “Lūdzam ievērot iepriekš minētos pieprasījumus un 7 dienu laikā no šīs vēstules saņemšanas informēt mūs par rezultātiem. Neievērošana var izraisīt stingras juridiskas darbības.” Šādi rīkojoties, krāpnieki cer panākt, ka upuris, baidoties no sekām, neapdomīgi atvērs pielikumu.

SVARĪGI! Lai no šādiem kiberuzbrukumiem izvairītos, vienmēr kritiski jāvērtē negaidīti e-pasti, īpaši tie, kas satur steidzīgus pieprasījumus vai aicina atvērt aizdomīgus pielikumus.

Krievu hakeri diplomātiem sola izsmalcinātu vīna degustāciju, bet “pasniedz” ļaunprogrammatūru

Izraēlā bāzētā kiberdrošības uzņēmuma “Check Point Research” eksperti ir atklājuši jaunu pikšķerēšanas kampaņu, kuras ietvaros diplomātiem tiek nosūtītas viltus e-pasta vēstules Eiropas Ārējās darbības dienesta vārdā. Šajos e-pastos tiek piedāvāta iespēja piedalīties ekskluzīvā vīna degustācijā, taču patiesībā tie satur ļaunprogrammatūru.

Kampaņu organizējusi Krievijas hakeru grupa APT29, pazīstama arī kā “Cozy Bear” vai “Midnight Blizzard”. Šī grupa darbojas ar valsts atbalstu un ir saistīta ar Krievijas ārējo izlūkdienestu. Viņu mērķis nav tieši eiropieši, bet gan diplomāti no citām valstīm, kuri strādā vēstniecībās Eiropā.

Kiberuzbrucēji izplatīja divu veidu ļaunprogrammatūras – “GRAPELOADER” un “WINELOADER”. “GRAPELOADER” ir salīdzinoši jauna un īpaši bīstama, jo tā ļauj hakeriem iegūt sākotnēju piekļuvi sistēmai, savākt datus un turpināt uzbrukumu ar citiem rīkiem. Savukārt “WINELOADER” tiek izmantota uzbrukuma vēlākajos posmos.

APT29 galvenais uzdevums ir vākt izlūkdatus, veicot mērķētus uzbrukumus NATO, ES dalībvalstu iestādēm, universitātēm, kiberdrošības uzņēmumiem un citām organizācijām.

Pakalpojuma pieejamība

Piekļuves lieguma jeb DDoS uzbrukumu dinamika saglabājas augsta. Tuvojoties 2025. gada jūnijā gaidāmajām pašvaldību vēlēšanām, aprīlī novērots pirmais kiberincidents, kurā DDoS uzbrukuma dēļ uz kādu brīdi piekļuve bija traucēta kādas politiskās partijas tīmekļvietnei un e-pasta serverim.

CERT.LV sazinājās ar tīmekļvietnes uzturētāju un sniedza ieteicamos risinājumus DDoS ietekmes mazināšanai un novēršanai.

Var pieņemt, ka līdzīgi kiberuzbrukumi vai citas provokācijas vēlēšanu fonā, visticamāk, vēl turpināsies, un tam ir jābūt gataviem.

Lai samazinātu šādu incidentu atkārtošanās risku, CERT.LV turpina aicināt ikvienu ar vēlēšanu drošību saistītu iestādi, kā arī politiskās partijas pievērst īpašu uzmanību savu IKT resursu drošībai un apsvērt iespējas izmantot pikšķerēšanas uzbrukuma testus, IT sistēmu drošības testus vai citus pakalpojumus kiberdrošības stiprināšanai, kurus bez maksas var saņemt arī no CERT.LV. Informācija par pakalpojumiem atrodama: https://cert.lv/lv/pakalpojumi.

Centralizētu DDoS aizsardzības pakalpojumu, kas valsts pārvaldes iestādēm ir pieejams bez maksas, finansē Aizsardzības ministrija.

Ielaušanās un datu noplūde

Kontu pārņemšana – kā tas notiek?

Krāpnieki piesavinās sociālo mediju kontus tādās platformās kā Facebook vai Instagram, bieži vien uzminot lietotājvārdus un paroles. Iekļuvuši kontā, viņi uzdodas par konta īpašnieku, lai izsūtītu viltotas ziņas (messages), kurās bieži vien ir spēcīgas emocijas raisošs saturs, lai radītu steidzamības sajūtu un mudinātu cilvēkus rīkoties.

Šādos krāpšanas gadījumos bieži vien tiek iekļauti tādi stāsti kā, piemēram, cilvēks ir aplaupīts un viņam ir vajadzīga palīdzība, ka viņš ir cietis autoavārijā un ir nepieciešama nauda.

Upuri tiek ievilināti, liekot viņiem noticēt, ka ziņu sūta pazīstams cilvēks, kuram uzticas.

Viņi nosūta naudu, bieži vien izmantojot neizsekojamas maksājumu metodes, piemēram, savstarpējo maksājumu lietotnes vai elektroniskos pārskaitījumus, un tikai vēlāk atklāj, ka patiesībā nav bijuši darījumi ar radiniekiem vai draugiem, un viņu nauda ir pazudusi. Plašāk: https://www.esidross.lv/2025/04/04/kontu-parnemsana-emocionalie-pleseji-ouch-04-2025/

Botu izplatība rada nopietnus izaicinājumus kiberdrošībai

Pirmo reizi desmit gadu laikā automatizētā datplūsma ir pārsniegusi cilvēku darbību, veidojot 51 % no visas tīmekļa datplūsmas, rāda “Imperva Bad Bot 2025*” ziņojuma dati. Straujā tā saukto automatizēto “slikto botu” izplatība nebijušā ātrumā rada nopietnus izaicinājumus kiberdrošībai.

“Sliktie boti” tiek izmantoti kaitnieciskiem nolūkiem, piemēram, datu zādzībai, surogātpasta sūtīšanai, mājaslapu darbības traucēšanai jeb DDoS uzbrukumiem u.c., un šobrīd tie veido jau 37 % no visas interneta datplūsmas. Galvenais iemesls tam ir mākslīgā intelekta (MI) un lielo valodu modeļu straujā izplatība.

Noskaidrots, ka 2024. gadā visvairāk automatizēto botu uzbrukumus piedzīvoja tūrisma nozare. Otra botu ietekmētākā nozare ir mazumtirdzniecība, kur botu veidotais trafiks sasniedz pat 59% no kopējā.

Boti vairs negaida tikai uz svētku iepirkšanās sezonu, bet mērķtiecīgi uzmeklē mazumtirgotājus dažādos gadalaikos visa gada garumā. Tas var arī liecināt par to, ka mākslīgā intelekta rīki padara botu uzbrukumus pieejamākus, ļaujot uzbrucējiem darboties biežāk un oportūnistiskāk, nevis koncentrēt centienus uz tradicionālo iepirkšanās kulmināciju pasākumu laikā.

Tas skaidri norāda, ka uzņēmumiem ir jāpielāgo savas drošības stratēģijas, lai neatpaliktu no šiem arvien sarežģītākajiem draudiem. Ieviešot piekļuves kontroli un uzraugot datplūsmu, var uzlabot organizācijas sistēmu drošības stāvokli, jo var preventīvi identificēt un bloķēt botu radīto datplūsmu, tādējādi samazinot risku, kas saistīts ar šāda veida uzbrukumiem.

*Bad Bot Report 2025: https://www.imperva.com/resources/resource-library/reports/2025-bad-bot-report/

Lietu internets

Digitālais cietoksnis: kā pasargāt mājas viedierīces no kiberapdraudējumiem

Mūsu mājas tagad ir kā digitāli cietokšņi, un katra viedierīce ir kā logs uz kibertelpu. Nedroši konfigurētas vai nepareizi pieslēgtas IoT ierīces var radīt nopietnus riskus. Lai pasargātu savus datus un sistēmas:

- Pārdomājiet ierīču pieejamību internetā – vai attālinātā piekļuve tiešām ir nepieciešama?

- Mainiet noklusējuma paroli, lietotājvārdu – glabājiet savas paroles uzticamā paroļu pārvaldniekā.

- Ieslēdziet daudzfaktoru autentifikāciju – tas būtiski samazina uzlaušanas risku.

- Regulāri atjauniniet programmatūru – novērsiet ievainojamības.

- Aktivizējiet DNS ugunsmūri – papildu aizsardzībai pret ļaunprātīgiem uzbrukumiem!

Atcerieties, vērīga acs un savlaicīgs piesardzības solis – tā ir jūsu drošības atslēga!