Kiberlaikapstākļi 2025 | MAIJS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Krāpšanas kampaņu uzplaukums, izmantojot profesionālu psiholoģisko manipulāciju, pakāpenisku pieeju un atkārtotus mēģinājumus. Viltus interneta veikali vilina ar pasakainām izpārdošanas atlaidēm un skumjiem bankrota bēdu stāstiem, bet noved pie datu vai naudas zaudējuma. Organizācijām būtiskus riskus rada e-pasta serveru ievainojamības, iepriekš nopludināti dati un 2FA trūkums - pat viena kompromitēta e-pasta parole izraisa plašu ķēdes reakciju. Aktuālais kibertelpā maijā.

Krāpšana

Krāpšanas kampaņu aktivitāte saglabājas augsta – neļauj laikapstākļiem Tevi pārsteigt nesagatavotu!

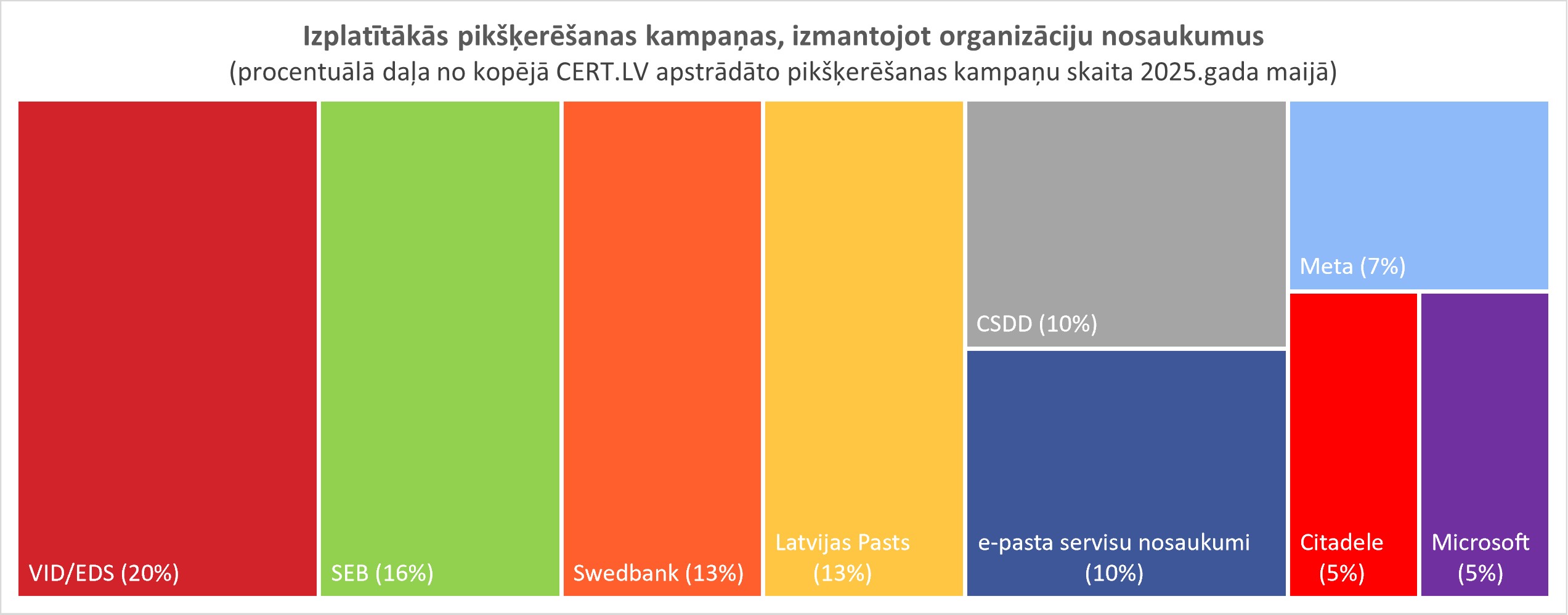

Maijā lielākais pikšķerēšanas kampaņu skaits tika novērots, krāpniekiem uzdodoties par VID/EDS, SEB, Swedbank, Latvijas Pasts un CSDD, kā arī aktīvi tiek izmantoti tīmekļa e-pasta servisu nosaukumi.

Vairāki iedzīvotāji ziņojuši par krāpšanu, saņemot pieprasījumu autentificēties ar “Smart-ID” it kā VID EDS lapā. Šis uzbrukums ir veidots ar mērķi panākt lietotāja nogurumu vai aizkaitinājumu, pastāvīgi saņemot šādus pieprasījumus, kā rezultātā upuris var ievadīt kodu, lai tikai vairs nesaņemtu šādus paziņojumus atkārtoti. Tālāk uzbrukumā tika mēģināts izgūt personas datus.

Attēlā Facebook vietnē izplatītā viltus reklāma ar saiti uz viltus CSDD tīmekļa vietni

Krāpnieki izmanto nejauši ģenerētus personas kodus vai lietotāju numurus, lai pieslēgtos e-veikalam ar “eParaksts mobile”

Maija svētku brīvdienās noticis mēģinājums iegūt lietotāju datus un, iespējams, veikt neatļautus pirkumus interneta veikalā veikals.banknote.lv, izmantojot vietnē pieejamo “eParaksts mobile” funkcionalitāti identitātes apliecināšanai. VAS “Latvijas Valsts radio un televīzijas centrs” (LVRTC) uzsāktā izpēte liecina, ka krāpnieki vismaz divas dienas ir mēģinājuši pieslēgties veikals.banknote.lv ar “eParaksts mobile”, izmantojot nejauši ģenerētus personas kodus vai lietotāju numurus. Konkrētajos gadījumos “eParaksts mobile” lietotāji saņēma aicinājumu savās viedierīcēs apstiprināt identitāti ar “eParaksts mobile”, lai gan šādus pieprasījumus paši nebija veikuši.

Novērots, ka tieši svētku laikā mēdz pieaugt krāpnieku aktivitāte. Krāpnieki sūta dažādus viltus paziņojumus, piemēram par nepieciešamību atjaunot it kā beigušos “eParaksta mobile” sertifikātus vai īsziņas ar saiti it kā no Valsts sociālās apdrošināšanas aģentūras e-pakalpojuma adreses.

SVARĪGI! Krāpnieku aktivitātes iespējams ierobežot arī pakalpojuma sniedzēja pusē, uzstādot stingrākus drošības nosacījumus autentifikācijai portālos, piemēram, ja lietotājs vairākkārt kļūdaini ievada paroli vai neveiksmīgi mēģina autentificēties interneta veikalā, sistēma var automātiski uz laiku bloķēt lietotājam piekļuvi. Šāda rīcība aizsargā gan lietotāja datus, gan pašu vietni no uzlaušanas mēģinājumiem. Pirms “eParaksts mobile” datu ievadīšanas vienmēr ir jāpārliecinās, kam tieši tiek nodoti dati, un vai šādu identifikācijas pieprasījumu pats esiet iniciējis, jo krāpnieki visbiežāk cer tieši uz iedzīvotāju neuzmanību apstiprināt telefonā uznirstošus paziņojumus.

Psiholoģiska “migla”: jauna taktika telefokrāpnieku arsenālā

“Bite Latvija” brīdina par jaunu un īpaši viltīgu krāpšanas metodi, kurā krāpnieki uzdodas par uzņēmuma darbiniekiem, izmantojot pārliecinošus stāstus un psiholoģiskas manipulācijas. Viens no galvenajiem paņēmieniem ir steidzamības sajūtas radīšana, lai panāktu upura personas datu izpaušanu.

Šī metode izceļas ar to, ka krāpnieki veic vairākus zvanus pēc kārtas, mērķtiecīgi novēršot upura uzmanību. Viņi runā tekošā latviešu valodā, bez akcenta, un apgalvo, ka tuvojas klienta līguma termiņa beigas. Sarunas laikā tiek piedāvāti šķietami izdevīgi nosacījumi, vienlaikus radot uzticamības sajūtu.

Šāda veida krāpniecības īpašā bīstamība slēpjas tajā, ka tiek izmantota profesionāla psiholoģiskā ietekmēšana. Upura modrība pakāpeniski tiek mazināta, virzot viņu uz darbībām, kas var novest, piemēram personas datu izpaušanas vai piekļuves piešķiršanas finanšu kontiem, upurim pašam to neapzinoties.

Piemēram, kāda persona saņēma zvanu ar piedāvājumu pārslēgt līgumu un saņemt īpašas atlaides, taču ar nosacījumu, ka tas jādara telefoniski. Krāpnieks lūdza apstiprināt identitāti ar “Smart-ID”. Upuris sākotnēji piekrita, tašu sarunas gaitā viņam radās aizdomas, un zvans tika pārtraukts. Tomēr drīz sekoja vēl viens zvans - šoreiz it kā no drošības dienesta ar brīdinājumu, ka pirmais zvans bija krāpniecisks. Jaunais zvanītājs uzstāja, ka nepieciešams nekavējoties pieslēgties internetbankai, lai novērstu iespējamos zaudējumus.

Šis piemērs precīzi ilustrē to, kā krāpnieki ar atkārtotiem zvaniem rada psiholoģisku spriedzi un kavē upuri sazināties ar banku, tādējādi panākot situāciju, kurā upuris ir pakļauts nepārtrauktam spiedienam un kļūst ievainojamāks pret manipulācijām.

Panikas tornado: kad “raudošs” viltus zvans izraisa emocionālo viesuli

Maijā daudzi cilvēki ziņoja, ka saņēmuši satraucošu zvanu no sievietes, kura histēriski raud vai kliedz un apgalvo, ka atrodas slimnīcā. Krāpnieki kļūst arvien prasmīgāki, izmantojot ģeneratīvo mākslīgo intelektu, lai imitētu upura tuvinieku balsis. Viņu mērķis ir radīt paniku un steidzamības sajūtu, piespiežot upuri emociju iespaidā rīkoties pēc krāpnieku norādījumiem. Šādi zvani ir īpaši bīstami vecāka gadagājuma cilvēkiem, jo nepietiekamas zināšanas par mūsdienu tehnoloģijām var veicināt uzticēšanos krāpniekiem, savukārt paaugstināta stresa situācijas var saasināt jau esošās veselības problēmas. Parasti tiek atdarināta dēla, meitas, vecāku vai vecvecāku balss, un dramatiskā tonī tiek stāstīts par traģisku negadījumu vai briesmām.

Visbiežāk tiek izmantots scenārijs, ka tuvinieks esot iekļuvis autoavārijā, atrodas slimnīcā, policijā vai pat ticis nolaupīts. Šādos gadījumos zvana saņēmējam steidzami tiek pieprasīts pārskaitīt vai nodot lielu naudas summu, it kā lai “glābtu” radinieku. Vienu šādu krāpnieciskās telefonsarunas ieraksta fragmentu iespējams noklausīties šeit: https://www.youtube.com/watch?v=3-7_S4jwL4I

SVARĪGI! Neatbildiet uz tālruņa zvaniem, kas šķiet nepazīstami, aizdomīgi vai kas sastāv no 10 cipariem (pēdējā laika jaunums). Nekādā gadījumā nepārskaitiet naudu, pirms neesat pārliecinājušies par informācijas patiesumu, piemēram, pašiem piezvanot radiniekam vai viņa mājiniekiem uz jūsu rīcībā esošu un pārbaudītu telefona numuru. Pārtrauciet sarunu, ja tiek izdarīts spiediens rīkoties “steidzami”. Saglabājiet modrību!

Pavasaris bez kompromisiem: lielas atlaides ir tikai viltus veikalos, kas neko netaisās pārdot

Pirmajos četros gada mēnešos krāpnieki kibernoziegumos no Latvijas iedzīvotājiem izmānījuši aptuveni 5,7 miljonus eiro, liecina Valsts policijas dati. Viena no krāpnieku iecienītākajām metodēm joprojām ir krāpniecisku saišu sūtīšana un ievilināšana blēdīgās tīmekļvietnēs ar kārdinošām reklāmām sociālajos tīklos. Viltus vietnes saturs parasti satur vairākas tipiskas pikšķerēšanas pazīmes – piemēram, tajās izmantoti mākslīgā intelekta ģenerēti vizuālie elementi, lai radītu maldinošu iespaidu par neeksistējošu interneta veikalu, vietnes domēna vārds parasti ir reģistrēts nesen, kā arī vietnē tiek solītas ievērojamas atlaides, ar mērķi pievilināt lietotājus ievadīt maksājumu karšu datus. Papildus jāvērš uzmanība, ka gan pikšķerēšanas, gan patērētāju apkrāpšanas gadījumos šāda veida vietnēs nav sniegta uzticama informācija par pārdevēju. Lai piesaistītu uzmanību, krāpnieki nelietīgi izmanto arī sabiedrībā zināmu cilvēku vārdus un atpazīstamību. Piemēram, par ēsmu tika izmantotas pat dziedātāja Markusa Rivas bildes un video, lai maldinātu iedzīvotājus un pārdotu viltus preces vai pakalpojumus.

SVARĪGI! Iedzīvotāju iesaiste un modrība ir būtiska, lai savlaicīgi atklātu un neitralizētu kiberdraudus. Aizsardzībai pret krāpnieciskām vietnēm CERT.LV aicina izmantot DNS ugunsmūri un tā mobilo lietotni, kas bez maksas pieejama ikvienam iedzīvotajam, kā arī mudina iedzīvotājus proaktīvi ziņot par aizdomīgām vietnēm, e-pastiem un īsziņām, pārsūtot tās uz cert@cert.lv vai 23230444. Identificētās viltus saites tiek pievienotas DNS ugunsmūrim, lai ierobežotu piekļuvi no Latvijas interneta lietotāju puses un samazinātu iespējamo kaitējumu.

Ļaunatūra un ievainojamības

Krievijas APT28 izmanto e-pasta serveru XSS ievainojamības uzbrukumiem valsts iestāžu un aizsardzības nozares organizācijām

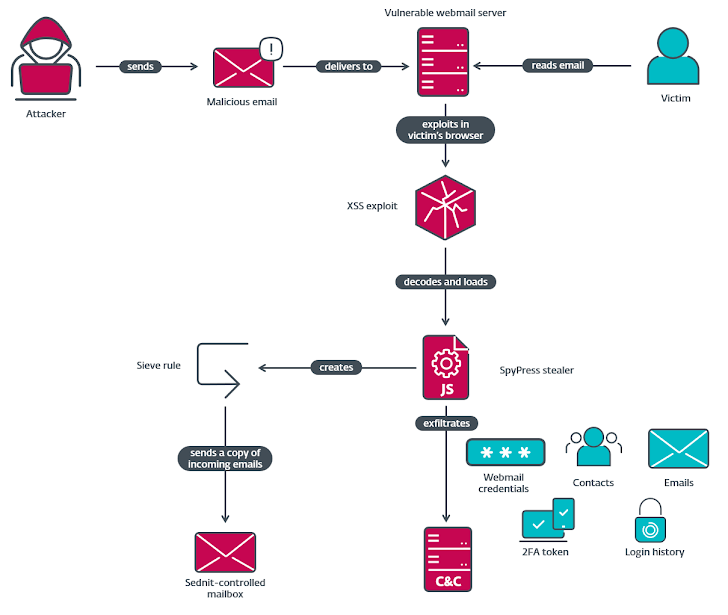

Krievijas valsts atbalstīta hakeru grupa APT28 izmanto Cross-Site Scripting (XSS) ievainojamības Roundcube, Horde, MDaemon un Zimbra e-pasta serveros, lai uzbruktu valsts iestāžu un aizsardzības nozares organizāciju e-pasta kontiem, atklāj Slovākijas kiberdrošības uzņēmuma ESET pētījums. Uzbrukuma mērķis – “ievākt” konfidenciālus datus galvenokārt no valsts iestāžu un aizsardzības nozares organizāciju e-pasta kontiem. Uzbrukuma mērķī pārsvarā bija valsts iestādes Ukrainā, aizsardzības nozares uzņēmumi Bulgārijā un Rumānijā, kā arī organizācijas Eiropā, Āfrikā un Dienvidamerikā.

Šo operāciju, kas aizsākās 2023. gadā, ESET ir nodēvējis par “Operation RoundPress”, saistot to ar APT28, kas jau gadiem ilgi tiek saistīta ar kiberizlūkošanas operācijām visā pasaulē. APT28 (pazīstams arī kā Fancy Bear, Forest Blizzard, Sendit u.c.) darbojas kopš 2004. gada un ir cieši saistīta ar Krievijas militāro izlūkdienestu (GRU).

Uzbrukums sākās ar pikšķerēšanas e-pasta vēstules nosūtīšanu, kas satur ļaunprātīgu skriptu. Lietotājam atverot šo e-pastu, izpildās ļaunprātīgā skripta ievadīšana lietotāja pārlūkprogrammā, un APT28 izmantotā ļaunprogrammatūra SpyPress iegūst lietotāja e-pasta piekļuves datus, e-pasta saturu un kontaktus, turklāt MDaemon gadījumā apiet arī divfaktoru autentifikāciju (2FA). Izgūtie dati tiek nosūtīti uz uzbrucēja kontrolētu infrastruktūru, ļaujot uzturēt slēptu ilgtermiņa piekļuvi un izspiegot konfidenciālu saziņu.

SVARĪGI! XSS uzbrukumi ir īpaši efektīvi, jo daudzas organizācijas neatjaunina e-pasta serverus savlaicīgi. Tas ir nopietns atgādinājums ikvienam - kiberdrošība ir nepārtraukts process. Pat neliels atjauninājuma kavējums vai neapdomīga e-pasta vēstules atvēršana var pavērt ceļu nopietnam uzbrukumam un kļūt par vērtīgu mērķi ģeopolitiskos konfliktos, jo īpaši saistībā ar atbalstu Ukrainai. Uzbrucēji izmanto gan tehniskas, gan cilvēciskas kļūdas, lai piekļūtu konfidenciālai informācijai un apdraudētu nacionālo drošību.

Attēlā APT28 uzbrukuma ķēde: no XSS līdz datu eksfiltrācijai (ESET pētījums)

Pakalpojuma pieejamība

Līst kā pa Jāņiem: maija svētku dienās par 40% pieaudzis DDOS uzbrukumu skaits valsts resursiem

Maija svētku brīvdienās būtiski palielinājās pret valsts resursiem vērsto pakalpojumu atteices uzbrukumu skaits. Saskaņā ar VAS “Latvijas Valsts radio un televīzijas centrs” (LVRTC) datiem, no 1. līdz 5. maijam DDOS uzbrukumu apjoms pieaudzis par 40%, salīdzinot ar citām mēneša dienām. LVRTC tīmekļa lietojumprogrammu ugunsmūris bloķēja vairāk nekā 100 000 neleģitīmu pieprasījumu dienā. It īpaši intensīvi uzbrukumi tika vērsti pret finanšu nozares resursiem.

Šī gada 9. maijs, salīdzinājumā ar šo datumu citos gados, aizritējis salīdzinoši mierīgi, vien dažos aizsardzības resora e-pastos saņemtas e-pasta vēstules ar aizdomīgu saturu – apsveikumu tā saucamās “9. maija uzvaras dienas” svētkos.

Zīmīgi, ka 9. maijā pret Okupācijas muzeja tīmekļvietni tika veikts DDoS uzbrukums, kas bija nesekmīgs. Pēc šī uzbrukuma muzejs vēl vairāk uzlaboja savus kiberaizsardzības risinājumus, un turpmāk, balstoties uz gūto pieredzi, būs vēl labāk sagatavots, lai efektīvi reaģētu uz līdzīgiem iespējamiem kiberuzbrukumiem.

Līdzīgi kiberuzbrukumi vai citas provokācijas pašvaldību vēlēšanu priekšvakarā, visdrīzāk, turpināsies, un tam ir jābūt gataviem.

Ielaušanās un datu noplūde

Guži kā applūduši labības lauki: uzņēmums zaudē tūkstošus eiro kompromitēta biznesa e-pasta rezultātā

Strauji aktivizējušies mērķēti kiberuzbrukumi, kuros uzņēmumi saņēma e-pasta vēstules, it kā no uzticamiem pakalpojumu sniedzējiem, par apmaksājamiem rēķiniem. Tomēr realitātē šie maksājumi nenonāca pie īstajiem saņēmējiem, bet gan krāpnieku rokās. Uzbrukumos cietuši vairāki Latvijas uzņēmumi.

Īpaši smagi šāds uzbrukums skāra kādu vietējo lauksaimniecības jomas uzņēmumu, kas šādā veidā zaudēja vairākus tūkstošus eiro. Kibernoziedznieks bija pārtvēris e-pastu saraksti ar piegādātājiem un laika gaitā izsūtījis viltotus rēķinus ar viltotiem bankas konta numuriem, ko uzņēmējs arī apmaksājis.

Izrādījās, ka sākotnējā piekļuve uzņēmuma sistēmām notikusi caur datu noplūdi – internetā bija publiski pieejama uzņēmuma vadītāja e-pasta adrese un parole. Tas noziedzniekam nodrošināja piekļuvi uzņēmuma sistēmām, jo netika izmantota divu faktoru autentifikācija (2FA), kas būtiski samazinātu šādu risku.

SVARĪGI! Lai pasargātu savu uzņēmumu no līdzīgiem uzbrukumiem, ir svarīgi ievērot dažus būtiskus kiberdrošības principus:

- Izmantojiet e-pastam drošas un unikālas paroles.

- Aktivizējiet 2FA visās svarīgajās sistēmas, lai pasargātu piekļuvi kontiem.

- Regulāri veiciet sistēmu atjauninājumus, lai novērstu zināmās ievainojamības.

- Izmantojiet elektroniski parakstītus dokumentus finanšu un preču kustības darījumos. Savlaicīgi vienojaties ar partneriem par kontroles mehānismiem gadījumiem, kad tiek veiktas izmaiņas maksājuma rekvizītos.

- Vienmēr kritiski izvērtējiet saņemtās e-pasta vēstules (un rēķinus) – pārbaudiet sūtītāja rekvizītus, adresi un valodas stilu.

Nopludināta datubāze ar vismaz 184 miljoniem autorizācijas datu; interneta lietotājiem jārīkojas

Tīmeklī atklāta publiski pieejama datubāze, kas satur vairāk nekā 184 miljonus autorizācijas datu, radot nopietnas bažas par datu drošību un plašu ļaunprātīgu datu izmantošanu.

Neaizsargātā datubāze ir vairāk nekā 47 gigabaitus liela, un tajā apkopoti vairāk nekā 84 miljoni unikāli pāri ar lietotājvārdiem un parolēm no dažādiem interneta pakalpojumu sniedzējiem.

Kā vēsta vairāki mediju portāli, tostarp websiteplanet.com, datubāzi atklājis kiberdrošības pētnieks Džeremijs Faulers, kurš publicējis detalizētu ziņojumu par šo incidentu. Atsaucoties uz Fauleru, nopludināto datu vidū ir autorizācijas informācija tādām platformām kā “Apple”, “Facebook”, “Instagram”, “Roblox” un “Snapchat”. Papildus tam nopludināti dati no finanšu institūcijām, veselības aprūpes platformām un valdību vietnēm, kas ievērojami palielina riskus cilvēkiem, kuru dati ir noplūduši.

Faulers norāda, ka liela daļa datu iegūti, izmantojot ļaunatūru, kas zog lietotāju datus. Tā ir programmatūra, kuras uzdevums ir iegūt sensitīvus datus, tādus kā lietotājvārdus, paroles un citus. Pagaidām gan nav zināms, kāds ir atklātās datubāzes mērķis, kā arī nav zināma šīs datubāzes pārvaldītāja identitāte. Pašlaik serveris, uz kura atradās datubāze ar sensitīvo informāciju, ir liedzis tai pieeju.

Lietotājiem tiek stingri ieteikts atjaunināt savas paroles, it īpaši gadījumā, ja viena un tā parole tiek izmantota vairākās platformās. Stingri ieteicams izmantot unikālas un sarežģītas paroles katram pakalpojumam, un, ja iespējams – pievienot daudzfaktoru autentifikāciju (MFA).

Lietu internets

Postošu negaisu risks pieaug: saules paneļos atklāj aizdomīgus radio moduļus no Ķīnas

ASV speciālisti ir identificējuši aizdomīgus radio moduļus Ķīnā ražotās saules enerģijas iekārtās, kas, iespējams, varētu tikt izmantoti spiegošanai vai sabotāžai, ziņo reuters.com.

Bažas raisa invertori – ierīces, kas savieno saules paneļus ar elektrotīklu un ļauj attālināti pārraudzīt darbību un saņemt programmas atjauninājumus. Iespējamo uzbrukumu sākotnējais ieejas punkts varētu būt invertora programmatūras saskarnes, kas nodrošina attālinātu piekļuvi atjauninājumiem un apkopes darbiem. Drošības nolūkos komunālo pakalpojumu uzņēmumi, kas tos izmanto, parasti uzstāda ugunsmūrus, lai novērstu tiešu datu plūsmu ar Ķīnu.

Šie invertori pārsvarā tiek ražoti Ķīnā un plaši izmantoti arī citās ierīcēs, tostarp siltumsūkņos, baterijās un elektroauto lādētājos. Piemēram, Huawei, kontrolē būtisku daļu pasaules invertoru tirgus – 29% pēc “Wood Mackenzie” datiem. Tas palielina kiberdrošības riskus, īpaši Rietumu valstīs, kur strauji pieaug atkarība no atjaunojamajiem energoresursiem.

Saskaņā ar “SolarPower Europe” datiem Eiropā līdz 2024. gada beigām uzstādīti saules paneļi ar kopējo jaudu 338 gigavati – tas ir daudz. Eksperti brīdina: ja vienlaikus tiktu “uzlauzti” un ietekmēti vairāki tūkstoši invertoru, tas varētu radīt nopietnus elektroapgādes traucējumus un ilgstošas sekas. Saules enerģijas sistēmu drošības uzlabošana kļūst arvien aktuālāka, jo Ķīnas dominance šajā sektorā rada stratēģiskus riskus Rietumu enerģētikas tīklos.

SVARĪGI! Attālināta piekļuve ir gan priekšrocība, gan ievainojamība. Lietotājiem būtiski pārskatīt izmantoto invertoru izcelsmi, tīkla savienojumus un atjaunināšanas mehānismus.