Kiberlaikapstākļi 2025 | JŪLIJS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Turpinās intensīvas krāpniecības karstuma viļņi un ievainojamību lietusgāzes; pieaug ļaunatūru apdraudējumi ierīcēm, zogot un nopludinot cilvēku e-pastus un paroles; Krievijas atbalstīti hakeri vērš DDoS uzbrukumus pret vairākiem mērķiem Latvijā kā atbildi uz Latvijas iesaisti Ukrainas atbalstīšanā. Aktuālais kibertelpā jūlijā.

Krāpšana

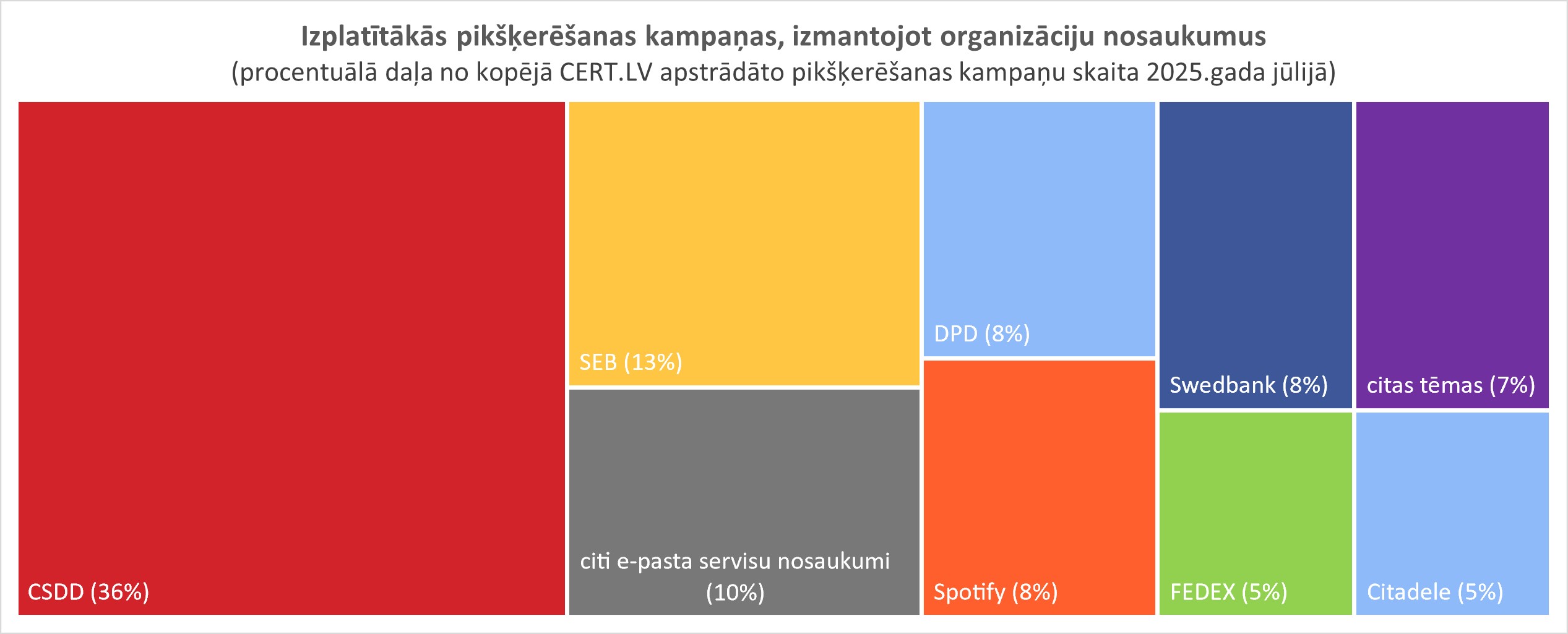

Jūlijā lielgraudu krusa ir bijusi novērojama pat kibertelpā. Lielākais krāpniecības kampaņu skaits tika novērots CSDD, SEB, DPD, Spotify, Swedbank, Citadele un FedEx tēmu aizsegā, kuras krāpnieki uzķēruši un aktīvi liek lietā. Tāpat turpinās intensīvas pikšķerēšanas un smikšķerēšanas kampaņas tādu e-pasta pakalpojumu sniedzēju kā Microsoft, Roundcube u.c. vārdā. Kibernoziedznieku mērķis – pēc iespējas ātrāk panākt, lai persona atklāj savus personīgos vai finanšu datus, pārskaita naudu vai lejupielādē un uzstāda ļaunatūru savās ierīcēs.

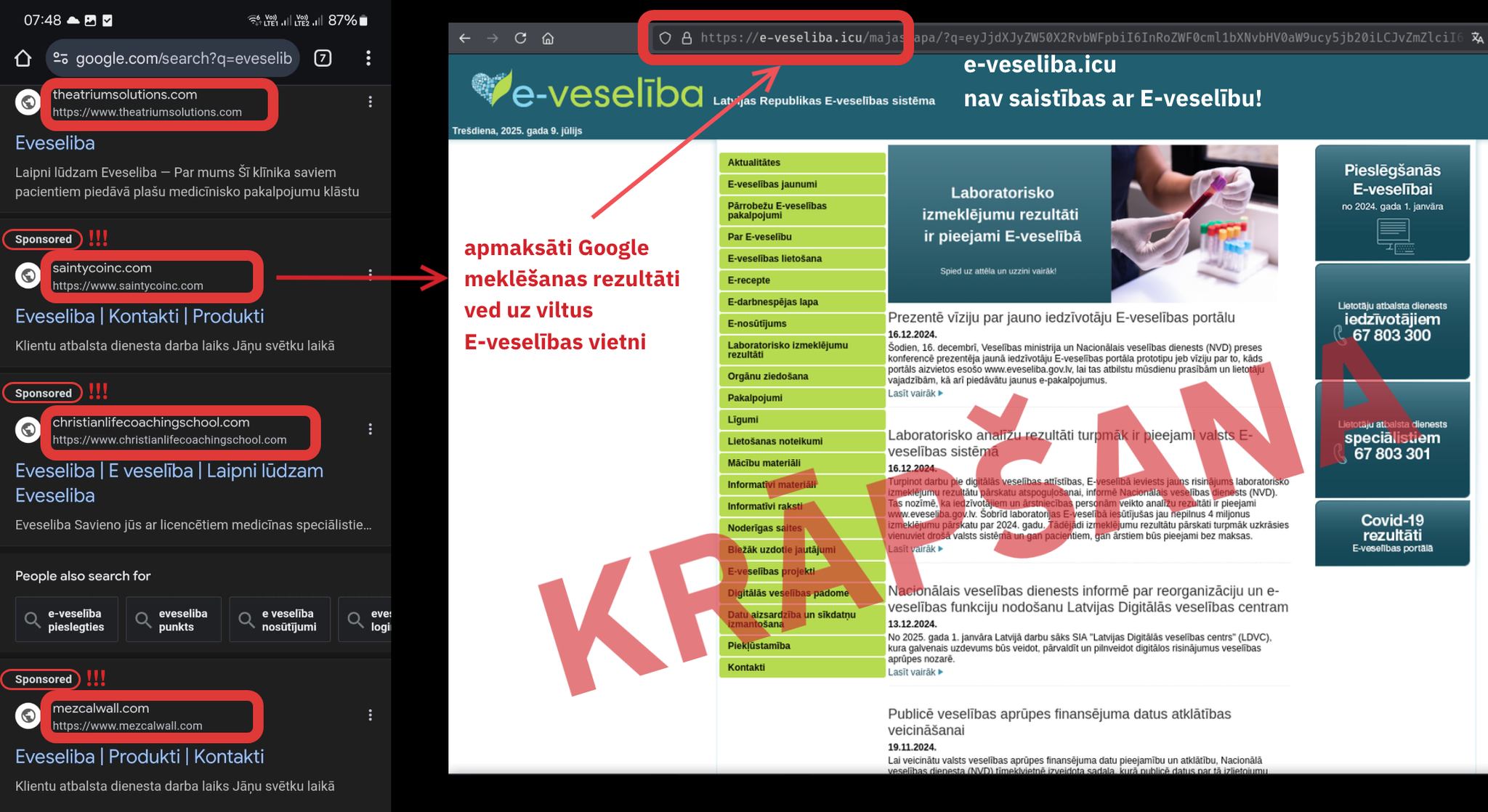

Uzmanieties! Krāpnieku apmaksāti Google meklēšanas rezultāti reklamē viltus E-veselība vietnes

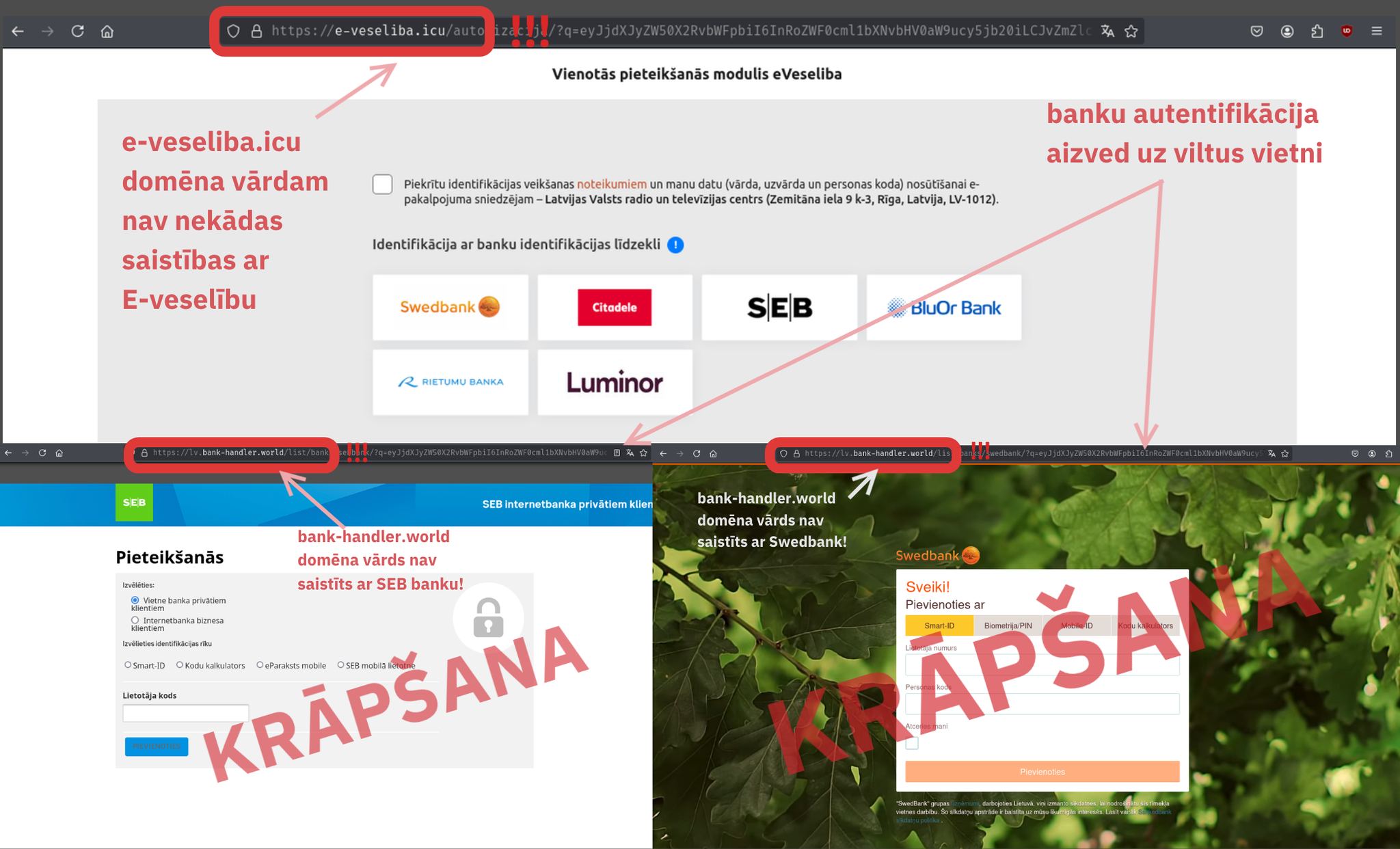

Latvijas digitālajā vidē novērota mērķēta pikšķerēšanas kampaņa, kas tika vērsta pret e-veselība portāla lietotājiem. Krāpnieki izmanto apmaksātus Google meklēšanas rezultātus, lai reklamētu viltus e-veselība vietnes. Apmaksātie meklēšanas rezultāti aizved uz viltus vietni, kas vizuāli ļoti atgādina īsto e-veselība, un ir paredzēta internetbankas piekļuves datu izkrāpšanai. CERT.LV jau ir saņēmusi vairākus ziņojumus no iedzīvotājiem, kuri viltus lapā ievadījuši savus personas vai bankas datus. Viens no gadījumiem rezultējies ar finansiāliem zaudējumiem 4000 EUR apmērā.

Viltus e-veselība vietnes var atpazīt pēc tā, ka vietnes adresē redzamais domēna vārds nav saistīts ar e-veselību, un tā satur novecojušu informāciju ar ziņām no 2024. gada. Pēc šāda paša principa var atpazīt arī viltu banku lapas, kas tiek parādītas, lai it kā autentificētos viltotajā e-veselība vietnē.

CERT.LV aicina ievērot piesardzības pasākumus:

- Veicot meklēšanu, pie rezultātiem jāpievērš uzmanība atzīmei Sponsorēts/ Sponsored, kas norāda, ka šis meklēšanas rezultāts ir apmaksāta reklāma.

- Atverot meklēto vietni, jāpievērš uzmanība vietnes adresei, vai adresē redzamais domēna vārds vispār ir saistīts ar meklēto iestādi (piemēram, veselība.gov.lv).

Par krāpnieciskām vietnēm aicinām ziņot, rakstot uz cert vai WhatsApp: 2323 0444.

Ja krāpnieciskā vietnē esat ievadījuši savus datus, aicinām nekavējoties par to informēt savu banku! Ja esat cietuši finansiālus zaudējumus, aicinām vērsties ar iesniegumu policijā.

Jaunai pikšķerēšanas shēmai izmanto apmaksātu reklāmu Facebook

Jūlijā sociālajā tīklā Facebook izplatījās krāpnieku izmantota apmaksāta reklāma, kas izskatījās kā parasts ieraksts. Krāpšana koncentrējusies ap izdomātu stāstu, kurā lietotāja "Sanita Jaunošāne" ievietojusi reklāmas publikāciju par kāda veikala tīmekļvietnē it kā bez maksas pieejamiem produktiem. Ieraksta komentāros bija atrodama aizdomīga saite, kurā, atbildot uz pāris jautājumiem, it kā iespējams tos dabūt.

Apskatot viltus konta profilu, redzams, ka tas tika izveidots tikai dienu pirms ieraksta publicēšanas. Arī komentāri zem ieraksta pievienoti aptuveni stundu pēc tā publicēšanas – pārsvarā no Bulgārijas. Uzklikšķinot uz saites, lietotājs tiek aizvests uz pikšķerēšanas vietni, kurā tiek ievākti viņa personīgie dati. Publicētais ieraksts ir mērķtiecīga lietotāju maldināšana ar mērķi ievākt personīgo informāciju, tai skaitā bankas datus.

Tā nav pirmā reize, kad Facebook parādās viltus konti, kas reklamē it kā izdevīgus piedāvājumus viltus vietnēs. Kritiski izvērtējiet emocionālus vēstījumus par negaidītām izdevībām, kas liek apšaubīt to ticamību. Pamanot aizdomīgu saturu, ziņojiet par to arī attiecīgās platformas uzturētājiem.

Saņemot jebkādu īsziņu ar pievienotu saiti, vienmēr jāpievērš uzmanība domēnam, vai tas pilnībā sakrīt ar iestādes vai uzņēmuma orģinālās lapas adresi. Lai izvairītos no viltus vietņu apmeklēšanas, CERT.LV mudina lietotājus savās ierīcēs lejupielādēt DNS ugunsmūri.

Krāpnieki izsūta maldinošanas īsziņas, izmantojot Elektrum vārdu

Izmantojot Elektrum identitātes elementus un ziņojot par it kā nesamaksātiem rēķiniem un elektrības atslēgšanu, krāpnieki izplatīja viltus paziņojumus nolūkā izkrāpt finanšu informāciju. Iedzīvotājiem tika izsūtītas maldinošas īsziņas, aicinot atvērt ļaunprātīgo saiti.

Lai radītu satraukumu un pamudinātu uz nepārdomātu rīcību, sūtītās īsziņas saturs bija aptuveni šāds: “No šodienas jums tiks ierobežota pakalpojumu sniegšana, vairāk info: (saite)”, cita versija – “Jūs neesat apmaksājis pēdējo rēķinu par elektrību, pārskatiet šo: (saite)” un tml. satura ziņas.

Esiet piesardzīgi, pirms savu datu ievadīšanas vietnē, vienmēr rūpīgi pārbaudiet vietnes adresi, vai tajā nav pamanāmas drukas kļūdas, piemēram, iztrūkst vai ir mainīts kāds burts. Šādas pat nelielas atšķirības norāda uz vietnes potenciāli krāpniecisko raksturu! Uzmanīgi pārbaudiet sūtītāja informāciju un īsziņas saturu, vai tajā nav iekļauta viltus saite. Elektrum portāla saite ir tikai un vienīgi www.elektrum.lv

Smikšķerēšanas mēģinājums, imitējot pavēsti iesaukšanai obligātajā dienestā

Jūlijā fiksēta jauna krāpniecības shēma, kuras ietvaros tika izsūtīta maldinoša īsziņa it kā Nacionālo bruņoto spēku (NBS) vārdā. Krāpnieki informēja par “iesaukumu obligātajā dienestā”, aicinot pilnu pavēsti lasīt pievienotajā saitē.

Īsziņā iekļautā saite veda uz viltotu vienotās pieteikšanās moduli, kas imitēja oficiālo valsts autentifikācijas portālu ar piekļuvi internetbankām. Tādējādi krāpnieku mērķis bija gan personas datu, gan naudas izkrāpšana no bankas kontiem.

CERT.LV aicina iedzīvotājus, saņemot jebkāda veida īsziņas, rūpīgi izlasīt un pievērst uzmanību, vai pievienotā saite pilnībā atbilst konkrētās organizācijas adresei. Krāpnieki mēdz veidot saites, kas var atgādināt dažādu iestāžu vai uzņēmumu mājaslapu adreses, tāpēc vienmēr jāpievērš uzmanība domēnam, vai tas pilnībā sakrīt ar iestādes oriģinālās lapas adresi. Nekādā gadījumā nevērt vaļā aizdomīgas saites un neizpaust personīgo informāciju.

Brīdinājums ceļotājiem! Vasara turpinās, bet…

Vasaras atvaļinājumu laikā, kad simtiem cilvēku rezervē viesnīcas, kiberdrošības eksperti brīdina par jaunu krāpniecības vilni. Kibernoziedznieki pārņem viesnīcu kontus booking.com sistēmā un, izmantojot to, izsūta ceļotājiem viltotus maksājuma pieprasījumus. Vēstulē, kas it kā nāk caur Booking.com platformu un izskatās likumīga, tiek radīta steidzamības sajūta – it kā jūsu rezervācija tiks atcelta, ja netiks apstiprināta maksājuma informācija. Ziņā var būt iekļauta saite uz viltus lapu, kur, ievadot datus, jūs faktiski nododat tos krāpniekiem. Pastāv arī risks nejauši lejupielādēt ļaunprātīgu programmatūru, kas dod noziedzniekiem pilnīgu kontroli pār jūsu ierīci.

Turklāt CERT.LV saņēma ziņojumu no kādas personas, kura Facebook platformā “uzķērās” uz viltus dzīvokļa īres sludinājumu – “izīrē dzīvokli Antverpenē, Beļģijā, par 500 EUR mēnesī”. Vīrietim tika piedāvāts veikt darījumu, izmantojot booking.com, lai apstiprinātu īpašuma tiesības un iesaistīto pušu identitāti. Patiesībā viņš saņēma e-pastu no inqbooking.com, kas tikai vizuāli atdarina booking.com vietni. Noticot krāpniekiem, un apstiprinot maksājumu, viņam izkrāpti 1 500 eiro.

Kā sevi pasargāt:

- Nekad neievadiet maksājumu datus ārpus Booking.com oficiālās vietnes vai lietotnes.

- Pievērsiet uzmanību, vai pievienotā saite nav viltota un pilnībā atbilst konkrētās organizācijas adresei.

- Neuzticieties ziņām, kas rada spiedienu vai steidzamību.

- Sazinieties ar Booking.com klientu atbalsta dienestu, ja saņemat aizdomīgu ziņu.

- Ja esat apkrāpts – nekavējoties bloķējiet karti un sazinieties ar savu banku.

Ļaunatūra un ievainojamības

Hakeru celtās vētras nerimstas – atklāti 18 kaitīgi Chrome un Edge tīmekļa pārlūku paplašinājumi

18 kaitīgi tīmekļa pārlūku Google Chrome un Microsoft Edge paplašinājumi ar paslēptu ļaunatūru pakļāvuši miljoniem lietotāju privātuma riskiem, pārvirzot lietotājus uz ļaundabīgām vietnēm un zogot lietotāju datus.

Ļaunprātīgie paplašinājumi monitorē lietotāju darbības tīmeklī, seko tam, kādas vietnes lietotājs apmeklē, un pārvirza lietotājus uz uzbrucēju izveidotām viltus vietnēm. Uzbrucēji var jebkurā brīdī izmantot iespēju iejaukties lietotāja darbībās, piemēram, aicinot lietotāju lejupielādēt “kritisku Zoom atjauninājumu” brīdī, kad tiek konstatēts, ka lietotājs ir saņēmis uzaicinājumu uz Zoom sanāksmi.

Sākotnēji neviens no šiem paplašinājumiem (piemēram, krāsu piemeklēšanas rīks, video ātruma kontroles rīks, skaļuma palielināšanas rīks, bezmaksas laika prognozes rīks, emocijzīmju tastatūra tiešsaistē u.c.) nesaturēja kaitīgu kodu. Tie pildīja savas funkcijas, bija saņēmuši virkni pozitīvu atsauksmju un pat “Google verified” atzīmi, iegūstot 2,3 miljonus plašu lietotāju loku. Līdz kārtējais atjauninājums padarīja šos paplašinājumus par ļaundabīgiem.

Uzbrucēji, visticamāk, pārņemot paplašinājumu izstrādātāju kontus un izmantojot nepilnības pārbaudēs, kas tiek veiktas paplašinājumu atjauninājumiem, panāca, ka ļaundabīgie atjauninājumi tika automātiski uzstādīti visos uzbrucēju kontrolētajos paplašinājumos.

CERT.LV mudina pārbaudīt savus Google Chrome vai Microsoft Edge pārlūkprogrammas paplašinājumus un nekavējoties izdzēst kaitīgos paplašinājumus. Plašāk: https://cert.lv/lv/2025/07/atklati-18-kaitigi-chrome-un-edge-timekla-parluku-paplasinajumi

Google publicē atjauninājumus Chrome ievainojamībai CVE 2025 6558

Jūlija vidū Google publicēja Chrome atjauninājumus, lai novērstu sešas ievainojamības, tostarp augstas ietekmes CVE-2025-6558 ievainojamību, kas saistīta ar ANGLE un GPU komponentēm (grafikas apstrādes komponentes, kas nodrošina saiti starp pārlūku un grafisko karti), un kas tiek aktīvi izmantota kiberuzbrukumos. Ievainojamība ļauj uzbrucējiem apiet Chrome pārlūkprogrammas izolācijas drošības mehānismus un iegūt piekļuvi operētājsistēmai, ja lietotājs atver ļaunprātīgu tīmekļa vietni.

Ja savā ierīcē izmantojat Google Chrome pārlūkprogrammu:

- Nekavējoties atjauniniet savu Google Chrome pārlūku uz versiju 138.0.7204.157 ( .158 Mac/Win un .157 Linux).

- Pēc atjaunināšanas pārstartējiet pārlūku (Menu > Palīdzība > Par Google Chrome).

- Sekojiet jaunākajiem drošības atjauninājumiem un veiciet nepieciešamos soļus, tostarp, ja izmantojat citus Chromium bāzētus pārlūkus (Edge, Brave, Opera u.c.).

Kritiska Microsoft SharePoint ievainojamība CVE-2025-53770

Atklāta kritiska ievainojamība CVE-2025-53770 Microsoft SharePoint programmatūrā - ietekmēti ir tikai on-premises jeb lokāli uzturētie serveri. Ievainojamība ļauj uzbrucējam veikt attālinātu koda izpildi (RCE) uz ievainojamās iekārtas, kas var novest pie pilnīgas sistēmas pārņemšanas, kā arī, potenciāli, uzbrucējam var būt iespēja pārvietoties tālāk tīklā un kompromitēt citas iekārtas. Ir zināms, ka šī ievainojamība jau tiek aktīvi izmantota kiberuzbrukumos.

Ietekmētās versijas:

- Microsoft SharePoint Server Subscription Edition 16.0.0 < 16.0.18526.20508

- Microsoft SharePoint Server 2019 versija 16.0.0 < 16.0.10417.20037

- Microsoft SharePoint Server 2016

Papildu informācija par ievainojamību un konkrēti ieteikumi risinājumiem: https://cert.lv/lv/2025/07/kritiska-microsoft-sharepoint-ievainojamiba-cve-2025-53770

Pakalpojuma pieejamība

Latvijas uzņēmums uzvar 24 miljonus eiro vērtā starptautiskā dronu iepirkumā – seko DDoS uzbrukumi

Latvijas uzņēmums kļuvis par vienīgo uzvarētāju starptautiskās dronu koalīcijas 24 miljonu eiro vērtajā iepirkumā, iegūstot līgumu par augstas veiktspējas autonomu bezpilota sistēmu piegādi Ukrainai. Aizsardzības ministrs A. Sprūds norādījis, ka šis sasniegums apliecina Latvijas aizsardzības industrijas augsto kapacitāti un sniedz būtisku ieguldījumu Ukrainas militārā atbalsta nodrošināšanā. Dronu koalīciju vada Latvija sadarbībā ar Lielbritāniju, un tās mērķis ir regulāri piegādāt Ukrainai nepieciešamās bezpilota tehnoloģijas, sniegt tehnisko atbalstu un nodrošināt personāla apmācību.

Paralēli šim nozīmīgajam panākumam, Latvijas kibertelpā atkal novērojamas politiski motivētas aktivitātes. Kā atbildi uz Latvijas iesaisti Ukrainas atbalstīšanā, 28. jūlijā prokremliski hakeru grupējumi sociālajos tīklos nekavējoties paziņoja par uzsāktiem DDoS uzbrukumiem pret vairākiem mērķiem Latvijā. Kiberuzbrukumi galvenokārt tika vērsti pret vairākām pašvaldību tīmekļvietnēm un transporta nozares infrastruktūru. Dažos gadījumos tika novēroti traucējumi.

Šāda veida kiberuzbrukumi ir mēģinājums traucēt sabiedrisko kārtību, graut sabiedrības uzticību valsts institūcijām un ietekmēt Latvijas ārpolitisko kursu, vienlaikus liekot uzsvaru uz kiberdrošības nozīmi valsts drošības kontekstā. Ņemot vērā Latvijas aktīvo un redzamo atbalstu Ukrainai, iespēja, ka Krievijas atbalstīti hakeri turpinās īstenot DDoS uzbrukumus pret Latviju – ir augsta, un tam ir jābūt gataviem.

Ielaušanās un datu noplūde

Botu mākoņi savelkas -- Go3 sistēmas bloķējušas mēģinājumus pārņemt lietotāju kontus

Jūlijā kibernoziedznieki mēģinājuši pārņemt televīzijas pakalpojuma Go3 lietotāju kontus, izmantojot viņu lietotājvārdu un paroļu datus, kas iepriekš noplūduši vai nozagti no citām vietnēm. Ar botu palīdzību šie dati tikuši automatizēti ievadīti ar tūkstošiem mēģinājumu sekundē, cerot, ka lietotāji vienas un tās pašas paroles izmanto arī savā Go3 sistēmā.

Go3 savās drošības sistēmās savlaicīgi fiksējusi aizdomīgus, automatizētus piekļuves mēģinājumus no tā dēvētajiem botu tīkliem, kuru mērķis ir pārbaudīt, vai ļaunatūras nozagtie piekļuves dati (e-pasti un paroles) darbojas "Go3" platformā. Pateicoties iekšējās uzraudzības mehānismiem, šīs darbības tika operatīvi atklātas un bloķētas.

Dažos gadījumos botiem izdevies pieslēgties reāliem lietotāju kontiem, jo viena parole un e-pasta adrese tiek izmantota vairāku pakalpojumu kontiem.

Lai sevi pasargātu no šādiem uzbrukumiem, lietotājiem ieteicams izmantot atšķirīgas un sarežģītas paroles katram savam kontam, izmantojot paroļu pārvaldnieku un, ja iespējams, divfaktoru autentifikāciju. Ieteicams arī regulāri pārbaudīt savus kontus un e pastus, lai laicīgi identificētu aizdomīgas darbības.

Lietu internets

Ar kafijas aparāta starpniecību uzlauž bankas kontu?

Kā sevi pasargāt digitālajā vidē un arī mājās, raugoties no kiberdrošības skatpunkta? Pirmā lieta, ko iesaka CERT.LV, ir saprast, kādas viedierīces ir jūsu saimniecībā, un kuras no tām ir pieslēgtas bezvadu internetam jeb mājas rūterim. Tad ķerties klāt paroļu nomaiņai – parasti ierīcēm ir iestatītas noklusējuma paroles, kas ir publiski zināmas – tai skaitā uzbrucējiem - un, diemžēl, tas ir viselementārākais un visizplatītākais veids, kā viedierīces tiek uzlauztas.

Tāpat regulāri jāveic atjauninājumi, kā arī ir vērts papētīt, vai visas funkcijas ir nepieciešamas, atslēdzot nevajadzīgās.

Pēdējais solis ir pašam WiFi jeb bezvadu internetam (ideālā gadījumā) izveidot atsevišķu viesu tīklu. Jūsu svarīgās, uzticamās ierīces, piemēram, jūsu dators, tad izmantotu galveno WiFi tīklu, bet mazāk drošās ierīces, piemēram, kafijas automāts, izmantotu viesu tīklu. Tas pasargās jūsu svarīgās ierīces no apdraudējuma, ja kādam būs izdevies uzlauzt jūsu kafijas automātu.

Plašāk: https://radioswh.lv/sabiedriba/caur-kafijas-aparatu-uzla