Kiberlaikapstākļi 2025 | SEPTEMBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Krāpniecības kampaņas kā rudens lapu čaboņa neatlaidīgi turpina savu gaitu – gan klasiskā pikšķerēšana, kas izmanto uzticamu organizāciju vārdus, gan viltus investīciju vietnes un kriptovalūtu shēmas, kas cenšas pievilināt neuzmanīgus ieguldītājus. Novēroti būtiski darbības traucējumi lidotās. Neatkāpjas šifrējošie izspiedējvīrusi, kā arī DDoS uzbrukumi saglabājas kā postošs kibertelpas draudu ainavas elements septembrī.

Krāpšana

Ož pēc shēmas! Vai astronomiskais rudens sabremzēs krāpšanas gadījumu skaitu?

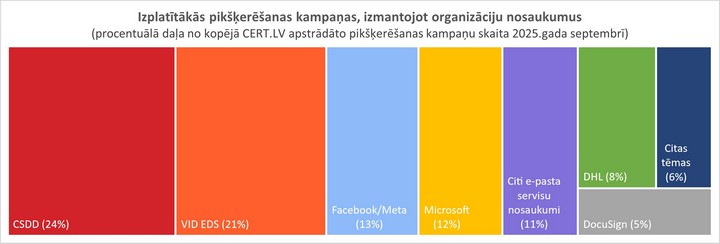

Septembris laikapstākļu ziņā ir bijis nokrišņiem pilns. Vietām naktīs termometra stabiņš noslīdēja līdz nulles atzīmei, salnai radot bojājumus augiem. Tāpat kibertelpā turpinās krāpniecības kampaņas ar viltus e-pasta vēstulēm un īsziņām – vislielākā aktivitāte novērota, maskējoties ar CSDD, VID EDS, Microsoft, Facebook vai DHL vārdu. Krāpnieku slazdos nonākušo iedzīvotāju finanšu zaudējumu apmērs svārstās no dažiem simtiem līdz pat vairākiem tūkstošiem eiro.

Starp iecienītākajiem krāpnieku paņēmieniem joprojām ir viltus investīciju vietnes un apmaksātas viltus banku lapas, kas parādās “Google” reklāmās. Krāpnieki fokusējās uz sabiedrībā zināmu personu, piemēram, Ministru prezidentes vārda izmantošanu, lai izplatītu un veicinātu ticamību krāpnieciskiem investīciju piedāvājumiem, kā arī izplatītu viltus ziņas.

Latvijas četru lielāko banku klientiem, pašiem apstiprinot maksājumus, šogad astoņos mēnešos izkrāpti kopumā 7,814 miljoni eiro , liecina Finanšu nozares asociācijas publiskotie dati. Labā ziņa - vienlaikus šogad astoņos mēnešos novērsti 11 970 krāpšanas gadījumi par kopumā 8 198 700 eiro. Taču krāpnieku shēmas kļūst aizvien daudzveidīgākas. Viņi ļaunprātīgi izmanto ne tikai telefonsakarus, īsziņas un citas tehnoloģijas, bet arī mākslīgā intelekta (MI) rīkus, kas būtiski atvieglo un paātrina viņu darbu. Ar MI rīku palīdzību blēži var izveidot ļoti personalizētu komunikāciju, sagatavot krāpšanas scenārijus, izveidot viltus tīmekļvietnes, ģenerēt korporatīvā stilā veidotu tekstu un pielāgot to konkrētai situācijai.

Aizsardzības ministrijas Nacionālais kiberdrošības koordinācijas centrs (NCC-LV) sadarbībā ar CERT.LV īsteno informatīvo kampaņu “Ož pēc shēmas!”, kuras mērķis ir stiprināt sabiedrības kiberdrošību un noturību pret apdraudējumiem, vienlaikus izglītojot par kiberhigiēnu un digitālajām krāpniecības shēmām.

Pārbaudi visu dubultā. Ož pēc shēmas? Ir pienācis laiks atpazīt shēmotājus — shemas.lv.

Bieza migla pārņēmusi skaitītājus: Krāpnieki uzdodas par “Elektrum”, “Latvenergo” un “Rīgas namu pārvaldnieks” darbiniekiem

Turpina uzdarboties krāpnieki, kas uzdodas par "Sadales tīkls", "Latvenergo" vai “Rīgas namu pārvaldnieks” darbiniekiem saistībā ar skaitītāju maiņu vai pārbaudi. Viltvārži cenšas izvilināt privāto informāciju – piekļuves internetbankai, arī personu apliecinošu dokumentu datus. Viņi mēģina sazināties gan telefoniski (zvani tiek veikti gan no vietējiem, gan ārvalstu numuriem), gan arī zvana pie durvīm un mēģina iekļūt mājoklī, aizbildinoties ar skaitītāju pārbaudes nepieciešamību.

Uzmanīsimies un neizpaudīsim savus datus krāpniekiem! Bažu gadījumā iedzīvotāji aicināti sazināties ar "Sadales tīkls", zvanot uz informatīvo tālruni: 8403 vai “Rīgas namu pārvaldnieks”, zvanot uz bezmaksas informatīvo tālruni 8900. Īpaši aicinām iedzīvotājus par krāpnieku aktivitātēm brīdināt vecāka gadagājuma ģimenes locekļus.

Bīstams caurvējš: Brīdina par krāpnieciskām reklāmām bankas vārdā

CERT.LV brīdina par sociālajos tīklos izplatītām krāpnieciskām reklāmām “SEB banka” aizsegā, kur cilvēki tiek aicināti piedalīties viltus aptaujā, par dalību tajā solot naudas balvu.

SVARĪGI! Lai pasargātu sevi un tuviniekus no viltus vietnēm, izmantosim drošas paroles un daudzfaktoru autentifikāciju, savlaicīgi atjaunosim programmatūru un uzmanīsimies no aizdomīgām saitēm. Iesakām izmantot praktiskus aizsardzības rīku – CERT.LV un NIC.LV izstrādāto DNS ugunsmūri (pieejams bez maksas vietnē dnsmuris.lv ), kas pasargā tā lietotājus no Latvijā aktuālām krāpšanas kampaņām internetā, piemēram, viltus banku lapām, krāpnieciskām platformām un vīrusus izplatošām vietnēm.

Krāpnieki reaģē uz tehnoloģiju jaunumiem - “rezervē jau tagad”

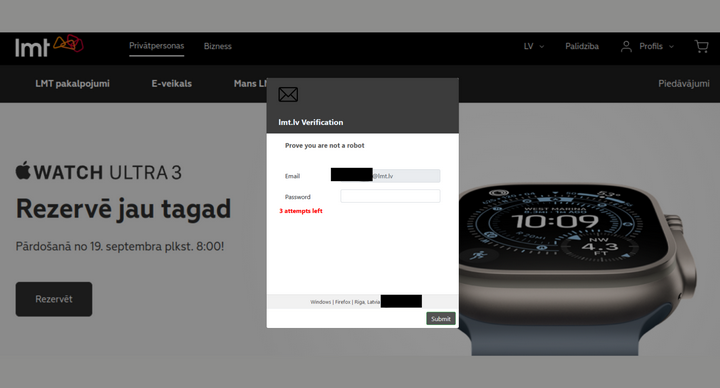

Jaunums! Fiksēta pikšķerēšana kontekstā ar 19. septembrī gaidāmo “Apple Watch Ultra 3” pārdošanu – krāpnieki, ļaunprātīgi izmantojot LMT vārdu, aicināja lietotājus “rezervēt jau tagad” ierīci krāpnieciskā verifikācijas lapā.

Saskaroties ar krāpšanas gadījumu, nekavējoties ziņojiet bankai un vērsieties Valsts policijā. Par saņemtu krāpniecisku e-pasta vēstuli, īsziņu vai pamanītu viltus tīmekļa vietni nekavējoties ziņojiet cert vai pārsūtiet SMS/WhatsApp uz 232 304 44.

Attēlā pikšķerēšanas gadījums ar ļaunprātīgi izmantotu LMT vārdu

Ļaunatūra un ievainojamības

Turpinās šifrējošo izspiedējvīrusu uzbrukumi

Laikapstākļi nelutina. Šogad CERT.LV reģistrēto ziņojumu skaits par šifrējošā izspiedējvīrusa uzbrukumiem turpina augt. Teju katru mēnesi kāds uzņēmums ziņo par uzbrukumu, kas ir paralizējis tā IT infrastruktūru, ietekmējis klientu datus vai pat apturējis darbību uz vairākām dienām. Par izspiedējvīrusa uzbrukuma mērķi var kļūt jebkurš uzņēmums – neatkarīgi no nozares vai lieluma. Arī septembrī saņemts ziņojums no uzņēmuma, kas specializējas telekomunikācijas iekārtu vairumtirdzniecībā.

Šī regularitāte norāda uz vairākām tendencēm: uzbrucēju grupējumi ir kļuvuši organizētāki, to taktikas pielāgojas uzņēmumu aizsardzības mehānismiem, vienlaikus daudziem uzņēmumiem joprojām jāuzlabo aizsardzības pasākumi un spēja ātri atjaunot darbību pēc incidenta.

Kiberuzbrukums pret aviācijas IT pakalpojumu sniedzēju ietekmē lielākās Eiropas lidostas

19. septembrī kiberuzbrukums pret programmatūras nodrošinātāju “Collins Aerospace”, kas apkalpo vairākas aviosabiedrības vienlaikus, kā ilgstoša migla izraisīja traucējumus vairākās lielākajās lidostās Eiropā.

Lidostu darbības traucējumi, kas ietekmēja automatizētās reģistrācijas sistēmas, bija saistīti ar izspiedējvīrusa uzbrukumu, paziņoja ES kiberdrošības aģentūra ENISA, uzsverot pieaugošos šāda veida uzbrukuma riskus kritiskajai infrastruktūrai un nozarēm.

“Collins Aerospace” ir viens no pasaulē lielākajiem aviācijas un aizsardzības risinājumu piegādātājiem. Kiberuzbrukums ietekmēja reģistrācijas un iekāpšanas sistēmas lielākajās lidostās, piespiežot tās pāriet uz manuāliem procesiem. Ceļotāji, tostarp arī Latvijas iedzīvotāji, saskārās ar ilgāku gaidīšanas laiku pie reģistrācijas un iekāpšanas, kā arī ar kavētiem reisiem. Incidents ietekmēja lidostas Apvienotajā Karalistē, Vācijā, Beļģijā un Īrijā, Londonas Hītrovas lidostu, Briseles lidostu un Berlīnes Brandenburgas lidostu. Rīgas lidosta netika tieši skarta šī incidenta rezultātā.

Notikušais kalpo kā būtisks atgādinājums par kiberdrošības nozīmi transporta infrastruktūrā un nepieciešamību pēc proaktīviem preventīviem pasākumiem gan no pakalpojumu sniedzēju, gan lidostu, gan regulējošo iestāžu puses. CERT.LV aicina Latvijas transporta nozares dalībniekus diversificēt IT pakalpojumu sniedzējus un regulāri veikt IT sistēmu drošības testus.

Ar Ķīnu saistāmas grupas izmanto slēptas ļaunatūras, lai uzlauztu programmatūras piegādātājus

Līdzīgi kā apturot postošu negaisu, "Google" atklājis kibernoziedznieku kampaņu, kas ir atzīta par vienu no nozīmīgākajām piegādes ķēdes uzlaušanas kampaņām pēdējā laikā. Saskaņā ar “Google” sniegto informāciju, augsti kvalificēti kiberuzbrucēji, kas saistāmi ar Ķīnas valdību, ielauzās tehnoloģiju, programmatūras un juridisko pakalpojumu sniedzēju uzņēmumos ar slepenu ļaunprogrammatūru, kas ļauj nemanāmi nozagt sensitīvus datus no šiem uzņēmumiem un to klientiem. Hakeri veikli “pārslēdzas” no piegādātāja infrastruktūras uz klientu tīkliem, meklējot e-pastos informāciju par ASV nacionālās drošības un starptautiskās tirdzniecības jautājumiem.

Kibernoziedznieki arī ieguvuši piekļuvi plaši izmantotu uzņēmumu tehnoloģiju pirmkodam, visticamāk, ar nolūku analizēt un atklāt jaunas ievainojamības, kas varētu sekmēt nākamos uzbrukumus.

Satraucošs šīs kampaņas elements ir ļaunprogrammatūras “aizmugures durvis” ar nosaukumu “Brickstorm”. Tās tiek instalētas infrastruktūrās, kuru gala iekārtās nav iespējams uzstādīt kiberdraudu atklāšanas un reaģēšanas rīkus (EDR), pretvīrusu programmatūru, e-pasta drošības vārtejas vai ievainojamību skenerus. EDR apiešana ļauj uzbrucējiem slēpties daudz ilgāk nekā parasti — šī incidenta atklāšana prasījusi vidēji 393 dienas, kas, salīdzinot ar citiem gadījumiem, tas ir ievērojami ilgāks laiks.

Pakalpojuma pieejamība

Pašvaldības tīmekļvietnes skar DDoS uzbrukums

Septembrī pakalpojuma piekļuves atteices uzbrukumi turpinājās viļņveidīgi kā brāzmains vējš, skarot gan valsts un pašvaldību iestādes, gan arī privātā sektora organizācijas, kas apliecina šī apdraudējuma noturīgu un plaši mērķētu raksturu.

Vairākas pašvaldības tīmekļvietnes īslaicīgi kļuva nepieejamas izkliedētā pakalpojuma atteikuma (DDoS) uzbrukuma dēļ. Uzbrukumā izmantots botu tīkls, kas radīja lielu skaitu nepabeigtu TCP savienojumu (caur kuriem dati ceļo starp divām ierīcēm internetā) uz HTTP un HTTPS portiem, noslogojot servera resursus.

DDoS uzbrukumi joprojām ir efektīvi pret nepietiekami sagatavotām infrastruktūrām. Ātrie pagaidu risinājumi, piemēram, ieviesta ģeogrāfiskā piekļuves ierobežošana, ļaujot pieslēgties tikai no Latvijas IP adresēm, var palīdzēt atjaunot vietņu darbību. Taču ilgtermiņā ir vajadzīga plašāka aizsardzība - gan tīkla līmenī (ISP/CDN filtrēšana), gan serveru tehniskie iestatījumi, ugunsmūris pret tīmekļa uzbrukumiem (WAF) un skaidrs rīcības plāns incidentu gadījumā.

Svarīgi ir regulāri veikt sistēmu drošības testus, lai pārbaudītu to noturību pret plūsmas pieaugumu un simulēt DDoS uzbrukuma scenārijus. CERT.LV pakalpojumu klāstā ir Drošības operācijas centra (SOC) pakalpojums aizsardzībai, kas ir pielāgota kiberdrošības uzraudzībai reāllaikā, lai identificētu, izmeklētu un novērstu kiberapdraudējumus un incidentus. SOC pakalpojums, tāpat kā citi CERT.LV pakalpojumi, ir bez maksas.

Ielaušanās un datu noplūde

Kas ir Kremļa izstrādātā lietotne "MAX" un kā tā apdraud Latviju?

Mākoņi draudīgi savelkas. Krievijā nesen prezentēta jauna tērzēšanas lietotne “MAX”, kuru pilnībā kontrolē Kremļa specdienesti. No 2025. gada 1. septembra tās uzstādīšana būs obligāta visos Krievijas viedtālruņos. Oficiāli “MAX” piedāvā alternatīvu tādiem Rietumu saziņas rīkiem kā “WhatsApp” vai “Signal”. Patiesībā tas ir rīks, kas kalpo sabiedrības digitālai kontrolei, cenzūrai un novērošanai — gluži kā rudens lietus, kas klusi ieplūst katrā atvērtā logā, iegūstot ziņas par visu, kas notiek iekšpusē. Lietotne pieejama arī ārpus Krievijas, tostarp Latvijā. Ņemot vērā, ka Latvijā viesojas tūristi un radinieki no Krievijas, jautājums par drošību kļūst aktuāls.

CERT.LV brīdina, ka “MAX” izmantošana ietver būtiskus drošības un privātuma riskus. Lietotne ievāc plašu metadatu klāstu: kontaktus, IP adreses un aktivitātes laika zīmogus. No šiem datiem iespējams izveidot lietotāja uzvedības profilu un noteikt atrašanās vietu.

Lai gan iedzīvotājiem Latvijā nav aizliegts instalēt šo lietotni, jāapzinās, ka visi dati tiek apstrādāti Krievijā – valstī, kas īsteno agresiju pret Ukrainu un pauž draudus Baltijas reģionam. Tāpēc šīs lietotnes izmantošana rada nopietnus kiberdrošības un privātuma riskus, jo tā var kļūt par izlūkošanas instrumentu, atklājot informāciju par Latvijas iedzīvotājiem.

“Jaguar Land Rover” cietis nopietnā kiberuzbrukumā, kas novedis pie ražošanas apturēšanas

Britu autoražotājs “Jaguar Land Rover” šoruden piedzīvoja kiberuzbrukumu, kas uz mēnesi paralizēja uzņēmuma darbību. Uzbrukuma dēļ uzņēmuma IT sistēmas, kas atbild par pasūtījumiem, rezerves daļām un automašīnu nodošanu klientiem, vienkārši “nolūza” kā lietusgāzē applūdis ceļš.

Izskanējušas bažas par plašāku ietekmi uz Lielbritānijas ekonomiku, jo ražošanas apturēšanas laikā cieš ne tikai pats auto koncerns, bet arī daudzi piegādātāji un to darbinieki. Procesos iesaistījusies arī Lielbritānijas valdība, kas palīdz autoražotājam atsākt darbību pēc kiberuzbrukuma. Atbildību par uzbrukumu uzņēmusies hakeru grupa “Scattered Spider”, kas apgalvo, ka ieguvusi arī klientu datus.

Šis incidents ir skaidrs signāls arī Latvijas uzņēmumiem: kiberdrošība ir stratēģisks jautājums, nevis tehniska detaļa. Savlaicīga drošības pasākumu ieviešana, IT sistēmu drošības testi, pikšķerēšanas simulācijas, darbinieku apmācība sadarbībā ar CERT.LV ir efektīvi soļi, lai mazinātu riskus.

Kā kiberuzbrucēji var izlasīt jūsu e-pasta vēstules, izmantojot ChatGPT

Kiberdrošības eksperts Eito Miyamura tērzēšanas platformā “X” demonstrējis, kā uzbrucēji, ļaunprātīgi izmantojot mākslīgā intelekta rīku “ChatGPT”, var piekļūt personas privātajām e-pasta vēstulēm, vēsta la.lv.

Kā tas notiek? Hakeris izveido viltotu “Google” kalendāra notikumu, kurā iebūvētas slēptas instrukcijas, un gaida, līdz lietotājs lūgs “ChatGPT” veikt kādu darbību. Ja mākslīgā intelekta (MI) rīkam piešķirta piekļuve “Gmail” un “Google Calendar”, tas, apstrādājot notikuma saturu, var neapzināti nolasīt un atklāt arī privātas vēstules. Lai varētu veikt šādu uzbrukumu, jāzina vien potenciālā upura e-pasta adrese.

Funkcija “Model Context Protocol” ļauj MI rīkam tieši savienoties ar “Gmail” un “Google Calendar”. Šāda automatizācija rada risku – ja “ChatGPT” ir atļauts lasīt kalendāra saturu, uzbrucējs var ievietot kalendārā slēptas komandas, kurām asistents neapzināti seko.

Lietu internets

Kad veļas diena kļūst par kiberdrošības incidentu

Septembrī Amsterdamas universitātes studentu kopmītnēs “viedā” veļas mazgātava, kas apkalpo teju 1 250 studentu, kā līcī dreifējošs ledus tika uz laiku slēgta pēc tam, kad nezināms kiberuzbrucējs veica manipulācijas ar veļas mazgātuves digitālo maksājumu sistēmu, ļaujot lietotājiem mazgāt drēbes bez maksas, vēsta theregister.com . Kas sākās kā komisks “studentu džekpots”, ātri kļuva par problēmu: pakalpojuma sniedzēja ienākumi “sabruka”, veļas mašīnas tika slēgtas, bet studenti palika ar neizmazgātu veļu.

Šis gadījums skaudri atgādina par augošajiem IoT riskiem: ikdienas ierīces – no veļas mašīnām līdz kafijas automātiem – jebkas ar mikroshēmu var kļūst par pievilcīgu mērķi uzbrucējiem.

Vienlaikus gūtas 3 svarīgas atziņas: ja ierīce ir “gudra”, tā var būt ievainojama; ērtība bez drošības ir īslaicīga ilūzija; sekas nav tikai digitālas – tās ietekmē cilvēku ikdienas dzīvi