Kiberlaikapstākļi | 2024 | JŪLIJS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

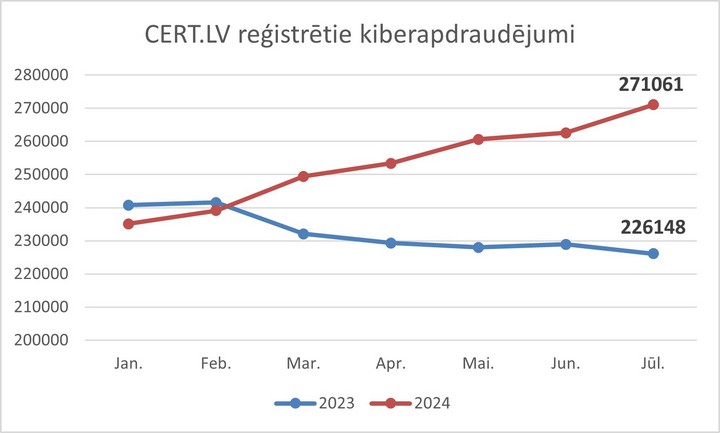

Jūlijā CERT.LV reģistrētas 271 061 apdraudētas unikālas IP adreses, kas ir augstākais rādītājs šogad. Pret iepriekšējo mēnesi pieaugums ir neliels, bet salīdzinājumā ar 2023. gada jūliju tas ir par 20% vairāk.

Attēlā: Kopējais apdraudēto unikālo IP adresešu skaits mēnesī

Piedzīvota viena no spēcīgākajām vasaras vētrām. Kļūdaina atjauninājuma izraisīti globāli interneta darbības pārtraukumi pasaulē; plaši, politiski motivēti piekļuves atteices uzbrukumi sakaru nodrošinātājiem Latvijā; trīskārtīgi pieaudzis krāpšanā apdraudēto IP adrešu skaits, izmantojot viltus vietnes, hipersaites un QR kodu: Aktuālais kibertelpā jūlijā.

Krāpšana

Krāpšanas apmēri kā virpuļviesulis turpina uzņemt apgriezienus: CERT.LV reģistrēto apdraudēto IP adrešu skaits jūlijā salīdzinājumā ar šo pašu mēnesi pērn ir trīskāršojies. Intensīvākās pikšķerēšanas kā lietusgāzes tika novērotas kurjerpasta piegādes uzņēmumu vārdā, tāpat turpinās nodokļu atmaksas pikšķerēšanas, viltus policijas pavēstes, viltus darba piedāvājumi, viltus rēķinu izsūtīšanas, pikšķerēšanas mēģinājumi no booking.com viltus vietnes. Pieaudzis Microsoft 365 piekļuves datu izkrāpšanas uzbrukumu mēģinājumu skaits. Taču ir arī jauni scenāriji, kur nobāl pat klasiķi.

Tagad arī latgaliski!

Kibertelpā atkal interesanti jaunumi – tagad krāpnieki sūta viltus ziņas arī latgaliešu valodā! Tā, piemēram, maskējoties aiz kurjerpasta “FedEX” vārda, masveidā tika izsūtītas e-pasta vēstules ar tekstu latgaliešu valodā, ka “paka tiks piegādāta šodien, bet ir jāatjaunina piegādes adrese pievienotajā saitē”. Tas varētu būt skaidrojams ar to, ka jūnijā tulkošanas rīks “Google Translate” tika paplašināts ar 110 jaunām valodām, tostarp arī latgaliešu.

CERT.LV mudina iedzīvotājus saglabāt modrību. Ja rodas aizdomas par krāpšanu, ir jāvēršas pie kurjerpasta uzņēmuma, saziņai izmantojot uzņēmuma tīmekļvietnē norādīto kontaktinformāciju, lai pārliecinātos par sūtīto ziņu patiesumu. CERT.LV aicina brīdināt arī savus tuviniekus, īpaši gados vecākus cilvēkus, lai viņi nekristu par upuri šādiem blēžiem.

“Jūsu digitālā piekļuve tiks pārtraukta ar šīs dienas beigām.” Tas ir kā iemest granātu

Kā jauna “sērga” jūlijā izplatījās krāpnieku e-pasti “Smart-ID” vārdā, kuros ir ļaunprātīgas saites, aicinot ievadīt datus. Tā visu mēnesi cirkulēja viltus paziņojumi “Smart-ID” lietotājiem: “Nesen pamanījām, ka jau ilgu laiku neesat izmantojis “Smart-ID”, un šķiet, ka jums tas vairs nav nepieciešams. Informējam, ka jūsu digitālā piekļuve tiks pārtraukta ar šīs dienas beigām. Vai vēlaties turpināt izmantot mobilo lietotni?”

Mēneša izskaņā, plosoties “koklauzim”, “Smart-ID” lietotāji saņēma viltus paziņojumus par to, ka viņu “Smart-ID” sertifikāta automātiskā atjaunošana ir neizdevusies un, lai atjaunotu sertifikātu manuāli, nepieciešams skenēt QR kodu un atvērt reaktivācijas portālu.

Lai neiekristu krāpnieku slazdā, jābūt īpaši uzmanīgiem! Ir vērts apdomāt divreiz, pirms klikšķināt uz hipersaitēm. Pārbaudiet adresi, no kuras nosūtīts e-pasts un novērtējiet adreses autentiskumu. Ja e-pasta adrese, saturs un struktūra šķiet aizdomīga, nekad neklikšķiniet uz hipersaites e-pastā, neskenējiet QR kodu un neievadiet datus. Smart-ID konta derīguma termiņš vienmēr ir redzams Smart-ID lietotnē un konta atjaunošana tiek veikta tikai pašā lietotnē.

Smikšķerēšanas uzbrukuma pazīmes un ieteikumi drošībai: https://cert.lv/lv/2024/07/teksta-zinojumapmainas-uzbrukumi-smikskeresanas-saga-ouch-julijs-2024

Vēl skarbāk - māte pārskaita “dieva sūtņiem” 2300 eiro dēla glābšanai no alkoholisma

Kāpēc reizēm uz “grābekli” nākas uzkāpt vairākkārt, līdz beidzot saproti pieļauto kļūdu? Kāda sirmgalve saņēmusi telefonzvanu no krāpniekiem, kuri sevi dēvējuši par starpniekiem starp Dievu un cilvēku un jautājuši sievietei, vai viņai ir kādas veselības problēmas. Krāpnieki, sadzirdot sievietes sacīto par dēla problēmu ar alkoholu, par ko viņai sāpot sirds, piedāvāja aizlūgšanu par viņas dēlu, norādot, ka viņi dievnamos aizdegs sveces, bet viņai jāaizskaita krāpniekiem nauda. Rezultātā sirmgalve četros maksājumos aizskaitīja 2 300 eiro. Pēc šīs naudas summas pārskaitīšanas sieviete atkārtoti saņēma zvanu no krāpniekiem, kuri prasīja jau 14 000 eiro, taču pēc šī pieprasījuma viņa saprata, ka notiek aizdomīgas darbības un informēja Valsts policiju.

Ieteikumi, kā atpazīt krāpnieku e-pasta vēstules un īsziņas: https://neuzkeries.lv/padomi-drosibai

Krāpnieki atver jaunu fronti. "Venipak" brīdina par krāpniecību uzņēmuma vārdā

Svelme pieņemas spēkā: krāpnieku shēmas un vilinājumi ir teju uz katra stūra. Jūlijā cilvēki ziņoja par novērotiem pikšķerēšanas mēģinājumiem starptautiskās sūtījumu kompānijas "Venipak" vārdā tirdzniecības platformā “Facebook Marketplace". Atsaucoties uz publicētajiem pārdošanas sludinājumiem, tiek piedāvāts veikt pirkumu un nosūtīt to ar "Venipak" starpniecību it kā no biznesa klienta, taču pēc tam pircējs saņem krāpniecisku saiti, kas ved uz norēķinu platformu, kur nepieciešams ievadīt bankas konta datus. Jābūt ļoti uzmanīgiem, lai uz to neuzķertos.

Iestāžu (prioritāri valsts un pašvaldību) darbinieku digitālās drošības un pratības uzlabošanai CERT.LV piedāvā pikšķerēšanas uzbrukumu simulācijas pakalpojumu. Ar tā palīdzību organizācijas var simulēt pielāgotus un reālus pikšķerēšanas uzbrukumus, lai apmācītu darbiniekus un veicinātu spējas identificēt, atpazīt un novērst kiberapdraudējumus. Tas palīdz stiprināt organizāciju aizsardzību pret sociālās inženierijas uzbrukumiem, tā mazinot cilvēciskā faktora riskus. CERT.LV aicina rakstīt uz cert@cert.lv un informēt par vēlmi saņemt pakalpojumu.

Ļaunatūra un ievainojamības

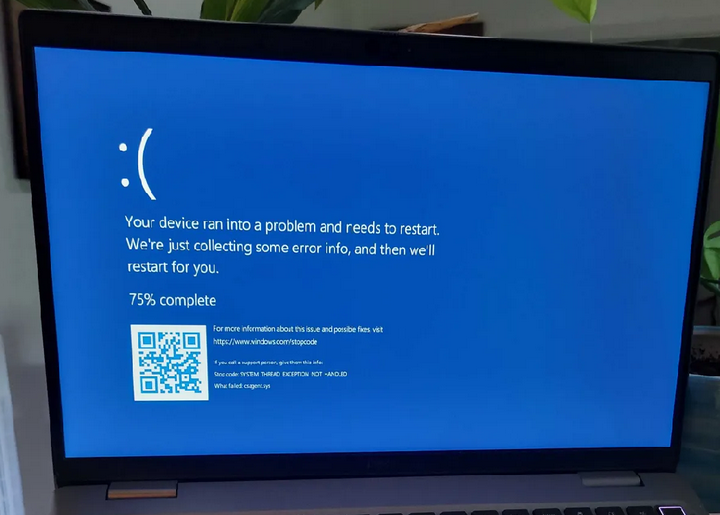

Kiberkļūdu traģikomēdija: Kad kļūdains atjauninājums izraisa globālu haosu

Jaunākajā epizodē no sērijas "kad tehnoloģijas uzvedas slikti" mūsu varonis ir antivīrusa programmu gigants "CrowdStrike", kurš, šķiet, ir izlēmis, ka dzīve ir pārāk garlaicīga bez nelielas drāmas. Un ko viņi dara? Izlaiž atjauninājumu, kas ir tik kļūdains, ka pat "Windows" operētājsistēma saka: "Nē, paldies, es šodien izvēlos “zilo nāves ekrānu” (BSOD).

Un tā, 19. jūlijā, daudzi “Windows” lietotāji visa pasaulē saskārās ar operētājsistēmas "Windows" problēmām. To izraisīja “CrowdStrike" kļūdains antivīrusa programmas atjauninājums, kas izsita no ierindas vairāk nekā 8.5 miljonus datoru. IT traucējumi visā pasaulē ietekmēja lidostas, dzelzceļa satiksmi un veselības aprūpes nozari, viesnīcas, medijus, bankas un daudzas citas organizācijas.

"CrowdStrike" apstiprināja, ka notikušajā nav vainojams kiberuzbrukums. Problēma tika identificēta, izolēta un ieviests labojums. Latvijā "CrowdStrike" programmatūra nav plaši izmantota (jo ir dārgs risinājums), uzsver CERT.LV, tāpēc ietekme bija minimāla.

Gūtā mācība: atjauninājumu uzstādīšana ir jāveic rūpīgi un apdomīgi. Vienmēr pārbaudiet atjauninājumus pirms to instalēšanas! Pretējā gadījumā tas var beigties ar “zilu” ekrānu un globālu haosu.

Avots: Alyson Windsor/ZDNET

Īpaši stipras jaunatklāto kritisko ievainojamību lietavas

Jūlija sākumā OpenSSH serveru (sshd) programmatūrā atklāta kritiska ievainojamība CVE-2024-6387. Ievainojamība kibertelpā tiek dēvēta arī par RegreSSHion. Izmantojot šo ievainojamību, uzbrucējs neautentificējoties var veikt attālinātu koda izpildi ar augstākajām sistēmas (root) privilēģijām. Plašāk: https://cert.lv/lv/2024/07/atklata-kritiska-openssh-ievainojamiba-cve-2024-6387

RADIUS protokolā atklāta kritiska ievainojamība CVE-2024-3596, kurai dots nosaukums Blast-RADIUS. Šī ievainojamība izmanto kriptogrāfiskās jaucējfunkcijas MD5 nepilnības RADIUS protokolā. Tā rezultātā RADIUS servera komunikācija ar klientiem ir pakļauta pārtvērējuzbrukumiem (man-in-the-middle attack) un uzbrucējam ir iespēja modificēt Access-Accept, Access-Reject, Access-Challenge un Protocol-Error RADIUS servera atbildes. Izmantojot šo ievainojamību, uzbrucējs var piekļūt mērķa organizācijas tīkla iekārtām un servisiem, nezinot lietotāju piekļuves datus un, iespējams, pat apiet vairāku faktoru autentifikāciju. Plašāk: https://cert.lv/lv/2024/07/atklata-kritiska-ievainojamiba-radius-protokola

Vairākas nopietnas ievainojamības identificētas pasaulē un Latvijā plaši izmantotās programmatūru izstrādes platformas GitLab Community un Enterprise versijās. Bīstamākā un jaunākā no tām ir CVE-2024-6385, kuru uzbrucēji var izmantot, lai izpildītu neautorizētus automatizētus uzdevumus kā cits lietotājs. Plašāk: https://cert.lv/lv/2024/07/atklatas-vairakas-nopietnas-ievainojamibas-gitlab-community-un-enterprise-versijas

CERT.LV aicināja nekavēties un pēc iespējas ātrāk uzstādīt aktuālos atjauninājumus!

Pakalpojuma pieejamība

Latvijā novēroti plaši, politiski motivēti piekļuves atteices uzbrukumi

Svelme atgriezusies ar jaunu joni. Jūlijā tika veikti plaši piekļuves atteices uzbrukumi sakaru nodrošinātājiem, tai skaitā visiem trim lielajiem mobilo sakaru operatoriem, taču to ietekme bija īslaicīga un maznozīmīga, pateicoties efektīvām aizsardzības sistēmām.

Jau vēstīts plašsaziņas līdzekļos, ka no 9. līdz 11. jūlijam notika NATO samits Vašingtonā, kura laikā uzmanības centrā bija jautājumi, kas saistīti ar NATO aizsardzības spēju stiprināšanu un ilgtermiņa atbalstu Ukrainai. Samitā Latvijas valsts prezidents Edgars Rinkēvičs uzsvēra Krievijas draudu nopietnību alianses drošībai un aicināja stiprināt aizsardzības spējas. Prezidenta paziņojums medijiem no NATO samita par rietumu ieroču piegādēm Ukrainai izraisīja plašu diskusiju haktīvistu grupās “Telegram” kanālā.

Zīmīgi, ka pēc samita, 12. jūlijā, Latvijā tika novēroti vērienīgi DDoS uzbrukumi, kas liecina par Krievijas turpināto agresiju kibertelpā. Atsevišķos gadījumos pakalpojuma pieprasījumu plūsma bija pat 200 reizes lielāka nekā ikdienā. Šie notikumi akcentē nepieciešamību pēc nepārtrauktas kiberdrošības spēju uzlabošanas un starptautiskās sadarbības. Krievija joprojām ir galvenais kiberapdraudējuma avots, un politiski motivēti kiberuzbrucēji turpina vērsties pret NATO sabiedrotajām valstīm, arī Latviju. Viņu mērķis ir apgrūtināt IKT infrastruktūru Ukrainas atbalstītājiem, kiberuzbrukumus vēršot uz sistēmu darbības traucēšanu. Sistēmu uzturētājiem jābūt proaktīviem, stiprinot savu kiberdrošības pārvaldību. CERT.LV ieteikumi DDoS ietekmes mazināšanai: https://cert.lv/lv/2022/08/ieteikumi-ddos-ietekmes-mazinasanai.

Ielaušanās un datu noplūde

Atslābināties pāragri: Uzlauztas vietnes un to loma nevēlamu reklāmu vai ļaunatūru izplatīšanā

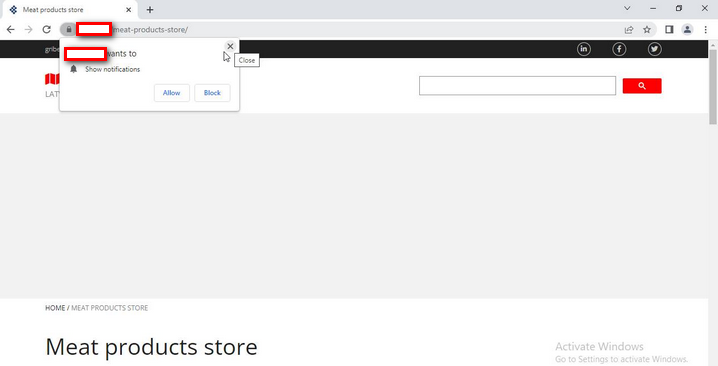

CERT.LV redzeslokā nonāca vairākas uzlauztas tīmekļa vietnes ar kiberuzbrucēju ievietotu saturu. Detalizētā pārbaudē tika konstatēts, ka šīs kompromitētās vietnes veic pieprasījumus uz CR04.BIZ, un tiek izmantots JavaScripts, lai izsauktu pārlūka paziņojumu funkciju “Show notifications”. Kad apmeklējat kompromitētu vietni, tā var izsaukt pārlūka paziņojumu, lūdzot lietotāja atļauju rādīt paziņojumus.

Ja lietotājs piekrīt, viņš sāk saņemt paziņojumus, kas bieži satur nevēlamas reklāmas (adware), kā arī var novirzīt lietotāju uz bīstamām vietnēm, tādām, kur šķietami iespējams lejupielādēt leģitīmu bezmaksas programmatūru, bet patiesībā tā nāk “komplektā” ar ļaunatūru saturošu saturu (visbiežāk spiegprogrammatūru, kuras mērķis ir zagt paroles, internetbankas piekļuves vai maksājumu karšu datus).

CERT.LV brīdina lietotājus: nespiest uz taustiņu “Allow” šādos uznirstošajos paziņojumos. Lai bloķētu šādus kaitīgus resursus un aizsargātos pret adware, ieteicams izmantot DNS ugunsmūri (https://dnsmuris.lv/) , antivīrusu programmas un tam paredzētus tīmekļa pārlūka spraudņus, piemēram, “uBlock Origin” ( https://github.com/gorhill/uBlock ). Un tad jau var droši sērfot interneta plašumos!

Lielākā teksta paroļu kompilācija pasaulē papildināta līdz 10 miljardiem paroļu

4. jūlijā populārā hakeru forumā tika nopublicēta lielākā paroļu kompilācija ar nosaukumu rockyou2024.txt, ar teju 10 miljardiem unikālu paroļu, kas iegūti gan no senākiem, gan pavisam neseniem ielaušanās un datu zādzības gadījumiem. Tās ir cilvēku izmantotas reālas paroles no visas pasaules, kas rada nopietnu risku gadījumos, kad paroles var tikt izmantotas atkārtoti. Šī kompilācija jau nodēvēta par “Mother of All Breaches”.

Kibernoziedznieki var izmantot šīs paroles, lai veiktu paroļu pārlases uzbrukumus (brute-force) un iegūtu neautorizētas piekļuves dažādām sistēmām. Īpaši bīstama šāda situācija ir gadījumos, kad tiek izmantotas vienas un tās pašas paroles dažādos kontos, tai skaitā piekļuvei darba kontiem, kā arī atkārtoti izmantotas tās pašas paroles tiek izmantotas atkārtoti, turklāt netiek izmantota daudzfaktoru autentifikācija. Plašāk: https://cybernews.com/security/rockyou2024-largest-password-compilation-leak/

Monētai ir arī otra puse: “Disney” cietis no ievērojamas datu noplūdes

Jūlijā “Disney” ziņojis par ievērojamu datu noplūdi. Tikmēr urķi, kas ir atbildīgi par šo incidentu, apgalvo, ka ir ieguvuši piekļuvi iekšējiem failiem un sistēmām, izmantojot uzņēmuma darbinieku kontus platformā “Slack”. Kiberuzbrukumu esot pastrādājusi hakeru grupa “NullBulge”, kas nopludinājusi datus vairāk nekā 1 terabaita apjomā. Tie ietver “Disney” darbinieku sarunas, dažādus iekšējos failus, kodu, pieteikšanās informāciju un citus datus. Uzbrukums bijis kā atriebība par netaisnīgu atalgojumu māksliniekiem. Dati tika publicēti hakeru platformā “Breach Forums” šā gada 12.jūlijā.

Šis kiberuzbrukums skaidri norāda, ka ieviesta drošības politika un veikta darbinieku apmācība ir kritiski svarīga organizācijas datu aizsardzības stratēģijai.

Vairāk: https://kursors.lv/2024/07/16/disney-cietis-no-ieverojamas-datu-nopludes/

Lietu internets

Dodaties atvaļinājumā? Tad jums noderēs daži padomi, kā aizsargāt savus datus un viedierīces. Pirms dodaties ceļā, pārliecinieties, ka esat izlasījis šos ieteikumus: https://cert.lv/lv/2024/06/dodaties-atvalinajuma-vienkarsi-soli-kiberdrosibas-nodrosinasanai-ouch-junijs-2024

Lai jums drošs un patīkams atvaļinājums!