Kiberlaikapstākļi | 2024 | SEPTEMBRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem kibertelpā TOP 5 kategorijās. Kibertelpā regulāri notiek kampaņveidīgas krāpnieciskas aktivitātes. CERT.LV operatīvi ievieto šo kampaņu indikatorus DNS ugunsmūrī, lai tā lietotājus pasargātu no krāpniecisku vai ļaundabīgu vietņu apmeklēšanas. DNS ugunsmūris bez maksas ir pieejams ikvienam iedzīvotājam un organizācijai Latvijā: https://dnsmuris.lv/

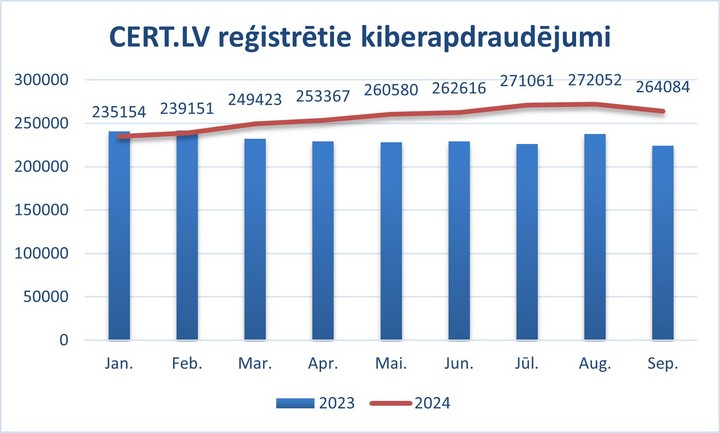

Septembrī CERT.LV reģistrētas 264 084 apdraudētas unikālas IP adreses. Lai gan ir neliels kritums pret iepriekšējo mēnesi, par 3%, salīdzinājumā ar to pašu mēnesi pērn tas ir par 18 % vairāk.

Attēlā: Kopskaitā CERT.LV reģistrētāie kiberapdraudējumi

Turpinās brutālas pikšķerēšanas e-pastu “lietusgāzes” un ar to saistīto sociālās inženierijas metožu draudi datu izgūšanai un integritātes kompromitēšanai; pastiprinās intensīvi pakalpojumatteices kiberuzbrukumi; pieaug pakalpojumu piegādes ķēdes kompromitēšanas un izspiedējvīrusu riski. Kādas izmaiņas ieviesīs jaunais likums kiberdrošības stiprināšanai? Aktuālais kibertelpā septembrī.

Stājas spēkā jauns likums kiberdrošības stiprināšanai

Lai stiprinātu kiberdrošību Latvijā un ieviestu pārskatītās ES Tīklu un informācijas sistēmu drošības direktīvas prasības, 1. septembrī spēkā stājās Nacionālās kiberdrošības likums (NKDL). Tas ļaus efektīvāk uzraudzīt situāciju kibertelpā un ātrāk reaģēt uz incidentiem, sniedzot nepieciešamo atbalstu publiskā un privātā sektora organizācijām. Atbilstība jaunajam likumam jānodrošina gan valsts un pašvaldības iestādēm, gan uzņēmumiem, kas savu saimniecisko darbību veic sabiedrības drošībai, valsts aizsardzībai un sabiedrības veselībai būtiskās nozarēs.

NODERĪGI!

10 soļi Nacionālās kiberdrošības likuma ieviešanai savā organizācijā: https://www.mod.gov.lv/lv/kiberdrosiba/nkdl

Krāpšana

Vai astronomiskā rudens sākums sabremzēs krāpšanos kibervidē?

CERT.LV reģistrētie dati rāda, ka krāpšanas gadījumu skaits šogad septembrī, salīdzinot ar to pašu periodu pērn, ir pieaudzis par 135%, kas norāda uz pastiprinātu kiberaktivitāti un lielāku risku interneta lietotājiem.

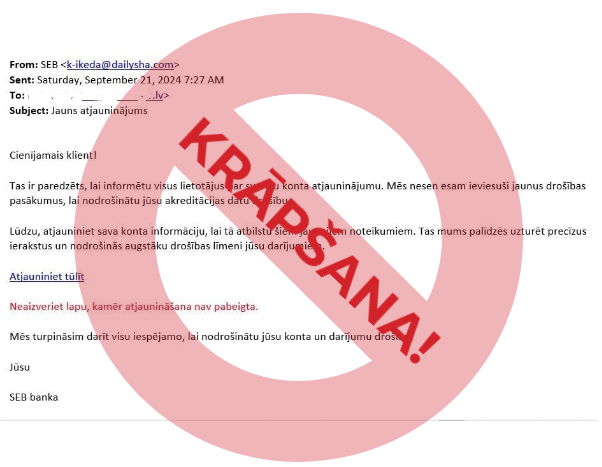

Ir svarīgi būt informētiem un aizsargāt savus datus, it īpaši ņemot vērā krāpniecības kampaņas, blēžiem uzdodoties par policijas, valsts iestāžu, mobilo sakaru operatora pārstāvjiem vai bankas darbiniekiem, lai izkrāptu personas un autentifikācijas datus. Turpinās personas datu izzagšanas mēģinājumi, izmantojot zvanītāja ID viltošanu. Kā jaunums novērots ar Viada vārdu maskēts pikšķerēšanas vilnis, kur e-pasta vēstulē pievienotajā saitē aicina “aplūkot” naudas pārvedumu. Nekur nav nozudušas smikšķerēšanas sūtījumu piegādes uzņēmumu vārdā (DPD, FedEX, Latvijas Pasts u.c.). Tāpat krāpnieki sūta pikšķerēšanas e-pastus SEB bankas vārdā, aicinot atjaunināt konta informāciju ar mērķi iegūt internetbankas piekļuves datus un pēc tam izkrāpt naudu.

Krāpšanas taktikas ir izsmalcinātas, taču preventīvie pasākumi pavisam vienkārši – jāsāk ar drošu paroļu pārvaldnieka izmantošanu, divfaktoru autentifikācijas (2FA) pieslēgšanu, regulāriem atjauninājumiem un DNS ugunsmūra lietošanu. Turklāt vienmēr ar piesardzību izturēsimies pret aizdomīgiem zvaniem, e-pastiem un ziņojumiem.

LABA ZIŅA! Lai aizsargātu Latvijas iedzīvotājus un organizācijas no krāpšanas vietnēm, CERT.LV nodrošina bezmaksas rīku – DNS ugunsmūri (https://dnsmuris.lv). Līdz ar jaunā NKDL stāšanos spēkā, DNS ugunsmūra aizsardzību piedāvās arī visi Latvijas interneta pakalpojumu sniedzēji.

Siro dažādu rangu krāpnieki: pabrīdini savu grāmatvedi!

Uzņēmumi cieš no krāpnieku metodēm, kas īpaši mērķētas uz grāmatvežiem ar piekļuvi uzņēmuma kontiem un pilnvarām veikt maksājumus, un šī tendence kļūst arvien spēcīgāka. Grāmatvežiem jābūt īpaši modriem, jo pastāv liels risks, ka var tikt izkrāpti ievērojami naudas līdzekļi.

Nereti uzņēmumam e-pasta vēstules pielikumā krāpnieki iemāna viltotus rēķinus. Krāpnieki izliekas par augstākā līmeņa vadītājiem, liekot grāmatvežiem veikt steidzamus maksājumus. Turpinās mēģinājumi izkrāpt Smart-ID PIN kodus, kas dod piekļuvi uzņēmuma kontiem. Krāpnieki prasmīgi uzdodas par policijas vai bankas darbiniekiem, zvanot vai sūtot īsziņas un e-pasta vēstules, imitējot it kā "slepenu operāciju", kurā grāmatvedim “jāglābj” uzņēmuma nauda.

SVARĪGI! Drošība ir kā sīpols – jo vairāk kārtu, jo grūtāk to “izģērbt”. Izmantojiet drošu elektronisko parakstu. Pārskatiet konta darījumu limitus un uzstādiet dubulto autorizāciju. NEATKLĀJIET savas paroles un PIN kodus. Ja tiek pieprasīta attālinātās piekļuves programmatūras uzstādīšana (AnyDesk, TeamViewer, HopToDesk, AeroAdmin u.c.), nekādā gadījumā NEUZSTĀDIET tās savās iekārtās, un NEAPSTIPRINIET piekļuves pieprasījumus. Šaubu gadījumā sazinieties ar attiecīgo iestādi, izmantojot oficiālo kontaktinformāciju!

Jauna telefonkrāpnieku shēma – krāpnieki uzdodas par Smart-ID darbiniekiem

Iedzīvotāji saņem zvanus it kā no Smart-ID darbiniekiem, turklāt sākotnējā zvana veikšanā bieži tiek izmantots robots – automātiskais atbildētājs, kurš zvana saņēmēju informē, ka uz jaunas ierīces tiek uzstādīts viņa Smart-ID konts. Ja zvana saņēmējs nav šo darbību veicis, tad tiek aicināts nospiest taustiņu “1”, lai sazinātos ar operatoru. Izpildot šīs darbības, zvana saņēmējs šķietami tiek savienots ar Smart-ID operatoru, kas patiesībā ir krāpnieks. Sarunai pievienojas it kā policijas un bankas darbinieki, kuri palīdzēšot “novērst” radušos apdraudējumu. Šādi iegūstot uzticību, krāpnieks aicina potenciālo upuri izpaust personas datus, piemēram, internetbankas pieejas datus vai kartes datus, PIN kodu, izmaksāt skaidru naudu un nodot to kurjeriem utml. Šīs darbības tiek veiktas, lai krāpnieki iegūtu piekļuvi klienta finanšu līdzekļiem. No šādiem krāpniekiem spēsim izvairīties, ja nezaudēsim piesardzību!

Līst lietus, aug mušmires…

Teju vai katru dienu parādās jaunas viltus tīmekļvietnes, kas sola neiedomājamas atlaides vai pasakainas iespējas investīcijām, izmantojot pārdomātas pikšķerēšanas taktikas. Viltus ziņojumu un tīmekļa vietņu atšķiršana no īstām kļūst arvien sarežģītāka.

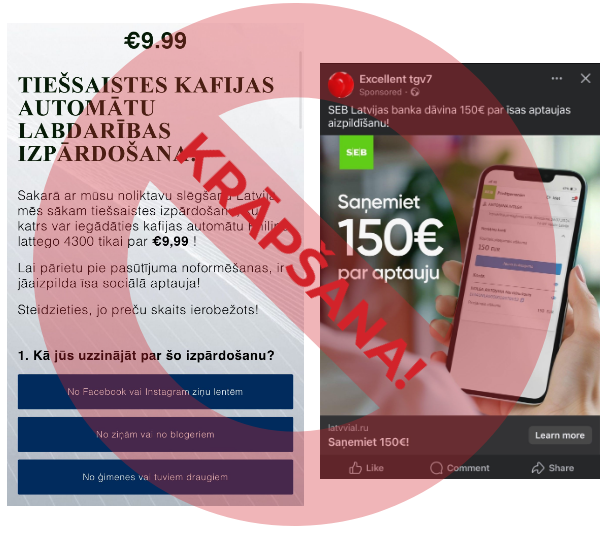

Septembrī turpinājās krāpnieku “medības” sociālajos tīklos, pievilinot upuri aizpildīt viltus aptauju SEB bankas vārdā. Tāpat “iekrist” krāpnieku ķetnās varēja, piedaloties neīstās loterijās, lai saņemtu, piemēram, kāroto Philips produktu “pa lēto”.

Laicīgi pamaniet brīdinājuma signālus! Viltus tīmekļvietnes vizuāli ļoti līdzinās īstajām, tāpēc jāpievērš uzmanība tās adresei, vai domēna nosaukumā nav trūkstoši burti, lieki simboli. Ja tīmekļa vietne, e-pasts, kampaņas lapa vai ieraksts sociālajos tīklos izskatās aizdomīgs vai neatbilstošs, neveriet to vaļā. Ja tiekat aicināti ievadīt personas datus, lai saņemtu papildu atlaidi vai vinnestu loterijā (kurā nepiedalījāties), turklāt tiekat mudināti rīkoties “tagad”, uztveriet to kā “sarkano karogu”!

Vasara ir beigusies un, tuvojoties “melnās piektdienas” vai Ziemassvētku iepirkšanās drudzim, ir gaidāmas jaunas krāpniecības kampaņas ar iepirkšanās “svētkiem”, viltus internetveikaliem un “trakām” atlaidēm. Ja piesardzība netiek ievērota, sevi pakļaujam nopietnam riskam – kļūt par personas un maksājumu kartes datu zādzības upuri. Būsim modri un izturēsimies atbildīgi pret digitālo drošību un darbībām tiešsaistē!

Ļaunatūra un ievainojamības

Ja dzirdi pakavus, gaidi zirgus!

Būsim uzmanīgi, veicot lejupielādes! Vīrusiem ir dažādi mērķi: visbiežākie no tiem ir jūsu e-pasta adreses izmantošana surogātpasta sūtījumiem, jūsu maksājuma karšu datu zagšana, personas datu vai identitātes zādzība un tādas informācijas ievākšana, ko vēlāk varētu izmantot naudas izspiešanai.

Kā jau “iestaigāta taciņa” septembrī lielākā daļa vīrusu jeb ļaunatūru tika izplatīti caur pikšķerēšanas e-pasta vēstulēm (saitēs vai kā pielikumi) un aizdomīgās tīmekļa vietnēs, kurās jums tiek piedāvāts lejupielādēt kādu citu programmatūru, kā arī failu apmaiņas programmās un vietnēs (multivides galerijas, mūzika, filmas u.c.).

SVARĪGI! Izmantojiet antivīrusu programmas un regulāri tās atjauniniet. Nelejupielādējiet programmatūru no neoficiālām tīmekļa vietnēm un izdzēsiet visus failus, kuri jūsu datorā ir lejupielādēti, jums nezinot. Mobilās lietotnes (tostarp, to atjauninājumi) vienmēr ir jālejupielādē, izmantojot tikai Google Play, AppStore vai Huawei App Gallery servisus.

Kļūs tveicīgāk: izspiedējvīrusu uzbrukumi kļūst aizvien pārdrošāki un finansiāli ietekmīgāki

Šifrējošais izspiedējvīruss ir ļaunatūras paveids, kas šobrīd kļuvis ļoti populārs pasaulē. Ik dienas tiek ziņots par jauniem uzbrukumiem un upuriem, no kuriem kibernoziedznieki pieprasa samaksāt “izpirkuma maksu” par nošifrētu datu atgūšanu. Tā, piemēram, amerikāņu farmācijas gigants Cencora ir samaksājis lielāko zināmo izpirkuma maksu vēsturē pēc februārī notikušā postošā kiberuzbrukuma, kibernoziedzniekiem izmaksājot 75 milj. ASV dolāru bitkoinos. Šis kiberincidents iezīmē drūmu pagrieziena punktu notiekošajā kibernoziedzības epidēmijā - izspiedējvīrusu uzbrukumi kļūst aizvien pārdrošāki un finansiāli ietekmīgāki.

Augustā “KiberLaikapstākļi” vēstījām par Latvijas ražošanas uzņēmumu, kuru arī skāra šifrējošā izspiedējvīrusa uzbrukums. Uzņēmuma serveri un datubāzes tika nošifrēti, paralizējot loģistiku un radot būtiskus traucējumus piegādes ķēdē sadarbības partneriem.

NODERĪGI! Ekspertu diskusijas var veicināt labāku izpratni par izspiedējvīrusu darbības mehānismiem un izplatīšanās veidiem, un palīdzēt izstrādāt efektīvākas stratēģijas to novēršanai un seku mazināšanai. Šī tēma, skarot daudzus svarīgus aspektus – no tehniskajiem risinājumiem līdz juridiskajiem un ētiskajiem jautājumiem, kas saistīti ar pārrunām ar kiberuzbrucējiem - tika aplūkota 2.-3 . oktobrī CERT.LV un partneru organizētajā kiberdrošības konferencē “Kiberšahs 2024”. Vairāk: https://cyberchess.lv/

Augot jauniem lietus un negaisa mākoņiem, pastiprinās bažas par iespējamo nokrišņu daudzumu

Septembrī CERT.LV brīdināja lietotājus par vairākām kritiskām ievainojamībām - īpaši jāatzīmē divas, ņemot vērā to saņemto CVSS* 9.8 vērtējumu 10 ballu skalā. 4. septembrī lietotāji tika brīdināti par atklātu kritisku komandu injekcijas ievainojamību CVE-2024-7261 vairākās ražotāja Zyxel AP un Security Router iekārtās. Datu apstrādes nepilnības “host” parametram CGI programmā ļauj neautentificētam uzbrucējam patvaļīgi izpildīt operētājsistēmas komandas, kā rezultātā iespējams attālināti piekļūt iekārtai vai manipulēt ar sistēmas failiem un resursiem, apdraudot ierīces drošību.

5. septembrī lietotāji tika brīdināti par atklātu kritisku ievainojamību CVE-2024-2169 Webmin un Virtualmin vadības paneļos. Webmin/Virtualmin UDP pakalpojuma atklāšanas mehānisms parasti darbojas uz 10 000 porta. Šis pakalpojums reaģē uz jebkuru ienākošo UDP pieprasījumu, atklājot IP adresi un portu, kur vadības panelis ir pieejams. To var izmantot ļaunprātīgi uzbrucēji, lai izraisītu nebeidzamu pakalpojumatteici.

SVARĪGI! CERT.LV aicina rūpīgi sekot informācijai par atjauninājumiem un nekavēties ar to uzstādīšanu: https://cert.lv/lv/incidenti/bridinajumi

*CVSS: nozares standarta datorsistēmu drošības ievainojamību nopietnības novērtēšanas metodoloģija

Pakalpojuma pieejamība

Paisuma viļņos politiski motivēti pakalpojumatteices kiberuzbrukumi

Statistika nav iepriecinoša. CERT.LV dati rāda, ka pakalpojumatteices kiberuzbrukumu skaits septembrī, salīdzinot ar to pašu periodu pērn, ir pieaudzis pieckārtīgi, kas norāda uz paaugstinātu draudu līmeni. Septembrī novērojām ne vien supermēnesi, bet arī apjomīgus kiberuzbrukumus pret atsevišķiem resursiem valsts un privātajā sektorā nolūkā negatīvi ietekmēt pakalpojuma pieejamību. Īpaši intensīvus kiberuzbrukuma viļņus piedzīvoja elektronisko sakaru komersanti, tomēr būtiska ietekme nav konstatēta.

Politiski motivēti kiberuzbrukumi, ko veic Krievijas atbalstīti haktīvistu grupējumi, viļņveidīgi notiek kopš 2022. gada sākuma. Kiberuzbrucēji turpina vērsties pret NATO sabiedrotajām valstīm, lai traucētu IKT infrastruktūras darbību Ukrainas atbalstītājiem. Šī tendence nav mazinājusies un, visticamāk, turpināsies.

Kopumā situācija Latvijas kibertelpā ir stabila, CERT.LV sadarbībā ar partneriem turpina aktīvi uzraudzīt kibertelpas drošību, un ir pastiprināta aizsardzība ar centralizēto DDoS aizsardzības risinājumu.

CERT.LV uzsver nepieciešamību sistēmu uzturētājiem turpināt būt modriem un proaktīviem, mērķtiecīgi strādājot pie kiberdrošības pārvaldības un noturībspējas stiprināšanas, jo nav sagaidāms, ka uzbrukumu mēģinājumi samazināsies.

NODERĪGI! CERT.LV ieteikumi: https://cert.lv/lv/2022/08/ieteikumi-ddos-ietekmes-mazinasanai.

Ielaušanās un datu noplūde

Rudens rīti arvien biežāk tīti miglā: paroļu pikšķerēšanas uzņem apgriezienus

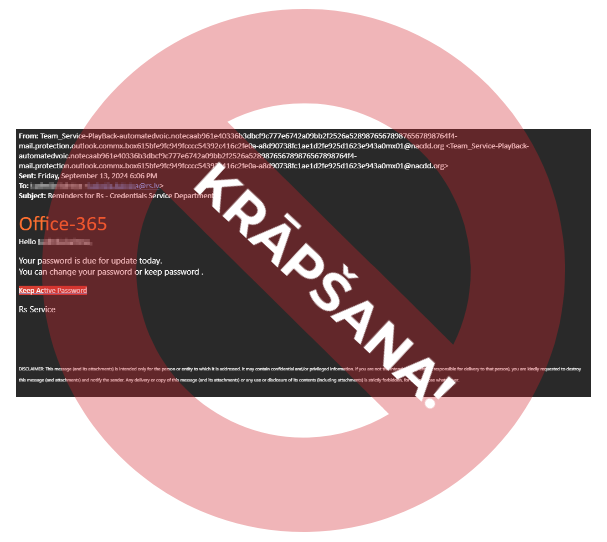

Septembrī aktivizējušās paroļu pikšķerēšanas kampaņas DocuSign un Office 365 vārdā. Kiberuzbrucēji caur krāpnieciskiem e-pastiem aicina potenciālos upurus atkārtoti aktivizēt savus kontus. Ļaundaru mērķis - iegūt upuru e-pasta piekļuves datus, lai pēc tam izsūtītu jaunus krāpnieciskos e-pastus.

SVARĪGI! Lai novērstu iespējamos riskus, uzņēmumiem, kas lieto Office 365, ieteicams pārbaudīt, vai to e-pastu sistēmā nav uzstādīti aizdomīgi pāradresācijas iestatījumi, vai nav novērojami aizdomīgi pieslēgšanās gadījumi sistēmai – no neparastām vietām un neloģiskos laikos. Nepieciešams ierobežot ziņu pāradresācijas iespējas, ieviest divfaktoru autentifikāciju (2FA), kā arī informēt darbiniekus par piesardzības ievērošanu, strādājot ar e-pastu.

Atkārtoti notikusi Balticom pakalpojuma piegādes ķēdes kompromitēšana

Latvijas komunikāciju operatora Balticom interaktīvās televīzijas saturā 20. septembrī uz dažām minūtēm parādījies kiberuzbrucēju sagatavots videomateriāls. Sākotnējā izmeklēšana liecina, ka noticis kiberuzbrukums starpnieka pakalpojumu sniedzēja serveriem ārpus Latvijas. Pēc Balticom aplēsēm, iespējams, tika ietekmēti aptuveni 2% Balticom interaktīvās televīzijas klientu.

CERT.LV atgādina, ka šis jau ir otrais šāda veida uzbrukums tam pašam satura piegādātājam, kas ietekmēja Balticom saturu arī š.g. 9. maijā, un ir uzskatāms, ka atkārtoti notikusi pakalpojuma piegādes ķēdes kompromitēšana, un šis starpnieks nav ieviesis preventīvus pasākumus, tāpēc būtu jāvērtē viņa uzticamība.

Drošības “caurumi” tīmeļvietnē - tūlītēji vārti uz ielaušanos

Pat ja jums ir labākais vārtsargs laukumā, nav garantēts, ka jūsu tīmekļvietne kādreiz netiks uzlauzta. Septembrī kiberuzbrucēji uzlauza kāda Latvijas futbola kluba vietni un nopublicēja tajā kaitīgu saturu, tostarp Krievijas karogu un Prigožina attēlu. Kā nosargāt savas tīmekļvietnes “vārtus”?

6 drošības ieteikumi WordPress lietotājiem tīmekļvietnes uzlaušanas risku mazināšanai:

• regulāri veiciet WordPress satura pārvaldības sistēmas, moduļu un tēmu atjauninājumus;

• pārbaudiet failu tiesības, lai novērstu trešo pušu piekļuvi;

• paslēpiet WordPress versiju, lai hakeriem būtu grūtāk atrast drošības “caurumus”;

• ierobežojiet piekļuvi Wordpress administrācijas panelim no publiskā interneta;

• pārliecinieties, ka serveris un citas tajā esošās lapas ir pareizi konfigurētas;

• ja serverim ir veca operētājsistēma vai sistēmā ir kādi drošības “caurumi”, to svarīgi novērst.

SVARĪGI! Ja jūsu vietne ir kompromitēta, nekavējoties atjauniniet WordPress versiju, tēmas un spraudņus. Pārskatiet un izdzēsiet neatpazītos lietotājus. Atjauniniet lietotāju paroles un uzstādiet divfaktoru autentifikāciju (2FA). Vairāk informācijas: https://wordpress.org/documentation/article/faq-my-site-was-hacked/

Lietu internets

Attīstoties arvien jaudīgākām datu pārraides tehnoloģijām, kuras var integrēt mājsaimniecībās plaši izmantotas ierīces, lietu interneta popularitātes pieaugums turpinās, un tā rezultātā IoT pieslēgto sensoru un ierīču drošība kļūst par būtisku izaicinājumu. “Kiberlaikapstākļi” ir neparedzami, taču WiFi tīklu drošība, paroles ar iespējotu divfaktoru autentifikāciju (2FA) un savlaicīgi atjauninājumi palīdzēs izvairīties no “digitālās saaukstēšanās”.