Kiberlaikapstākļi 2025 | FEBRUĀRIS

Kiberlaikapstākļu vērotājiem CERT.LV piedāvā ikmēneša pārskatu par aizvadītā mēneša spilgtākajiem notikumiem Latvijas kibertelpā TOP 5 kategorijās.

Ierastās pikšķerēšanas shēmas, “cūkas kaušana” jeb romantiskās un investīciju krāpniecības hibrīdi, “nulles klikšķa” draudi lietotnēs, kompromitētu tīmekļvietņu izmantošana ļaunatūru izplatīšanai: aktuālais kibertelpā februārī un no kā jāuzmanās turpmāk.

Krāpšana

Februāris izaicinājumu pilns un nekas neliecina, ka būs labāk

Pēc mainīgajiem laikapstākļiem gada sākumā februārī savas pozīcijas mēģināja nostiprināta ziema, un visu mīlētāju dienas mēnesis bija ar visai iespaidīga veida nokrišņiem. Krāpnieki izmantoja gan vecos labos trikus, gan attīstīja un pielāgoja savas metodes atbilstoši aktualitātēm sabiedrībā.

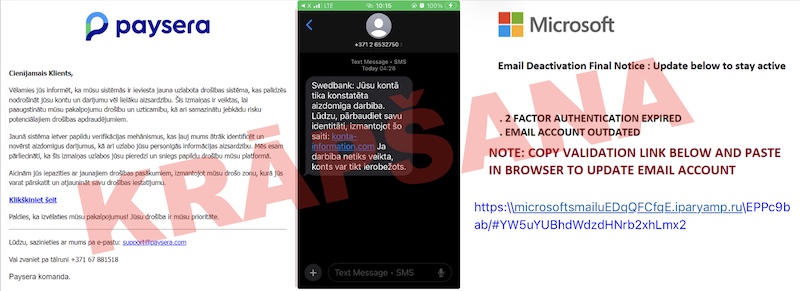

Apjomīgas pikšķerēšanas kampaņas bija maskētas ar Paysera vārdu, informējot par it kā ieviestu uzlabotu drošības sistēmu un aicinot veikt sistēmas atjaunināšanu kontu un darījumu aizsardzībai. Paziņojumā iekļautā viltus saite, ja uz tās uzklikšķina, novirza upuri uz krāpniecisku lapu, lai izvilinātu piekļuves datus.

Kā jau ierasts – smikšķerētāji uzdevās par kurjerpakalpojumu sniedzējiem, mudinot lietotājus “apstiprināt” sūtījuma saņemšanas laiku vai precizēt piegādes adresi. Tāpat visa mēneša garumā turpinājās pikšķerēšanas ar SEB, Swedbank un Citadele vārdu. Krāpnieki sūtīja viltus ziņas, apgalvojot, ka bankas konta dati ir novecojuši vai konstatēta aizdomīga darbība un nepieciešami datu atjauninājumi, tā cenšoties izvilināt personas bankas pieejas datus. Fiksētas pamatī gas pikšķerēšanas e-pastu piekļuves datiem, tostarp izmantojot Microsoft, Zimbra Docusign vārdus.

Attēlā ekrānšāviņi ar pikšķerēšanas un smikšķerēšanas piemēriem

Attēlā ekrānšāviņi ar pikšķerēšanas un smikšķerēšanas piemēriem

Aizvien turpinās arī balss krāpniecības, aktuāli krāpnieku zvani no ārvalstīm maskējoties par vietējiem numuriem, kas sākas ar +371. Ieteicams neatzvanīt nezināmiem numuriem.

Ja esat kļuvis par krāpnieku upuri, vai arī Jums radušās bažas par tādu iespēju, nekavējoties jāsazinās ar savu banku un Valsts policiju. CERT.LV aicina iedzīvotājus krāpnieciskus e-pastus pārsūtīt uz cert, bet īsziņas uz tālruņa numuru 23230444. Saņemtie ziņojumi tiek apkopoti, un kaitnieciskie domēna vārdi ievietoti aktīvās aizsardzības rīkā - DNS ugunsmūrī, kas bez maksas pieejams ikvienam Latvijas iedzīvotājam.

Brīdinājums autovadītājiem!

Aktivizējušies krāpnieki, kas uzdodas par Ceļu satiksmes drošības direkciju (CSDD) un izsūta viltus e-pasta vēstules par to, ka saņēmējam ir piemērots sods. E-pasta vēstules saturs ir ļoti līdzīgs tam, ko ik dienu CSDD izsūta autovadītājiem par piemērotajiem naudas sodiem administratīvo pārkāpumu lietās. Vēstulē norādītas viltotās saites, kas izskatās pēc saitēm uz e.csdd.gov.lv, e.csbb.lv, e.csdd.com u.tml., bet ved uz citu, vizuāli līdzīgu, domēna vārdu. Esiet piesardzīgi un informāciju pārbaudiet e.csdd.lv, neizmantojot e-pasta vēstulē norādītās saites!

“Saldas” runas un iztukšots konts: romantiskās un investīciju krāpniecības hibrīds

Ar salauztu sirdi un tukšāku kontu – tā dažiem Latvijas iedzīvotājiem ir beidzies visu mīlētāju dienas mēnesis. Piemēram, kāda dāma, sava romantiskā drauga iedrošināta, ieguldījusi 20 000 eiro viltus investīciju platformā. Pēc kāda laika, mēģinot izņemt naudu, dāma konstatēja, ka viņas konts ir “iesaldēts”, bet draugs ir “nozudis”. Finansiālie zaudējumi un emocionālā nodevība bija postoši.

Tas ir spilgts tā saucamās “cūkas kaušanas” (pig butchering) piemērs, kas apvieno romantisko un investīciju krāpšanu. Shēma tiek realizēta pēc noteiktiem, iepriekš paredzamiem sešiem soļiem: 1) pirmais kontakts, 2) attiecību veidošana, 3) investīciju iespēju ieviešana, 4) nelielu ieguldījumu atbalstīšana izmēģināšanai, 5) likmju palielināšana un 6) pārrāvums. Kad krāpnieks uzskata, ka ir izkrāpis no upura visu iespējamo naudu, platforma kļūst nepieejama, konts “iesaldēts”, bet pats pazūd “tālēs zilajās”.

Gmail lietotājus brīdina par jaunu krāpniecību, izmantojot mākslīgo intelektu

Krāpnieki cenšas nozagt Gmail lietotāju datus un kontus. Jaunajos kiberuzbrukumos tiek izmantots mākslīgais intelekts, lai izveidotu ļoti pārliecinošus dziļviltojuma robotzvanus un e-pasta ziņojumus, kuru mērķis ir maldināt upurus atklāt sensitīvu informāciju. Kombinētā taktika efektīvi atdarina saziņu no Google un liek lietotājiem domāt, ka jūsu Gmail konts ir apdraudēts. Šīs kampaņas galvenais mērķis ir iegūt upura Gmail atkopšanas kodu, ļaujot hakeriem piekļūt ne tikai viņa e-pasta kontam, bet arī visiem citiem ar to saistītajiem pakalpojumiem.

Krāpnieciskās darbības sākas ar tālruņa zvanu, informējot, ka jūsu Gmail konts ir uzlauzts. Pēc tam uz jūsu Gmail adresi tiek nosūtīts e-pasta ziņojums ar norādījumiem par problēmas novēršanu no personas, kas apgalvo, ka ir Google darbinieks. Krāpnieki cenšas pārliecināt jūs pateikt viņiem kodu, ko saņēmāt konta atkopšanai - šādi krāpnieki piekļūst jūsu kontam un būtībā to nozog. Jābūt ļoti uzmanīgiem, jo krāpnieku teiktais un vēstules šķiet ļoti pārliecinošas, labāk nekavējoties pārtraukt sarunu ar viltvārdi un ignorēt aizdomīgus saņemtos ziņojumus.

Ļaunatūra un ievainojamības

Plaukst un zeļ kompromitētu tīmekļvietņu izmantošana ļaunatūru izplatīšanai

Tāpat kā janvārī - arī februārī konstatēti vairāki gadījumi, kad kompromitētas tīmekļa vietnes tiek izmantotas ļaunatūru izplatīšanai. Kompromitētās tīmekļvietnēs tiek injicēta JavaScript ļaunatūra SocGholish, kas mērķtiecīgi inficē šo vietņu apmeklētājus. Īpaši izsmalcināta taktika ir kompromitētā tīmekļvietnē ievietots kaitīgs JavaScript kods, kas imitē cilvēktesta (reCAPTCHA) uznirstošos logus. Tā tiek panākts, ka vietnes apmeklētājs savā Windows iekārtā aktivizē Run dialoga funkciju, iekopē tajā komandu, ko ļaunatūra ievietoja lietotāja starpliktuvē, un izpilda to. Komandas izpildes rezultātā lietotāja iekārtā no ārēja resursa tiek lejupielādēta ļaunatūra, kas paredzēta informācijas zagšanai.

Pirātiskas un nedrošas programmatūras izmantošana ļaunatūras izplatīšanai

Februārī Latvijas IP apgabalā izplatītāko ļaunatūru TOP saraksta augšgalā ierindojās Socks5Systemz. Ar to lietotāji savas iekārtas visbiežāk inficē, uzstādot nedrošu vai pirātisku programmatūru. Regulāri tiek fiksēti gadījumi, kur šādā veidā uz lietotāju iekārtām instalē kriptovalūtu racējus, kas izmanto datora resursus, lai uzbrucējam iegūtu kriptovalūtu.

Ar pikšķerēšanas e-pastiem izplatīta ļaunatūra informācijas zagšanai

Starp populārākajiem lietotāju datu zadzēju ļaunatūras izplatīšanas veidiem ir pikšķerēšanas e-pasta vēstules ar ļaunatūras pielikumiem vai hipersaitēm uz ļaunatūras failiem. Piemēram, konstatēts gadījums, kad, maskējot kā DHL pavadzīmi, e-pasta vēstulē tika izplatīts attālinātās kontroles trojāns – mērķēts uz datu izgūšanu vai tālāku infrastruktūras kompromitēšanu.

Pakalpojuma pieejamība

Pakalpojuma pieejamības traucējumu jeb DDoS uzbrukumu dinamika saglabājas augsta. Uzbrucēji izmanto arvien sarežģītākas un diversificētākas metodes, piemēram, dažādu protokolu kombināciju vai īpaši pielāgotus uzbrukumu veidus, lai apietu esošās aizsardzības sistēmas.

Februārī intensīvākie DDoS uzbrukumi tika vērsti pret valsts kapitālsabiedrību un komercbanku tīmekļa resursiem. Novērots DDoS uzbrukums pret kādas slimnīcas tīmekļa vietni. Uzbrukumu veica no Nigērijas IP adresēm, aizpildot slimnīcas tīmekļvietnē pieejamo tiešsaistes pieteikuma formu. Uzbrukuma rezultātā aptuveni uz vienu stundu tika traucēta tīmekļvietnes darbība. Lai izvairītos no šāda veida kiberincidentiem, CERT.LV iesaka ieviest ierobežojumus lietotāju mijiedarbībai ar tiešsaistes pieteikuma formu. Kā viens no risinājumiem - cilvēktesta (captcha) vai rate-limit ieviešana uz pieteikuma formas iesniegšanu vai e-pastu izsūtīšanu.

Ielaušanās un datu noplūde

Vairākās reģionu mediju tīmekļvietnēs ievietots kaitīgs kods

Tika kompromitētas vairākas reģionu mediju tīmekļvietnes - tajās ievietots kaitīgs JavaScript kods, kas potenciāli sniedz uzbrucējiem iespēju rādīt tīmekļvietņu apmeklētājiem nevēlamu vai kaitīgu saturu.

CERT.LV sazinājās ar šo tīmekļvietņu uzturētāju un sniedza rekomendācijas un nepieciešamo atbalstu kiberincidenta novēršanā. Sākotnējā incidenta analīze norāda uz uzbrucēju saistību ar Krieviju, tomēr nav liecību, ka uzbrucējs būtu mēģinājis manipulēt ar informācijas saturu šajās tīmekļvietnēs. Kiberincidentā skarto vietņu darbību uzturētājs īslaicīgi apturēja, lai neapdraudētu šo vietņu apmeklētājus; līdztekus uzturētājs veica atkopšanās darbības, lai pieeju vietnēm atjaunotu pēc apdraudējuma novēršanas.

Kiberdrošība ir viens no stūrakmeņiem uzticamas informācijas nodrošināšanā. CERT.LV aicina medijus pievērst pastiprinātu uzmanību digitālās vides drošībai un aizsardzībai pret kiberapdraudējumiem.

Pieaug spiegprogrammatūru ļaunprātīgas izmantošanas draudi

Februāra sākumā parādījās ziņojumi medijos, ka aptuveni 90 cilvēki, tostarp žurnālisti un pilsoniskās sabiedrības pārstāvji vairāk nekā 12 valstīs tika novēroti, ļaunprātīgi izmantojot Paragon Solutions izstrādātu spiegprogrammatūru Graphite. Kampaņa skāra personas vairākās Eiropas valstīs, tostarp Latvijā. Spiegprogrammatūras ļaunprātīga izmantošana apdraud demokrātiju un pamattiesības.

Tika konstatēts, ka spiegprogrammatūra ir iefiltrējusies WhatsApp grupās, vienkārši nosūtot lietotājiem ļaunprātīgu PDF pielikumu. Ļaunatūra Graphite bez lietotāju ziņas varēja piekļūt šifrētiem paziņojumiem un citiem sensitīviem datiem apdraudētajās ierīcēs.

To dēvē par “nulles klikšķa” uzbrukumu, jo mērķim nav jāveic nekādas darbības, lai ierīci varētu kompromitēt, salīdzinot ar pikšķerēšanu jeb “viena klikšķa” uzbrukumu, kur ir nepieciešama lietotāja mijiedarbība ar ļaunprātīgo saiti vai pielikumu. Šifrētu saziņas rīku izmantošana, kā arī ikdienu veikta tālruņa pārstartēšana var stiprināt aizsardzību pret “nulles klikšķu” hakeriem. Plašāk: www.zdnet.com/article/why-rebooting-your-phone-daily-is-your-best-defense-against-zero-click-hackers/

Krievijas atbalstīti uzbrucēji mēģina kompromitēt Signal lietotāju kontus

Krievijas atbalstīti uzbrucēji mēģina kompromitēt ziņojumapmaiņas servisa Signal lietotāju kontus, izmantojot saistīto ierīču funkciju. Lai to paveiktu, uzbrucēji veido un izplata ļaundabīgus QR kodus, kas tiek maskēti, piemēram, kā ielūgumi pievienoties grupām vai drošības brīdinājumi. Noskenējot šādu QR kodu, lietotājs dod iespēju uzbrucējam piesaistīt savam kontam jaunu ierīci, un tādā veidā piekļūt arī lietotāja Signal sarakstēm.

SVARĪGI! Aprakstītie uzbrukumi nav saistīti ar kādu jaunu Signal ievainojamību vai, ka pati lietotne būtu nedroša. Šāda tipa uzbrukumi ir iespējami arī citās tūlītējās ziņojumapmaiņas programmās, piemēram, WhatsApp un Telegram, un tajos tiek izmantota šo programmu pamata funkcionalitāte. Jāatceras, ka Signal lietotnē drošības brīdinājumu sniegšanai QR kodi netiek izmantoti. Ja tiek piedāvāts skenēt šādu kodu, pastāv liels risks, ka tas ir kiberuzbrukums. Plašāk: https://cert.lv/lv/2025/02/krievijas-atbalstiti-uzbruceji-megina-kompromitet-signal-lietotaju-kontus

Lietu internets

Joprojām izaicinājums ir viegli uzlaužamas sistēmas, ar kurām attālināti vada dažādas ierīces. Nopietnus kiberincidentus var izraisīt nedroši konfigurētas, novecojušas vai internetam nepareizi pieslēgtas ierīces, turklāt sākot no televizoriem līdz pat apkures katliem un solārajām sistēmām. Šīs ierīces internetam nereti pieslēdz nevis pats lietotājs, bet gan pakalpojuma sniedzējs, ignorējot labas kiberdrošības prakses principus.

SVARĪGI! Vienmēr kritiski izvērtējiet nepieciešamību padarīt attālinātās vadības iekārtas pieejamas no interneta. Ja attālinātā vadība ir nepieciešama, nomainiet ierīces noklusējuma paroli un lietotājvārdu, iespējojiet daudzfaktoru autentifikāciju (MFA). Regulāri veiciet atjauninājumus visam, kas darbojas ar programmatūru. Un pārliecinieties, ka jums ir aktīvs DNS ugunsmūris!